Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 91 à 100.

| < Les 10 documents précédents | Les 10 documents suivants > |

(01/02/2012 09:58:45)

Effacer toutes les données d'un mobile Android

A l'heure où l'utilisation des smartphones explose, les utilisateurs y conservent de nombreuses données - emails, photos, documents, historique de leur navigateur etc. Or, selon les tests effectués par des chercheurs du Zurich Information Security and Privacy Center basé à l'EPFZ, un simple effacement de ces données ne suffit pas à les faire disparaître complètement du smartphone. En cas de perte ou de vol de l'appareil, cela signifie que ces données peuvent facilement être récupérées par des personnes mal intentionnées et utilisées à mauvais escient.

App pour AndroidPar conséquent, cette équipe de chercheurs a mis au point sa propre application, baptisée SHREDoid, qui doit permettre d'éliminer définitivement les données effacées. Leurs recherches se sont pour l'instant concentrées sur l'OS Android ainsi que sur les fichiers FLASH. Ils ont développé une application qui oblige le système Android à effacer définitivement les données sauvegardées en mémoire interne et externe, comme par exemple sur une carte SD. L'application est pour l'instant disponible gratuitement en version de base avec fonctionnalités limitées.

Concernant Flash, le problème est plus complexe, notent les chercheurs. En effet, il touche le coeur du système d'exploitation. Ils étudient par conséquent la possibilité de crypter les données sensibles lors de leur sauvegarde, et d'instaurer un mécanisme qui effacerait la clé de cryptage en l'écrasant lors de l'effacement des données. «Cette solution ne peut toutefois pas être développée par le biais d'une application, car elle nécessite des modifications au sein même du système d'exploitation», indique Srdjan Capkun, spécialiste en sécurité de l'information, relevant toutefois que l'investissiment pourrait s'avérer judicieux au vu de l'importance de pouvoir éliminer des données de manière permanente.

Symantec propose une mise à jour de sécurité pour pcAnywhere

Il y a quelques jours, Symantec recommandait de désactiver son produit pcAnywhere suite au vol de son code source par des pirates. En effet, notait Symantec, les pirates ayant eu accès au code pourraient exploiter certaines failles de sécurité identifiées dans le logiciel.

Ce vol était connu depuis plusieurs semaines. Néanmoins, comme les pirates avaient dérobé le code source des versions 2006 de plusieurs logiciels, dont Norton Antivirus Corporate Edition, Norton Internet Security et pcAnywhere, Symantec avait dans un premier temps estimé qu'au vu de l'âge de ces produits ces vols ne constituaient pas une menace pour les utilisateurs. La firme américaine avait néanmoins ensuite fait marche arrière en reconnaissant que pcAnwhere n'avait que peu évolué depuis 2006, pouvant donc créer un risque.

Une mise à jour gratuiteQuelques jours après cette recommandation de ne plus utiliser pcAnywhere, Symantec a annoncé hier que l'utilisation de la dernière version de son logiciel, soit la version pcAnywhere 12.5, était désormais sûre dès lors que le patch fourni le 23 janvier était installé. Idem pour les versions 12.0 et 12.1 après l'installation d'un second patch de sécurité mis en ligne le 27 janvier. En revanche, les versions antérieures du logiciel restent vulnérables. En conséquence, la firme américaine a décidé d'offrir une mise à jour gratuitement à tous ses clients, y compris ceux qui utilisent d'anciennes versions du produit pour lesquelles les mises à jour ne sont en principe plus gratuites.

ICTJournal.ch (...)(31/01/2012 14:29:56)Metaflows lance une plateforme SaaS pour unifier la sécurité réseaux

La startup Metaflows, basée à San Diego, a présenté une plateforme pour unifier la sécurité réseaux. MetaFlows Security System (MSS) comprend une partie logicielle installée en local sur des serveurs standards et un service cloud sur lequel sont stockés les résultats. Les capteurs de MSS enregistrent les événements sur le réseau local et transmettent les données correspondantes au cloud de MetaFlows où elles sont analysées et triées selon les priorités. Les clients peuvent consulter ces résultats à tout moment via une interface web sécurisée.

Les capteurs peuvent être déployées sur des matériels distincts ou être installés sur le matériel existant du client. Ils tournent sur une base Linux associant technologies propriétaire et Open Source. La partie logicielle comprend un système de détection des intrusions (Intrusion Detection System - IDS) BotHunter ; un logiciel de SRI International permettant d'éviter la prolifération de faux positif ; le système de prévention et de détection des intrusions Open Source Snort, parmi les plus utilisé à travers le monde, qui bénéficie des signatures génériques du projet Emerging Threats ; les extensions Flow, NetFlow, sFlow et cFow pour la surveillance du trafic sur le réseau ; des outils de gestion des historiques compatibles OSSEC (Open Source Security), plus les applications MetaFlows propriétaires. La startup propose également un forfait pour la mise en place d'un client « honeypot » qui agit comme un leurre pour les menaces sur le réseau interne, indispensable dans la détection et l'analyse des nouvelles menaces qui rôdent sur les réseaux informatisés. Cette fonctionnalité est optionnelle.

« Comparé aux produits IDS et IPS traditionnels, l'un des principaux avantages du système MSS est le faible coût de son déploiement et de son entretien, » a déclaré Livio Ricciulli, PDG de MetaFlows. Ces économies sont en parti dues à l'utilisation de logiciels Open Source, mais grâce également aux améliorations apportées par MetaFlows. C'est le cas par exemple des modifications réalisées sur la bibliothèque d'enregistrement des paquets PF_RING qui permet le support du multithreading sur les instances Snort intégrant plusieurs processeurs multi-coeurs. De cette façon les capteurs de MetaFlows peuvent supporter un débit soutenu de 800Mbit/s avec un processeur Intel Core i7 à huit coeurs (coût : environ 1000 dollars). Comparativement, sans la transformation de MetaFlows, cette même bibliothèque permettrait d'atteindre un débit maximum de seulement 100 Mbit/s.

Un ranking des menaces à la Google et un coût moindre

Côté serveur, la startup a développé un algorithme de prédiction des menaces qui ressemble à celui utilisé par le moteur de recherche de Google pour classer les sites dans ses pages de résultats. Cette technologie est utilisée pour hiérarchiser les événements, et accroît donc la productivité des analystes en sécurité. Selon le PDG de MetaFlows, les tests effectués par l'entreprise ont montré qu'avec une solution IDS traditionnelle, un analyste doit décortiquer entre 20 et 30 incidents avant de trouver celui qui exige une action. Cependant, parce que l'algorithme prédictif de MetaFlows utilise des statistiques anonymes de tous les clients pour identifier les événements les plus graves, un analyste aura à scruter que six ou sept incidents seulement afin de trouver celui qui demande une intervention. De fait, le fonctionnement de la plate-forme elle-même, qui traite ensemble et en un même lieu les données de tous les capteurs déployés dans les réseaux informatiques d'une seule entreprise, permet une meilleure collaboration entre les analystes.

Selon Livio Ricciulli, « un appareil IDS bas de gamme coûte 20 000 dollars, l'abonnement à un service de surveillance coute 4 000 dollars par an et l'emploi d'un administrateur affecté à ce travail de surveillance, 80 000 dollars par an. » Comparativement, l'appareil de MetaFlows coûte 2 000 dollars, l'abonnement 99 dollars par mois et le salaire de l'administrateur 50 000 dollars environ.

(...)

Que sait Google sur vous ?

A l'heure où Google unifie ses règles de confidentialité et annonce la combinaison des données des différents services pour mieux cibler l'internaute, un lien sur le gestionnaire des préférences des annonces vous montrera que l'éditeur connaît déjà des choses sur vous. Ne cherchez pas cette page sur le dashboard de votre compte Google, elle est distincte du tableau de bord classique.

Ce gestionnaire utilise le cookie de Google Adwords pour tracer les visites de l'internaute. Sur cette base, il arrive à déterminer les centres d'intérêt, mais aussi à proposer des « données démographiques déduites » sur l'âge et le sexe de la personne. Le cookie est valable sur un ordinateur, ce qui veut dire qu'en fonction de l'utilisation, des recherches, les données déterminées par Google peuvent changer. Les résultats sont parfois erronés notamment sur le sexe des internautes et leur âge. Pour ceux que cela effraie, il est possible de désactiver le cookie directement sur la page.

(...)

Arnaques sur Facebook : les victimes redirigées vers le cloud Amazon

Selon les chercheurs en sécurité du vendeur de solutions antivirus F-Secure, des escrocs ont entrepris de rediriger les victimes qu'ils ciblent sur le réseau social Facebook vers les services cloud d'Amazon, afin de contourner les filtres qui bloquent les URL malveillantes.

Les chercheurs de F-Secure ont récemment analysé de près un faux sondage lancé sur Facebook, utilisant des extensions de navigateur trafiquées pour détourner des comptes Facebook et envoyer des messages spam sur les murs des victimes. Les messages contiennent des URL raccourcies Bit.ly qui en apparence redirigent vers des vidéos soi-disant intéressantes. En réalité, ces liens pointent vers des scripts hébergés sur le service de stockage Amazon Simple Storage Service, lesquels renvoient les victimes vers une fausse page Facebook.

La page en question affiche l'image d'un lecteur vidéo, qui, lorsqu'elle est cliquée, fait apparaître une autre fenêtre qui invite les utilisateurs à participer à un sondage. Chaque utilisateur qui accepte de se prêter au jeu fait en réalité gagner de l'argent aux escrocs grâce à des programmes d'affiliation marketing. L'escroquerie est disséminée via de fausses extensions pour les navigateurs Google Chrome et Firefox, que les arnaqueurs font passer pour des mises à jour du lecteur YouTube. Les utilisateurs sont invités à télécharger et à installer ces fausses mises à jour afin de pouvoir regarder les vidéos sur lesquelles ils ont cliquées.

Bénéficier de la côte confiance d'Amazon

Selon Mikko Hypponen, patron de la recherche chez F-Secure, les escrocs ont choisi de rediriger les utilisateurs vers le cloud d'Amazon parce que le nom de domaine et l'adresse IP du S3 bénéficient d'une côte de confiance élevée et cela augmente leurs chances de tromper les filtres URL, comme ceux utilisés par Bit.ly ou Facebook. La technique qui consiste à utiliser des liens vers Amazon S3 dans les escroqueries qui touchent Facebook est relativement nouvelle. Cependant, l'hébergement de logiciels malveillants sur ce service cloud populaire n'est, lui, pas nouveau. Notamment parce que les services d'hébergement Amazon S3 ne sont pas très chers et que beaucoup de cybercriminels sont en mesure de les payer pour les utiliser.

Néanmoins, comme l'explique le chercheur, il y a différentes pratiques en la matière. « Certains cybercriminels préfèrent voler les informations de connexion de clients existants du service de stockage d'Amazon pour abuser de leurs comptes. D'autres utilisent exclusivement des comptes appartenant à d'autres personnes. D'autres encore créent de nouveaux comptes, mais en utilisant des cartes de crédit volées. Enfin, certains créent des comptes valides et payent l'abonnement pour les cybercriminels, » a déclaré Mikko Hypponen.

Plusieurs acteurs soutiennent Dmarc pour lutter contre le phishing et le spam

Un problème récurrent avec le courriel, c'est qu'il est très facile d'usurper l'adresse de l'expéditeur, ce qui rend difficile pour un utilisateur de savoir si un email provient réellement de la bonne personne. Plusieurs acteurs de l'Internet, Google, Bank of America, Fidelity, Microsoft, Yahoo, PayPal, LinkedIn, AOL, American Greetings, Cloudmark et Agari ont decidé de se réunir pour promouvoir le protocole Dmarc (Domain-based Message Authentication, Reporting & Conformance) pour lutter contre le spam et le phishing. Dmarc repose sur les solutions DKIM et SPF qui assurent l'authentification des courriels.

Authentification et confiance

DKIM (DomainKeys Identified Mail) vérifie le nom de domaine à travers lequel un message a été envoyé par l'analyse de la signature cryptographique du message. Les destinataires peuvent ainsi choisir d'accepter les messages provenant d'un domaine qui est considéré comme digne de confiance. SPF (Sender Policy Framework) donne aux propriétaires des domaines les moyens de spécifier quels hôtes sont autorisés à envoyer des e-mails depuis leurs domaines. Ces deux outils sont utilisés par beaucoup d'entreprises depuis plusieurs années. Dmarc corrige certaines faiblesses des deux solutions, notamment la non prise en compte de fournisseurs de services tiers. En effet, certains messages échappent au contrôle de DKIM et SPF. L'objectif est d'apprendre des attaques précédentes et de créer une base d'e-réputation des expéditeurs pour améliorer la confiance dans les messages.

Le groupe Dmarc prévoit de soumettre sa solution à l'Internet Engineering Task Force, pour la faire devenir un standard du secteur.

(...)

Symantec préconise de désactiver pcAnywhere et d'attendre les correctifs

L'éditeur de solutions de sécurité Symantec a conseillé à ceux qui utilisent son logiciel de contrôle à distance pcAnywhere de le désactiver. En effet, des pirates ayant eu accès au code source du produit pourraient tenter d'exploiter certaines failles de sécurité identifiées dans l'application. Plus tôt ce mois-ci, Symantec a confirmé que le code source des versions 2006 de Norton Antivirus Corporate Edition, Norton Internet Security, Norton SystemWorks et pcAnywhere avait été volé par des hackers. A l'époque, le vendeur avait déclaré que, compte tenu de l'âge de ces produits, les clients utilisant actuellement les logiciels Norton n'avaient pas plus de risque d'être visés par des cyberattaques. Cependant, Symantec a reconnu malgré tout que les utilisateurs de pcAnywhere, qui, ces dernières années, n'a pas évolué autant que les autres produits Norton, présentaient peut-être un risque suite au vol du code source.

Des vulnérabilités dans l'encodage et le cryptage

Dans un Livre blanc publié en début de semaine, Symantec a révélé que l'encodage et le cryptage utilisé par pcAnywhere pour sécuriser les communications de PC à PC étaient vulnérables. « Par conséquent, il est possible que des attaques de type « man-in-the-middle » soient menées avec succès contre ces machines, selon la configuration et la manière dont le produit est utilisé, » a indiqué le vendeur. Notamment, si les attaquants parviennent à trouver la clé cryptographique utilisée par l'application, ils sont susceptibles de lancer des sessions de contrôle à distance non autorisées et pourraient potentiellement accéder à d'autres données stockées sur un réseau interne.

Les identifiants de connexion de l'application peuvent également être interceptés avec l'aide d'un renifleur de réseau. Néanmoins, pour y parvenir, l'attaquant doit avoir accès au réseau via un ordinateur déjà infecté par un malware ou recourir à quelque autre méthode d'intrusion. « Pour l'instant, Symantec recommande de désactiver le produit jusqu'à la livraison d'une série de mises à jour logicielles qui résoudront les risques de vulnérabilité actuellement identifiés, » a déclaré Symantec dans un communiqué. « Pour les clients qui ne peuvent se passer de pcAnywhere dans leur activité, ceux-ci doivent bien comprendre les risques qu'ils encourent. Ils doivent vérifier qu'ils utilisent bien la version 12.5 de pcAnywhere. Ils devront appliquer tous les correctifs appropriés dès leur disponibilité. Enfin, d'une manière générale, ils doivent faire en sorte de suivre les meilleures pratiques en matière de sécurité, » a encore indiqué le vendeur. Le Livre blanc de Symantec comporte des recommandations générales de sécurité et d'autres, spécifiques à pcAnywhere, ainsi que des liens vers des pages Internet où les utilisateurs pourront trouver des instructions pour désactiver ou désinstaller le produit.

Plusieurs logiciels Symantec impactés

pcAnywhere est vendu comme programme autonome, mais il est également inclus avec d'autres produits de Symantec, notamment les versions 7.0 et suivantes de Altiris Client Management Suite, les versions 7.0 et suivantes de Altiris IT Management Suite et Altiris Deployment Solution avec Remote v7.1. « Selon notre analyse, les versions 12.0, 12.1 et 12.5 de pcAnywhere sont exposées au risque décrit, tout comme les versions antérieures, dont la mise à jour n'est plus assurée, » a déclaré Symantec dans son Livre blanc.

Un patch pour la version 12.5 de pcAnywhere a été livré dès mardi pour corriger deux failles de sécurité susceptibles d'être utilisées pour exécuter du code arbitraire ou usurper les privilèges d'administration. Ces deux failles avaient été signalées à Symantec en privé par les chercheurs en sécurité Tal Seltzer Tal et Edward Torkington.

« Nous avons prévu de livrer les autres correctifs pour pcAnywhere 12.0, pcAnywhere 12.1 et pcAnywhere 12.5, dans le courant de la semaine du 23 janvier, » a déclaré dans un blog Christine Ewing, directeur marketing produit pour le groupe Endpoint Management de Symantec. « Si besoin est, Symantec continuera à fournir d'autres correctifs, jusqu'à la sortie d'une nouvelle version de pcAnywhere dans laquelle toutes les vulnérabilités actuellement connues seront corrigées. »

(...)(26/01/2012 17:32:05)Le site du Parlement européen victime des Anonymous

La signature aujourd'hui du traité ACTA (Anti Couterfeiting Trade Agreement) par l'UE et 22 pays membres vient de faire au moins une victime : le site du Parlement européen. Ce dernier est inaccessible depuis le début de l'après-midi et la député européen, Françoise Castex, a indiqué sur son fil Twitter, « les services informatiques du Parlement viennent de confirmer qu'il s'agirait d'attaques externes coordonnées par #Anonymous Hackers ». Hier, le même groupe avait piraté le site modernisation.gouv.fr et on pouvait lire dans leur revendication : « Alors que l'innommable Trade agreement va être voté au parlement européen, Anonymous tient à rappeler au monde le goût de la liberté. »

Cet accord commercial en discussion secrète depuis 2007 entre plusieurs pays, dont les Européens et les Américains, comprend plusieurs volets pour prévenir des actes de contrefaçons matérielles et immatérielles. Les discussions sur ce projet ont été particulièrement vives entre le Parlement européen et la Commission européenne en charge de la négociation pour les pays membres. La balle est maintenant dans le camp de l'institution strasbourgeoise qui doit ratifier ACTA avant 2013. Avec le piratage du site du Parlement européen, les Anonymous leur ont adressé un message fort.

(...)

Google revoit sa politique de confidentialité pour mieux cibler l'internaute

Google a annoncé des modifications dans les règles de confidentialité de ses services. A partir du 1er mars, les utilisateurs n'auront besoin de valider qu'un seul document relatif à la politique de confidentialité pour 60 services (You Tube, Gmail, etc.) à la place d'un par service. Pour Alma Whitten, directrice de produits relatifs à la protection des données chez Google explique sur le blog de la société que « cette politique est plus simple et permettra aux gens de mieux comprendre notre politique de confidentialité. De même, ces règles vont améliorer les services que nous offrons ». Cette amélioration passe par la possibilité pour la firme de Mountain View de combiner des données issues de plusieurs services. Ainsi, Google pourra proposer un service de localisation lors d'un rendez-vous inscrit dans Calendar ou des informations sur la circulation. Le moteur de recherche tirera aussi bénéfice de vos données pour affiner les résultats et vous proposer des publicités plus ciblées. A noter que le service Wallet n'est pas concerné par cette révision.

Impossible de désactiver le croisement des données

Cette annonce constitue une révision importante de l'actuelle politique de confidentialité, a déclaré Pam Dixon, directrice du World Privacy Forum, un groupe de recherche sur les sujets liés à la protection des données. « C'est finalement une clarification sur ce qu'ils font. Par exemple, ils en disent un peu plus sur la collecte et l'utilisation des informations provenant des terminaux mobiles. Auparavant, cette politique était juridiquement contestable, aujourd'hui elle est utile pour le consommateur » précise-t-elle. La dirigeante reste néanmoins prudente sur les intentions de Google et demande à l'entreprise de proposer une solution pour que les utilisateurs puissent désactiver le croisement des données.

Sur la partie des garanties, Google est soumis, depuis l'affaire Buzz, à une surveillance de la part de la FTC sur les questions de confidentialité et cela pendant 20 ans. De plus la révision de la directive sur la protection des données de la Commission européenne entraînera peut-être des ajustements ou des précisions de la part de Google sur sa politique de confidentialité.

(...)

Les systèmes de téléconférence sont-ils assez sécurisés ?

Des chercheurs en sécurité ont réussi à s'introduire dans les réseaux de téléconférence de grandes entreprises et à manipuler les caméras vidéo pour espionner les réunions. H.D. Moore et Mike Tuchen ont rendu public leurs recherches réalisées pour le compte de l'entreprise de sécurité Rapid7. Ceux-ci expliquent la facilité avec laquelle des attaquants éventuels pourraient secrètement espionner des salles de réunion équipées de systèmes de conférence configurés pour recevoir des appels de n'importe qui par défaut. De leur côté, les vendeurs doivent trouver un juste équilibre entre sécurité et convivialité.

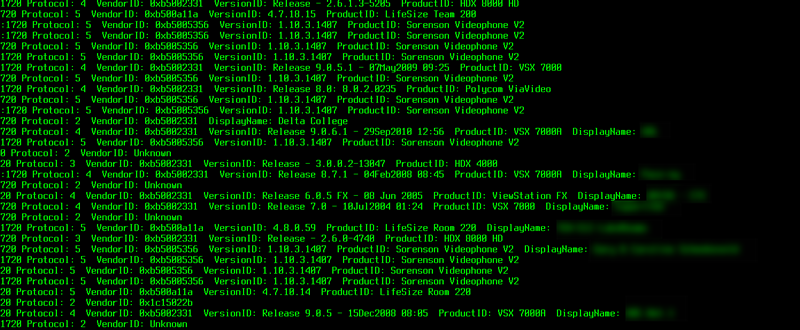

Le problème vient de la réponse automatique, une caractéristique que l'on trouve dans des produits de Cisco, Polycom et LifeSize. Cette fonction permet de connecter automatiquement des appels audio ou vidéo entrants. H.D Moore, directeur de la sécurité chez Rapid7, a écrit un programme capable de repérer les systèmes de téléconférence où cette fonction, qui présente un risque de sécurité majeur, a été activée par les administrateurs. En balayant 3% des réseaux adressables depuis l'Internet avec son programme (voir ci-dessous), le chercheur a trouvé 250 000 systèmes utilisant le protocole H.323, une spécification pour les appels audio et vidéo. Celui-ci affirme avoir trouvé plus de 5 000 entreprises avec des systèmes dont la réponse automatique était activée. Parmi les vendeurs de ces systèmes, il a listé Polycom, Cisco, LifeSize et Sony. « Au total, ces résultats permettent de penser qu'il y aurait près de 150 000 systèmes vulnérables, » a déclaré Rapid7.

Une vulnérabilité inquiétante pour les entreprises

Toujours selon l'entreprise de sécurité, une fois introduits dans une salle de conférence, les systèmes de vidéoconférence, même de premier prix, pourraient permettre à une personne de « lire un mot de passe à six chiffres sur un post-it situé à plus de 20 mètres de la caméra. » D'autre part, « dans un environnement silencieux, il a été possible d'entendre clairement les conversations dans le couloir par le biais des systèmes de visioconférence, » a écrit H.D Moore sur le blog de Rapid7. « Dans un autre test, il a été possible de surveiller le clavier d'un utilisateur et de voir avec précision le mot de passe qu'il avait tapé, en pointant simplement la caméra et en utilisant un zoom performant. » Cependant, le chercheur reconnaît que si toutes les fonctionnalités de sécurité des différents systèmes de téléconférence étaient activées, « personne ne serait capable d'utiliser ces produits pour passer un simple appel téléphonique » en raison de leur complexité, a-t-il déclaré dans une interview.

Souvent, les entreprises positionnent leurs systèmes de vidéoconférence en amont des firewalls pour faciliter leur usage. Mais cette solution pose de vrais problèmes de sécurité. Le déploiement des systèmes derrière un pare-feu peut être difficile, car les systèmes de téléconférence peuvent utiliser jusqu'à 30 protocoles différents pour gérer un appel. « Dans ce cas, il faut configurer le pare-feu pour permettre le passage des appels, » a expliqué le chercheur.

[[page]]

Selon Rapid7, Polycom, l'un des plus gros vendeurs de systèmes de téléconférence, livre la plupart de ses produits avec l'option de réponse automatique activée par défaut. Polycom explique qu'il recommande aux administrateurs de désactiver l'auto-réponse lors du déploiement d'un système à l'extérieur d'un firewall, faisant valoir que la plupart de ses systèmes étaient déployés derrière des pare-feu et fonctionnaient donc dans un environnement sécurisé. Selon Polycom, « les clients préfèrent avoir la fonction de réponse automatique activée, car celle-ci facilite la gestion à distance des systèmes de vidéoconférence par les administrateurs. » Cisco de son côté affirme ne pas avoir remarqué de nouvelles vulnérabilités logicielles dans ses produits de téléprésence. En ce qui concerne la réponse automatique, Cisco a déclaré que « sur tous les produits TelePresence, l'option doit être fixée par l'administrateur du réseau. »

LifeSize, une division de Logitech, a déclaré qu'elle livrait tous ses produits avec la réponse automatique désactivée par défaut. « Le déploiement sécurisé reste un défi pour les systèmes de visioconférence, et l'entreprise s'est engagée à simplifier le processus, » a-t-elle déclaré. Cette dernière a encore précisé qu'elle proposait un produit client-serveur NAT (Network Address Translation) sécurisé de traversée de pare-feu du nom de LifeSize Transit, qui permet aux administrateurs de configurer les systèmes de conférences derrière le firewall et d'appliquer un cryptage. La solution Connections de Lifesize, moins onéreuse, demande le téléchargement d'un programme sur l'ordinateur distant. Son service cloud permet de passer des appels cryptés derrière un pare-feu et offre un processus d'installation simple.

LifeSize essaye aussi de mieux informer ses clients. En début de semaine, le vendeur a lancé LifeSize Enablement Network. Il s'agit d'une série de clips vidéo de formation destinée à sensibiliser les clients sur ses produits. « Notre programme a été développé bien avant que les conclusions de Rapid7 ne soient connues, » a déclaré un porte-parole de LifeSize. Reste que dans l'ensemble, H.D Moore estime que les systèmes de téléconférence devraient être plus faciles à déployer et assurer la sécurité nécessaire, car, selon lui, ils « ne sont pas très bien compris par le personnel technique. »

(...)| < Les 10 documents précédents | Les 10 documents suivants > |