Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 331 à 340.

| < Les 10 documents précédents | Les 10 documents suivants > |

(30/08/2011 14:42:53)

Un certificat SSL volé vise Google

Un chercheur en sécurité a indiqué qu'un certificat d'authentification pour les sites Google a été volé et probablement utilisé. Des pirates peuvent utiliser ce certificat pour conduire des attaques de type « man-in-the-middle » ciblant les utilisateurs de Gmail, le moteur de recherche de Google ou tout autre service exploité par la firme de Mountain View. « C'est un carton d'invitation pour tous les sites de Google », résume Roel Schouwenberg, chercheur sur les malware chez Kaspersky Lab. «[Les attaquants] pourrait utiliser un empoisonnement du cache DNS, intégrer un faux site via le certificat et bingo, ils obtiennent l'identification de l'utilisateur », a déclaré Andrew Storms, directeur des opérations de sécurité chez nCircle Security.

Les attaques « Man in the middle » pourraient également être lancées au moyen de spam avec des liens menant sur un site qui ressemble au vrai Gmail. En surfant sur ce lien, les internautes s'exposent à voir leur identifiant de connexion et leur mot de passe détournés. Les détails sur le certificat en question ont été affichés sur Pastebin.com samedi dernier. Pastebin.com est un site public, où les développeurs - y compris les pirates - publient des exemples de code source.

Selon Roel Schouwenberg, le certificat SSL (secure socket layer) est valide, et a été émis par DigiNotar, une entreprise de certification néerlandaise. DigiNotar a été acquise au début de l'année par la société Vasco, basée à Chicago et qui se présente sur son site comme «un leader mondial dans l'authentification forte. ». Vasco n'a pas répondu à une demande de commentaires.

Le chercheur en sécurité et développeur Jacob Applebaum a confirmé lui aussi que le certificat était valide dans une réponse par courriel aux questions de nos confrères de Computerworld, tout comme Moxie Marlinspike chercheur sur SSL qui a posté sur Twitter « Oui, juste vérifié la signature, que pastebin. Le certificat google.com est réel.

Un Etat derrière ce vol ?

On ignore si le certificat a été obtenu en raison d'un manque de vigilance de DigiNotar ou par un vol du certificat lors de l'attribution du certificat à un site. Roel Schouwenberg a demandé à DigiNotar de fournir rapidement de plus amples informations. « Compte tenu des liens avec le gouvernement et les secteurs financiers, il est extrêmement important que nous trouvions très rapidement les raisons de ce vol », a déclaré le chercheur.

La situation n'était pas sans rappeler l'épisode révélée en mars dernier. Un pirate avait obtenu des certificats pour certains des plus grands sites du web, dont Google et Gmail, Microsoft, Skype et Yahoo. Comodo, société de certification avait déclaré que neuf certificats avaient été frauduleusement émis. Comodo avait initialement suspecté le gouvernement iranien, mais quelques jours plus tard, un jeune hacker iranienne avait revendiqué le vol des certificats.

Aujourd'hui, Roel Schouwenberg pense que « l'implication d'un Etat est l'explication la plus plausible » pour l'acquisition du certificat délivré par DigiNotar. Il précise « la première raison concerne le type d'informations visées, les utilisateurs Google, cela s'apparente à une opération de renseignement. Deuxièmement, ces attaques ne fonctionnent que lorsque le pirate a un certain contrôle sur le réseau, mais pas sur la machine ».

Le certificat google.com n'a pas encore été révoqué par DigiNotar, même si il a été émis le 10 juillet. En mars dernier lors de l'affaire Comodo, les principaux éditeurs de navigateur web, Google, Microsoft et Mozilla, ont très rapidement mis à jour leur produit pour ajouter les certificats volées dans leur liste noire. Andrew Storm dit s'attendre à ce que Google Chrome soit rapidement mis à jour, et que Microsoft, Mozilla et d'autres feront de même prochainement. Google a averti les utilisateurs des risques et a indiqué dans un message que le cibles visées seraient a priori des abonnés iranien.

Illustration: preuve du certificat sur pastbin

Crédit Photo: D.R

(...)(29/08/2011 14:22:40)Plusieurs sites de préfectures victimes de cyber-attaques

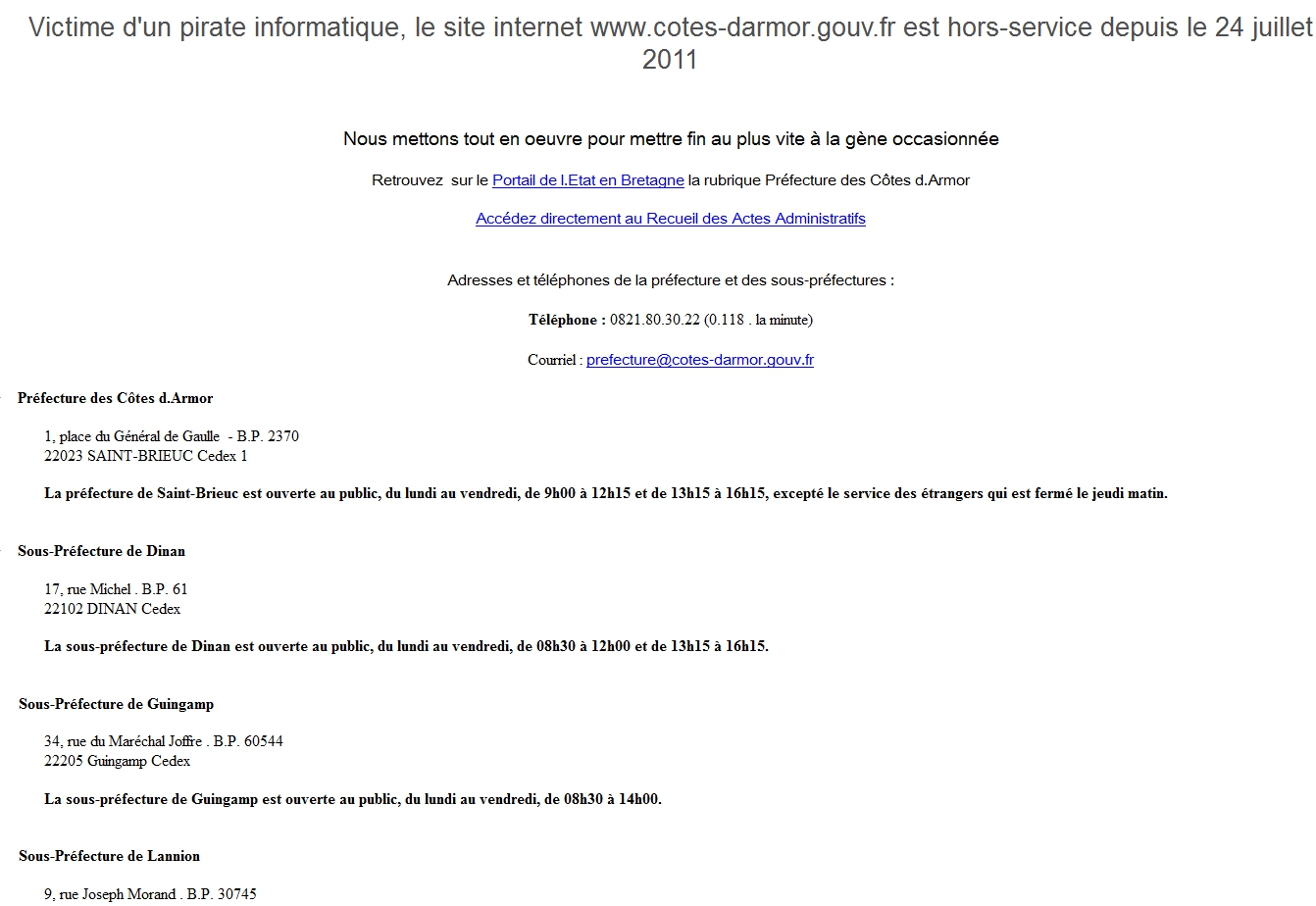

Le quotidien « le Parisien/Aujourd'hui » ont rapporté que neuf sites web de préfecture ont été victimes de cyber-attaques. Les sites concernés sont ceux de Charente, Poitou-Charente (qui sont revenus depuis), Haut de Seine, Lot, Lot et Garonne, Pas de Calais, Landes, Côtes d'Armor et la Manche. Ces derniers affichent une page d'accueil expliquant par exemple « le site internet

des Services de l'Etat dans les Hauts-de-de-Seine est momentanément indisponible ». Seul le site des Côtes d'Armor est plus explicite « Victime d'un pirate informatique, le site internet www.cotes-darmor.gouv.fr est hors service depuis le 24 juillet ».

Cliquer ici pour agrandir

Une refonte totale des sites

Selon le quotidien, les pirates auraient réussi à rentrer dans un serveur du ministère de l'Intérieur en volant des mots de passe et des données permettant de modifier les pages des sites. Pour autant, le ministère de l'Intérieur a tenu à rassurer les citoyens et le personnel administratif « aucune information concernant des usagers ou des agents des préfectures n'a été volée. La sécurité de ces sites va être renforcée ». La remise en route des différents sites devrait prendre un peu de temps, le ministère en profitant pour les refondre.

Emeutes britanniques : Twitter, RIM et Facebook convoqués par les autorités

Hier, le gouvernement britannique a sollicité des entreprises IT pour faire le point sur les violentes émeutes qui ont eu lieu, au début du mois, dans les quartiers de Londres, Birmingham, Liverpool et Manchester, Theresa May, ministre de l'Intérieur a rencontré des dirigeants de Facebook, Twitter et RIM, dont les services ont été utilisés par les émeutiers dans plusieurs villes britanniques. Après les émeutes, le Premier ministre David Cameron a déclaré que le Royaume-Uni examinerait « dans quelle mesure il serait juste d'empêcher des personnes de communiquer via ces sites web et ces services quand nous savons qu'ils se préparent à commettre des violences, des crimes ou à semer le désordre ». Le fait que le Royaume-Uni puisse censurer des réseaux sociaux a suscité de vives critiques. Theresa May a quant à elle déclaré, dans un communiqué, que les discussions étaient tournées sur l'amélioration des capacités technologiques et légales dont peut disposer la police lorsqu'il s'agit de services qui sont utilisés à des fins criminelles Sans pour autant préciser si la fermeture des services web avait été évoqué dans ces conversations.

Selon Facebook, la ministre de l'Intérieur a donné le ton clairement en indiquant qu'il n'était pas question de restreindre les services Internet. « Nous avons établi le dialogue pour pouvoir travailler ensemble de façon à assurer la sécurité des gens et non pas sur les restrictions de services sur Internet», a indiqué le réseau social dans un communiqué. Le site à tout de même reconnu que, parfois, il fallait être plus vigilant ou réagir rapidement en cas de circonstances exceptionnelles, telles que les fusillades récentes qui ont eu lieu en Norvège ou les émeutes qui ont frappé le Royaume-Uni.

Surveillance des contenus 24h/24

« Lorsque nous avons affaire à ce type de situations, le contenu relatif à ces questions constitue une priorité», a déclaré Facebook. « En conséquence, l'équipe travaille sans relâche pour s'assurer que le temps de suppression de tels contenus est réduit et contrôle étroitement ce qui est à la limite de l'acceptable. Le site de Mark Zuckerberg a également fait savoir qu'il fournissait à ses équipes surveillant les activités des utilisateurs des rapports sur le contenu qui ne respecte pas ses règles et ce, 24 heures sur 24, partout dans le monde. La société dispose également d'une équipe dédiée qui aide la police britannique à utiliser son service dans le cas de graves affaires criminelles.

Le 16 août dernier, un tribunal britannique a condamné deux hommes à quatre ans de prison pour avoir incité aux émeutes sur Facebook. C'est la sanction la plus sévère infligée à ce jour pour mauvaise conduite et cette décision a d'ailleurs fait l'objet de fortes critiques.

Par ailleurs, Facebook a précisé, dans sa déclaration ,que son service avait également été utilisé dans le cadre d' actions positives, et que des groupes s'étaient constitués pour nettoyer des débris dans les rues après les troubles.

Pas de commentaires de la part de Twitter

De son côté, RIM, dont les smartphones BlackBerry sont très populaires auprès des jeunes britanniques, a qualifié les discussions de « positives et productives ». Si les jeunes adultes affectionnent la marque, c'est pour Messenger, une application de messagerie instantanée qui permet de diffuser des messages à plusieurs utilisateurs.

En revanche, Twitter n'a pas mentionné la réunion de jeudi avec le gouvernement. «Selon de nombreuses personnes, Twitter est perçu comme un moyen efficace pour effectuer des mises à jour et pour dissiper les rumeurs en temps de crise ou de situations d'urgence », s'est défendu le site de microblogging.

Illustration : Theresa May, ministre de l'Intérieur du Royaume-Uni. Crédit photo: Wikipedia

(...)

Corero Network Security se développe en France

Le fabricant américain de solutions de sécurité fait de l'Europe son chantier cet été. Entre juin et juillet derniers, Corero Network Security (CNS) y a ouvert pas moins de trois bureaux, en Grande-Bretagne, en France et en Allemagne. Son implantation dans l'UE ne s'arrêtera d'ailleurs pas là puisqu'il va encore ouvrir un bureau en Espagne en septembre puis en Italie dans la foulée. En France, la direction est assurée par Emmanuel Le Bohec, nommé au mois d'août Régional Manager également en charge de la Belgique, du Luxembourg, de la Suisse Romande et de l'Afrique Francophone. Pour l'heure, il n'a pour unique collaborateur que Guillaume Delomel recruté en juin en tant que responsable technique.

Initialement éditeur et intégrateur de son propre logiciels de CRM, le groupe Corero n'est présent que depuis peu sur le marché de la sécurité informatique. Plus précisément depuis mars 2011, date à laquelle il a racheté son compatriote Top Layer, un spécialiste reconnu de la sécurité rebaptisé Corero Network Security. Grâce à lui, CNS dispose d'ores et déjà d'un catalogue de trois grands produits : le switch applicatif IDSB dédié au monde de la voix et des centres d'appels, le système de prévention d'intrusions de nouvelle génération Top Layer IPS et le système de protection contre les attaques par déni de service Top Layer DDoS Defense.

Illustration : Emmanuel Le Bohec

Crédit Photo : D.R

(...)(26/08/2011 09:25:09)

RSA étoffe son offre de protection des infrastructures

Le service RSA CyberCrime Intelligence Service apporte des fonctionnalités permettant aux entreprises de collecter des informations relatives à l'ensemble des systèmes de l'entreprise pouvant potentiellement faire l'objet d'une attaque malveillante.

« Les sociétés IT se concentrent traditionnellement sur une architecture de sécurité multicouches externe afin de protéger leur réseau. Toutefois, il est aujourd'hui indispensable d'étendre le même type d'architecture de sécurité en interne. En effet, en vertu du principe de bonne gouvernance, il faut partir de l'hypothèse que le malware a déjà pénétré dans l'entreprise et donc faire le maximum pour limiter les dommages », selon Phil Blank, directeur Sécurité, Risque et Fraude chez Javelin Strategy & Research.

Des rapports quotidiens sur les équipements infectés

Selon Rober Bertschinger, country manager pour la Suisse chez RSA «Tous les types d'entreprises font face quotidiennement à de nombreuses tentatives d'intrusion. Bien que la grande majorité de ces attaques soient décelées à temps, chaque organisation doit aujourd'hui partir du principe qu'elle est compromise. Le système mis en place par RSA CyberCrime Intelligence Service permet d'obtenir des rapports quotidiens sur les ordinateurs, réseaux ou autres ressources de l'entreprise qui pourraient être infectés».

Au-delà de ce système, RSA propose également un service de conseil professionnel afin d'accompagner les entreprises dans l'établissement et la mise en oeuvre d'un plan de réduction des risques liés à la cybercriminalité.

Attaques DoS : Apache et Microsoft vulnérables

Les développeurs du projet Open Source Apache ont averti les utilisateurs du logiciel de serveur web qu'un outil d'attaques en déni de service (DoS) circulait en utilisant une erreur dans le programme. Appelé « Killer Apache », l'outil est apparu vendredi dernier sur la mailing list dédiée à la sécurité « Full Disclosure ». La fondation Apache a reconnu la vulnérabilité de son programme et a déclaré dans un billet d'avertissement qu'elle publierait un correctif pour Apache 2.0 et 2.2 dans les prochaines 48 heures. La version 1.3 est aussi concernée, mais le support n'est plus assuré.

« Un outil d'attaque est en circulation dans la nature et il est utilisé activement. L'attaque peut être effectuée à distance avec un nombre modeste de requêtes, mais capables d'utiliser massivement la mémoire et le CPU du serveur », souligne Apache dans le billet. Dans l'attente du correctif, ce dernier donne aux administrateurs des conseils pour défendre leurs serveurs web. Selon la société britannique de sécurité Netcraft, Apache est le logiciel de serveur web le plus utilisé dans le monde, avec une part de marché de 65,2%.

Petit élément de distinction pour les utilisateurs du bundle Mac OS X-Apache, ce dernier est mise à jour via le système d'exploitation. Il reste à savoir à quel moment Apple diffusera les correctifs.

Un patch de Microsoft utilisé pour des attaques DOS

La société de sécurité Qualys a montré comment utiliser un patch Microsoft pour lancer une attaque par déni de service sur le DNS Server de Windows. Un test démontre comment des pirates pourraient s'en servir et souligne l'importance de déployer les correctifs de Microsoft dès que possible après la publication du Patch Tuesday mensuel. Le correctif (Windows MS11-058) que Qualys a utilisé corrige deux failles dans DNS Server de Windows et a été classé critique, niveau le plus élevé chez l'éditeur. La firme de Redmond ne pense pas que cette vulnérabilité soit exploitée par des attaquants ce mois-ci, mais le test réalisé par Qualys montre que cela est possible rapidement.

« Nous avons procédé à de la rétro-ingénierie du patch pour avoir une meilleure compréhension du mécanisme de la faille. Nous avons découvert que cette vulnérabilité pouvait être utilisée rapidement à partir de quelques commandes », explique Bharat Jogi, ingénieur en sécurité chez Qualys sur un blog. Il ajoute « la démonstration dans le test montre une attaque par déni de service, mais des pirates peuvent aller plus loin dans l'exécution du code. » Pour son test, il a utilisé un outil de « binary diffing » appelé TurboDiff pour comparer les versions non patchées et corrigées des fichiers DNS Server. Cela aide les experts en sécurité à « comprendre les changements intervenus afin de corriger les failles », souligne l'ingénieur, mais donne aussi les moyens aux pirates d'exploiter la vulnérabilité et de l'utiliser contre les OS qui n'ont pas reçu la mise à jour de sécurité. Une fois les failles identifiées, la société a monté dans son laboratoire deux serveurs DNS et fait tomber l'un d'eux en tapant quelques commandes.

(...)(25/08/2011 11:44:38)

Ramnit, une version hybride de Zeus, repérée par une entreprise de sécurité

Des chercheurs ont la preuve que l'infâme cheval de Troie Zeus, spécialisé dans le vol de données de connexion bancaires - identifiant et mot de passe - a été cloné avec le ver Ramnit afin de créer un malware hybride capable de s'attaquer aux comptes bancaires en ligne et de se propager à travers les réseaux. Ainsi, l'entreprise de sécurité Trusteer affirme avoir découvert récemment une version mutante de Ramnit qui, semble-t-il, utilise un module d'injection Web, selon la technique dite Man-in-the-Browser (MitB) pour tromper les clients des institutions bancaires.

Sur un ordinateur infecté, le code malicieux se déclenche quand l¹internaute se connecte à sa banque en ligne. Celui-ci récupère alors les informations (identifiant et mot de passe) entrées par le client sur la vraie page web de sa banque, en interceptant le code HTML dans le navigateur web de l'utilisateur. Il envoie ensuite ces données vers un site ftp où le cyber criminel conserve les logins. Il pourra les revendre au plus offrant sur des sites d'échanges entre cyber criminels. Cette technique sort tout droit de SpyEye, le mode d'emploi de Zeus. Trusteer ne peut pas encore dire si le code source du logiciel malveillant vient de Zeus, mais l'entreprise de sécurité est convaincue qu'il y a désormais suffisamment de preuves pour dire que c'est en effet le cas.

On soupçonne que le code source de Zeus a été largement diffusé dans les milieux criminels depuis le mois de mai dernier, suite à une fuite dont l'origine n'a pu être identifiée. Les observateurs du secteur sont, depuis, à l'affût de nouveaux malwares intégrant certaines caractéristiques de Zeus, des signatures souvent très spécifiques et en général les plus dangereuses. Trusteer est convaincu que la variante Ramnit en est une première émanation. Ramnit est lui-même un ver banal, et les raisons pour lesquelles les criminels voudraient le combiner avec Zeus sont encore sujettes à interrogation. Mais, pour Trusteer, Zeus pourrait profiter des capacités de propagation de Ramnit. « Zeus ne possède pas son propre mécanisme de propagation », a déclaré Amit Klein, le CTO Trusteer. « L'auteur pourrait vouloir propager son malware dans les réseaux », a-t-il expliqué, notant que le malware hybride avait la possibilité de diffuser les données volées par Zeus à travers les réseaux, une nouvelle capacité potentiellement puissante.

D'autres versions basées sur Zeus

« S'il s'avère que le malware incorpore bien Zeus, il faut s'attendre à voir surgir dans les prochains mois d'autres logiciels malveillants construits sur une structure identique, » a-t-il ajouté. « Ramnit a été repéré dans plusieurs régions du monde, notamment au Royaume-Uni et aux États-Unis. Il s'y porte bien, » a déclaré Amit Klein, confirmant qu'un nombre inconnu, mais important, de PC infectés avait été repéré dans ces pays. Ces conclusions viennent sans doute de l'analyse de logs des serveurs de commande et de contrôle du malware basés en Allemagne.

Le comportement du nouveau Ramnit est certainement compatible avec Zeus, qui s'en prend généralement à différent sites bancaires, en particulier dans des pays où la banque en ligne est bien établie, comme c'est le cas au Royaume-Uni et aux États-Unis. « Jusque là, les institutions financières devaient se protéger contre un nombre limité de malware. Mais les attaques peuvent désormais provenir de pratiquement n'importe quel programme malveillant, ancien ou récent. Le canal utilisé par les fraudeurs pour diffuser des malwares s'est élargi de manière très significative. »

On peut trouver une analyse plus complète du nouveau malware et ses liens avec Zeus sur le site Web de Trusteer. La nouvelle version est détectée - parfois oui, parfois non - par les mêmes logiciels antivirus qui repéraient les anciennes versions de Zeus, ce qui revient à dire que, seuls certains le détectent.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |