Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 161 à 170.

| < Les 10 documents précédents | Les 10 documents suivants > |

(09/12/2011 14:53:35)

Patch Tuesday : Microsoft ciblerait Duqu et BEAST

Microsoft a annoncé aujourd'hui qu'il émettra mardi 13 décembre, lors du Patch Tuesday, 14 mises à jour de sécurité pour corriger 20 vulnérabilités dans Windows, Internet Explorer (IE), Office et Media Player. Parmi les correctifs, les spécialistes de la sécurité pensent qu'ils serviront à combler les failles utilisées par Duqu et à réparer le protocole SSL 3.0 (Secure Socket Layer) et TLS 1.0 (Transport Layer Security), victime d'une technique de piratage nommée BEAST (Browser Exploit Against SSL/TLS).

« Ils mettent tout sur la table » s'exclame Andrew Storms, directeur des opérations de sécurité chez nCircle security, en décrivant le large éventail de produits Microsoft qui seront corriger. Il ajoute, « cela ressemble à un grand nettoyage avant la fin de l'année. » 3 des 14 mises à jour ont été classées par Microsoft comme « critique ». Les 11 restantes ont été qualifiées d' « importantes ». Les bugs dans 10 mises à jour pourraient être exploités à distance par des pirates via du code malveillant installé sur des PC non patchés.

Andrew Storm souligne que la mise à jour d'IE devra être rapidement installée par les utilisateurs. Il constate néanmoins qu'en raison du cycle des corrections, les utilisateurs oublient de mettre à jour leur navigateur, surtout en cette période d'importants achats en ligne ». La firme de Redmond a corrigé 6 fois cette année IE, mais Andrew Storm s'étonne que l'éditeur ait attendu la fin de l'année et surtout les périodes de fêtes pour réparer les défauts du navigateur. Il milite pour une mise à jour importante au mois de novembre.

Duqu et BEAST en ligne de mire

La mise à jour 1 devrait également être installée rapidement, estime Marcus Carey, un chercheur en sécurité de Rapid7. Il a corrélé les versions de Windows concernées par cette mise à jour et celles du mois précédent pour en déduire que ce bulletin de sécurité corrigerait la faille exploitée par Duqu. « La principale raison pour laquelle je pense que ce bulletin est relatif à Duqu est qu'il nécessite un redémarrage, ce qui indique qu'un bug du noyau doit être corrigé. De plus, il affecte toutes les versions de l'OS ». Andrew Storm pense que Microsoft va également stopper la faille dans le moteur d'analyse TrueType identifié par l'éditeur comme un vecteur des attaques de Duqu. Il précise que « cela serait stupide de ne pas avoir de patch Duqu avant la fin de cette année. Microsoft a eu assez de temps ».

Le spécialiste de la sécurité s'attend aussi à une mise à jour sur des problèmes de longue date dans SSL 3.0 et TLS 1.0 sous Windows. Microsoft a publié un avis de sécurité en septembre dernier sur la technique de piratage nommée BEAST récemment dévoilée.

Les 14 mises à jour prévues mardi 13 décembre se classent en troisième position par rapport aux 17 du mois de décembre 2010 et avril 2011. Le nombre total de mises à jour pour l'année 2011 est de 100, soit 5,6% de moins qu'en 2010 et le nombre total de vulnérabilités corrigées était de 237, soit 10,7% de moins que le record de 2010, 266. (...)

OpenDNS développe le chiffrement des requêtes DNS publiques

OpenDNS (un service gratuit de routage DNS), a publié une preview de son outil, DNSCrypt qui va chiffrer les requêtes DNS (Domain Name System) entre l'ordinateur d'une personne et le service de recherche de l'entreprise, ce qui pourrait bloquer les risques d'interception.

Les requêtes DNS sont une partie fondamentale du fonctionnement de l'Internet. Une recherche DNS convertit un nom de domaine en une adresse IP qui peut être tapée dans un navigateur. Les FAI procurent des services DNS à leurs clients, mais OpenDNS exécute propre outil de recherche qui est selon lui plus rapide et mieux sécurisé. David Ulevitch, fondateur et PDG d'OpenDNS explique, « dans la conception d'Internet, les requêtes DNS sont envoyées en clair entre un utilisateur et le fournisseur de DNS. Le dialogue est vulnérable à une interception via une attaque de type man-in-the-middle. » Il ajoute que cela peut arriver sur des réseaux non sécurisés comme les cafés ou les lieux publics. Il souligne que même certains FAI ont été accusés d'espionner les activités de leurs clients.

Le problème des requêtes DNS publiques est qu'elles n'ont pas intégrés les extensions DNS Security (DNSSEC), un protocole de sécurité conçu pour protéger le DNS, précise le dirigeant. DNSSEC substitue le chiffrement avec une clé publique à la signature numérique du DNS affecté lors de l'enregistrement d'un site web. Ce protocole est conçu pour stopper les attaques comme la pollution du cache, dirigeant un utilisateur qui tape une bonne adresse vers un faux site.

Comme son nom l'indique, DNSCrypt chiffre les requêtes, ce qui signifie que si le trafic est intercepté, le pirate ne sera pas en mesure de voir le contenu. L'outil Open Source est gratuit mais il est uniquement disponible pour Mac OS X.

(...)

Intel corrige une faille permettant de contourner une sécurité intégrée dans ses processeurs

Intel a mis en oeuvre un processus complexe pour développer un patch destiné à corriger une faille découverte récemment dans les SINIT ACM, autrement appelés System INITialisation Authenticated Code Modules. Ces modules sont susceptibles de subir une attaque par dépassement de mémoire tampon et de laisser passer un malware capable de contourner la plate-forme TXT (Trusted Execution Technology) pour prendre le contrôle total de la machine infectée. La technologie TXT, propre aux processeurs et chipsets d'Intel (Core 2, Core i5 et i7 et enfin Xeon, voir liste compléte), combine des éléments matériels et logiciels. Elle a pour but de bloquer l'exécution de codes par un ensemble de signatures logicielles certifiées.

La mise en évidence de cette vulnérabilité par élévation de privilège revient à l'entreprise de sécurité Lab Invisible Things, dont les chercheurs avaient repéré une faille similaire dans les SINIT ACM il y a deux ans. En fait, selon Joanna Rutkowska, fondatrice et CEO de l'entreprise, le problème découvert en 2009 était un sous-ensemble de cette vulnérabilité nouvellement mise à jour. Si bien qu'elle se dit étonnée qu'Intel ait qualifié la gravité de cette vulnérabilité comme importante, alors qu'en 2009, le fondeur l'avait jugé comme critique. « Ce qui est vraiment intéressant dans cette attaque, ce sont les conséquences du mode de détournement de SINIT, notamment la capacité à contourner la TXT et le panneau de configuration LCP (Local Control Panel) d'Intel, mais aussi celle de compromettre le système de gestion de RAM (SMRAM), » a déclaré Joanna Rutkowska dans un blog.

Une vulnérabilité importante

Cette vulnérabilité est importante parce que la technologie Trusted Execution d'Intel sert d'extension matérielle aux microprocesseurs et aux chipsets du fondeur et son objectif est de fournir un mécanisme de protection contre les attaques logicielles. La TXT peut être utilisée par les entreprises pour contrôler la façon dont les informations sont stockées, traitées et échangées dans leurs systèmes. Intel a publié un avis ce lundi pour annoncer que la mise à jour des SINIT ACM et celle du microcode étaient disponibles afin de résoudre ce problème. Cependant, selon la CEO de Lab Invisible Things, le processus de correction a demandé un effort significatif à l'entreprise. « Intel a dû non seulement modifier les modules SINIT, mais aussi mettre à jour le microcode de tous les processeurs affectés. Le fondeur a dû également travailler avec les vendeurs de BIOS afin qu'ils livrent de nouveaux BIOS capables de charger inconditionnellement le microcode mis à jour (sans compter les mécanismes anti-rollback pour empêcher les BIOS et le microcode de revenir aux versions antérieures). Autant dire, un gros travail », explique le chercheur.

Pour ceux qui s'intéressent aux aspects techniques, Lab Invisible Things a publié un document de recherche qui décrit en détail le fonctionnement de la vulnérabilité et de l'exploit développé par les chercheurs pour contourner la TXT et le panneau de configuration LCP d'Intel. L'entreprise de sécurité conseille aux administrateurs système qui s'appuient sur cette technologie de demander les mises à jour du BIOS permettant de résoudre la vulnérabilité à leurs équipementiers respectifs et de les déployer dès que possible. Dans le cas où cette mise à jour ne serait pas encore disponible ou que la technologie n'est pas utilisée, Lab Invisible Things recommande tout bonnement de désactiver la TXT dans le BIOS.

Pour protéger ses PC contre le vol, la SNCF mise sur Computrace

Confronté à des problèmes de vols d'ordinateurs, le technicentre cherchait une solution pour les protéger de façon inviolable. Après des tests en 2008, le centre industriel a décidé de déployer la solution Computrace d'Absolute Software au fur et à mesure du renouvellement du parc informatique. Le déploiement en est aujourd'hui à environ 150 postes.

La solution a été choisie d'une part à cause de ses capacités à faciliter le repérage et la récupération des matériels volés ainsi que la destruction à distance des données présentes, d'autre part à cause de sa résistance à l'éradication. En effet, la solution d'Absolute Software réside partiellement dans la mémoire du BIOS des machines et résiste donc au reformatage du disque dur. En cas de vol, les techniciens d'Absolute Software peuvent intervenir et bloquer à distance le fonctionnement de la machine. Le coût du projet n'a pas été dévoilé. Le ROI est surtout lié à la baisse des vols de matériels, la solution étant disssuasive.

Sourcefire rentre sur le marché du firewall applicatif par l'IPS

Sourcefire, connue pour ses systèmes de prévention contre les intrusions (IPS) reposant sur la technologie Open Source Snort a décidé de leur ajouter la fonctionnalité firewall applicatif. Pour Cyrille Badeau, directeur régional de la zone Europe du Sud de Sourcefire « notre solution de contrôle applicatif diffère de nos concurrents en ce que nous entrons sur le marché du firewall par l'IPS, via la plateforme Power ». Concrètement, cela signifie que l'éditeur contextualise le contrôle applicatif et ne le systèmatise pas. Ainsi, si une entreprise souhaite bloquer l'utilisation de Facebook pour certaines personnes, mais l'autoriser pour d'autres, la solution NexGen Firewall, qui utilise le système Firesight, va donner d'abord un état des lieux du réseau. « Avec cette connaissance, il est plus facile d'établir quels sont les divisions métiers, les postes et les OS qui vont avoir accès à ces applications. Ensuite, il s'agit d'appliquer des règles de sécurité sur cette cartographie. Nous avons privilégié une approche de gestion des risques plutôt qu'un filtrage d'URL (plutôt l'apanage des solution UTM) ».

Une intégration progressive

Palo Alto Networks et Checkpoint proposent des produits concurrents à Sourcefire. L'éditeur travaille depuis près d'un an sur cette orientation vers le firewall applicatif. Il s'agit d'une surcouche logicielle intégrée aux appliances de sécurité de la firme américaine. Selon Cyrille Beaudeau « cette fonction est disponible dès aujourd'hui sur les boitiers haut débits et sera disponible sur tous les boitiers dans les prochains trimestres ». Sur le plan tarifaire, le responsable reste laconique mais évoque un surcoût de 10% sur les solutions existantes.

(...)

Affaire Carrier IQ : Plaintes déposées et la FTC saisie pour enquête (MAJ)

En fin de semaine dernière, un chercheur en sécurité, Trevor Eckhart, a expliqué que le logiciel développé par Carrier IQ et installé sur les terminaux par les fabricants et les opérateurs enregistrerait des données à l'insu de l'utilisateur, comme des frappes au clavier et l'historique de navigation Internet. Grâce à un changement de code, ce programme peut devenir un logiciel espion redoutable. De son côté, l'éditeur Carrier IQ a commencé par nier les allégations du chercheur en sécurité et affirmé que sa technologie est utilisée uniquement à des fins de diagnostic pour améliorer les performances du terminal et la qualité du réseau. Cependant, une vidéo postée par Trevor Eckhart semble montrer que le logiciel enregistre les frappes des touches.

Après l'émoi suscité par cette affaire, un élu démocrate du Massachusetts, Edward Markey, a envoyé une lettre à la FTC pour lui demander d'enquêter sur Carrier IQ. « J'ai de sérieuses inquiétudes au sujet du logiciel Carrier IQ, notamment s'il a secrètement recueilli des données personnelles, tels que le contenu des messages texte, » a-t-il déclaré dans un communiqué. La FTC est chargée de protéger les gens contre les « actes ou pratiques injustes et trompeuses ». La commission fédérale ne s'est pas exprimée sur la suite accordée à cette demande.

Outre la demande d'enquête, deux plaintes en class action (recours collectif) ont été déposées dans l'Illinois pour infraction à une loi sur les écoutes téléphoniques. Les plaintes concernent les opérateurs, mais également les constructeurs de terminaux mobiles comme Samsung et HTC. Les plaignants réclament plusieurs millions de dollars de dédommagement. Une autre action judiciaire a été déposée en Californie.

NB: L'Europe commence aussi à s'intéresser à Carrier IQ. En Allemagne, le régulateur bavarois des données privées a envoyé une lettre à Apple pour connaître son implication dans l'utilisation de Carrier IQ. La réponse intéressera aussi l'Information Commissioner's Office (ICO) britannique (équivalent de la CNIL) et le BEUC (le bureau européens des usagers et des consommateurs).

(...)

Les DSI frileux avec la consumérisation IT

L'interdiction est sans doute considérée comme la solution aux difficultés à gérer la sécurité de ces terminaux hétérogènes et non-contrôlés par nature. Mais cette solution est sans doute illusoire tant la pression des utilisateurs est forte pour utiliser les outils jugés les plus pratiques à leur disposition pour accéder aux systèmes d'information quand et où ils le veulent.

Une évolution devenue inéluctable

49% des répondants admettent d'ailleurs qu'ouvrir le système d'information aux terminaux personnels sera obligatoire dans l'avenir pour répondre aux attentes des clients de leur entreprise.

Une des manières de réagir est de déléguer la responsabilité des conséquences des usages de ces terminaux aux utilisateurs. 31% des répondants le font explicitement, 41% considèrent que les utilisateurs sont par principe responsables de leurs propres outils, notamment en termes de pertes ou de détournements de données ayant transité par ces terminaux.

RecapIT : Carrier IQ espionne les mobiles, les tromperies de Facebook sanctionnées, Hadopi s'attaque au streaming

Est-ce que Big Brother existe ? Oui, mais ils sont plusieurs. Si on regarde l'actualité cette semaine, États, opérateurs, constructeurs de téléphonie mobile, réseaux sociaux, personne n'échappe à cette frénésie de vouloir tout sur nous. A commencer par le mobile, les logiciels espions pour smartphones deviennent une tentation grandissante et abordable pour les amoureux trompés, mais aussi pour les entreprises prises de doutes sur certains salariés. Plus grave est l'affaire Carrier IQ, un bout de code de ce programme, qui a été installé sur près de 140 millions de terminaux mobiles, pouvait permettre aux fabricants et aux opérateurs d'enregistrer des données à l'insu de l'utilisateur, comme des frappes au clavier et l'historique de navigation Internet.

Wikileaks a rajouté une couche à ce tourbillon d'inspection généralisée, en présentant les différentes sociétés qui vendent des outils de surveillance électronique des réseaux. Pour certaines, les ventes se font à des pays sous régime dictatorial et les solutions servent à suivre les opposants. Même Facebook a fait son mea culpa en déclarant des tromperies sur la garantie de confidentialité des données de ses utilisateurs. La FTC a appliqué la même peine qu'à Google Buzz, 20 ans de mise sous surveillance. L'Union européenne, pour sa part, a appelé à l'unification des législations nationales sur la protection des données. D'autres initiatives, comme le moteur de recherche Open Source en mode P2P, Yaci tente de se démarquer des analyses comportementales des grands moteurs comme Google, Yahoo, Bing. Enfin, le gouvernement français a chargé Hadopi de travailler sur les mesures pour arrêter le streaming et le téléchargement direct de contenus illégaux. L'Autorité a 3 mois pour rendre sa copie et certains s'inquiètent de la mise en place de technique de filtrage (DPI) peu compatible avec la protection de la vie privée.

Free Mobile en préparation et iPhone 5 + iPad 3 annoncés

14, 19 ou 24 décembre, telles sont les rumeurs sur le lancement de l'opérateur Free Mobile. Des analystes parient sur des forfaits démarrant à 10 euros. Du côté d'Apple, la version beta d'iOS 5.1 a révélé quelques surprises comme des références à l'iPhone 5 et l'iPad 3. L'assistant vocal d'Apple continue à faire parler de lui avec un développeur qui a réussi à contrôler le démarrage et l'arrêt de sa voiture. Android n'est pas en reste dans l'amélioration, des programmeurs ont publié un projet de portage de la version 4.0, dite Ice Cream Sandwich sur des processeurs X86. On notera aussi la prise de conscience de RIM sur la concurrence en intégrant les mobiles sous Android et iOS au sein de sa plateforme de gestion de mobile, nommée Fusion Mobile.

Salesforce siphonne les médias sociaux et l'Europe veut se protèger du Patriot Act

Dans la lignée de l'introduction de l'article, les données publiées sur les médias sociaux intéressent beaucoup les entreprises. Ainsi, avec Radian 6, Salesforce.com a lancé un cloud marketing qui siphonne les réseaux sociaux. Le collaboratif est aussi un sujet important cette semaine, avec Microsoft qui a étoffé sa suite bureautique et de communication en ligne Office 365. Par ailleurs, Tibco a présenté la version 4.0 de sa plateforme analytique qui intègre un axe collaboratif. Devant l'afflux de ces données, les grands acteurs de l'IT travaillent sur le traitement de ces énormes volumes d'informations. HP a montré à Vienne la combinaison d'Autonomy et de Vertica pour traiter toutes sortes de données (structurées ou non). Enfin, soulignons pour conclure l'initiative de deux entreprises suédoises qui se sont alliées pour offrir à leurs clients un cloud de stockage localisé en Europe et soumis au droit communautaire, pour éviter les dérives du Patriot Act américain. En vertu de cette loi, les données des utilisateurs européens des services cloud américains peuvent secrètement être saisies par des agences fédérales.

Carrier IQ espionne-t-il vraiment les smartphones ?

Depuis que le chercheur en sécurité Trevor Eckhart a affirmé qu'un bout de code du logiciel d'analyse de l'éditeur Carrier IQ agissait comme un logiciel malveillant, de nombreux utilisateurs de téléphones portables se demandent si leurs appareils sous iOS, Android, Nokia et BlackBerry sont espionnés. Selon le chercheur, le logiciel développé par Carrier IQ et installé sur les périphériques par les fabricants et les opérateurs enregistrerait des données à l'insu de l'utilisateur, comme des frappes au clavier et l'historique de navigation Internet.

De son côté, l'éditeur Carrier IQ nie les allégations du chercheur en sécurité et affirme que sa technologie est utilisée uniquement à des fins de diagnostic pour améliorer les performances du terminal et la qualité du réseau.

Alors, est-ce que les intentions de Carrier IQ sont bonnes ou mauvaises ? Est-ce que ce logiciel collecte plus d'informations sur nos terminaux que nécessaire ? Où s'agit-il simplement d'un gros malentendu sur ce que fait vraiment le logiciel de Carrier IQ ?

Voici ce que nous savons aujourd'hui :

1 - Qu'a découvert Trevor Eckhart ?

Mi-novembre, le chercheur en sécurité a publié un rapport sur un morceau de code du logiciel développé par Carrier IQ. Normalement, ce logiciel est un outil de diagnostic censé aider les constructeurs et les opérateurs à améliorer la qualité de leurs services. Mais Trevor Eckhart a affirmé que le logiciel de Carrier IQ était en réalité un « rootkit » ou « outil de dissimulation d'activité », autrement dit, un mouchard, qui enregistre secrètement l'activité du téléphone sur lequel il est installé. Or le logiciel de diagnostic de Carrier IQ est installé sur de nombreux téléphones tournant sous Android, Nokia et BlackBerry. Celui-ci a également été identifié sur des appareils tournant sous l'iOS d'Apple. Mais selon certains, son action semble plus inoffensive sur ces terminaux.

2 - Que fait le logiciel ?

Trevor Eckhart a posté une vidéo sur YouTube montrant comment fonctionne un logiciel - présenté comme Carrier IQ par le chercheur - sur un téléphone HTC. Dans la vidéo, on peut voir le logiciel enregistrer des frappes, y compris sur le pavé numérique du téléphone, les messages SMS, les données de localisation, et l'historique de navigation Web, notamment les données cryptées transitant en https (SSL). On ne sait pas très bien si ces données sont ou non transmises à l'éditeur.

3 - Carrier IQ se comporte-t-il de la même manière sur tous les téléphones ?

La démonstration de Trevor Eckhart montre uniquement le comportement de Carrier IQ sur un téléphone HTC. Mais, toujours selon le chercheur, il semble que des terminaux Samsung enregistrent les mêmes informations, y compris les tapes d'écran et les URL de navigateur.

Un autre développeur, Grant Paul (sans rapport avec l'auteur) prétend que sur les appareils iOS, le logiciel Carrier IQ accède à un nombre plus limité d'informations, comme le numéro de téléphone, le nom de l'opérateur, le pays, et quand un appel est actif, la localisation, si l'option est activée dans les préférences du terminal.

Le site The Verge rapporte que le logiciel Carrier IQ n'est pas installé sur le Xoom de Motorola ou les téléphones Android Nexus, à savoir le Nexus One, le Nexus S, et le Galaxy Nexus.

4 - Est-il possible de désinstaller Carrier IQ ?

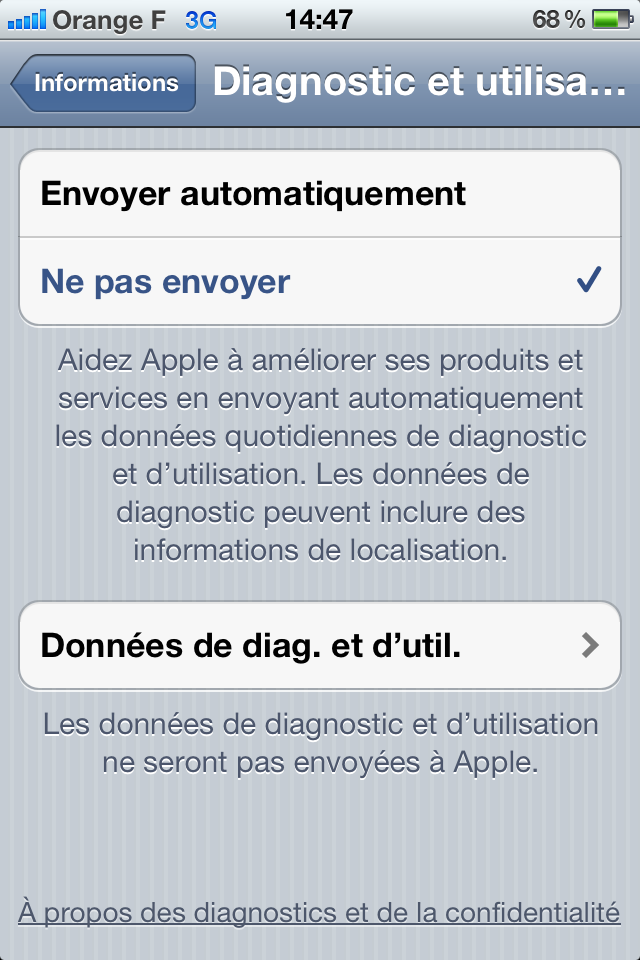

Il ne semble pas être possible de supprimer ce logiciel sur un téléphone Android sauf à pouvoir entrer en mode « root ». Selon Grant Paul, il est possible de désactiver Carrier IQ sur les terminaux sous iOS 5. Dans la rubrique Réglages/Général/Informations/Diagnostic et utilisation, il suffit de choisir : « Ne pas envoyer. » Et dans la prochaine mise à jour d'iOS 5, Apple a déjà fait savoir qu'il allait supprimer le service proposé par Carrier IQ.

[[page]]

5 - Qui est Carrier IQ ?

Carrier IQ est une société basée en Californie qui propose de fournir aux opérateurs et aux fabricants de terminaux des « données pertinentes et en temps réel » pour les aider à améliorer leurs services. Les données de Carrier IQ sont extraites par un logiciel de diagnostic embarqué sur les terminaux vendus par les opérateurs et/ou les constructeurs de terminaux à leurs clients. Carrier IQ affirme que son logiciel de diagnostic fournit de l'« intelligence décisionnelle » pour améliorer la qualité du réseau, comprendre les problèmes qui se posent sur les terminaux, et finalement, améliorer l'expérience utilisateur. Le logiciel de Carrier IQ est embarqué sur plus de 140 millions de combinés dans le monde.

6 - La réponse de Carrier IQ

L'entreprise californienne affirme que son logiciel n'enregistre pas les frappes, et n'analyse et ne rend compte d'aucun contenu, que ce soit ceux des messages SMS ou des e-mails. Carrier affirme également qu'elle ne fournit pas d'outils permettant le pistage et qu'elle ne vend pas les données qu'elle recueille à des tiers. Au contraire, l'entreprise affirme que son logiciel identifie les problèmes de performance du terminal comme les coupures d'appels et les mauvaises performances du réseau.

Carrier IQ nie également fournir « des données en temps réel à un quelconque client. » Mais sur son site, l'entreprise fait valoir qu'elle est capable de fournir à ses clients des données provenant directement du terminal des utilisateurs : « Fini les conjectures, notre solution intelligente fait remonter automatiquement des informations en temps réel directement depuis la source : le téléphone de vos clients. »

7 - Carrier IQ a fait autre chose ?

Le 16 novembre, l'entreprise a adressé à Trevor Eckhart une lettre lui demandant de mettre un terme à ses allégations. Ce courrier exigeait du chercheur qu'il retire son rapport publié sur Internet et qu'il le remplace par une déclaration rédigée par l'entreprise dans laquelle elle réfute toutes les affirmations du chercheur.

L'entreprise a également demandé au chercheur de retirer le matériel copyrighté Carrier IQ qu'il a posté sur son site web, y compris les documents de formation jusque-là disponibles sur le site même de l'entreprise. Carrier IQ a également demandé au chercheur de lui fournir la liste de toutes les personnes (et leurs coordonnées) avec lesquelles il a partagé ces informations. Entre temps, le 21 novembre, le chercheur a reçu le soutien de l'Electronic Frontier Foundation. Deux jours plus tard, Carrier IQ abandonnait ses demandes et adressait ses excuses à Trevor Eckhart.

8 - Que va-t-il arriver ?

On ne sait pas si le rapport de Trevor Eckhart aura des conséquences et lesquelles. Carrier IQ affirme qu'elle prévoit de discuter de son logiciel avec l'Electronic Frontier Foundation, laquelle pourrait donner son avis en la matière. Certainement, des questions importantes ont besoin de réponses. Dont, l'une d'elles, et pas la moindre, est : « Si le logiciel Carrier IQ n'exploite pas les frappes, alors pourquoi a-t-il l'air de les identifier en premier lieu ? »

Nous avons demandé aux trois principaux opérateurs français s'ils travaillaient avec Carrier IQ en France. Les services de presse de SFR, Orange et Bouygues Telecom nous ont répondu qu'ils n'utilisaient pas les services de ce logiciel.

(...)(02/12/2011 11:54:40)Wikileaks dénonce la surveillance électronique des réseaux

Wikileaks a publié hier une étude sur le commerce mondial de produits de surveillance, lesquels, selon son fondateur Julian Assange, exposent la vie privée des populations à un risque important. Celui-ci a également indiqué que l'association travaillait sur une plateforme de contributions remaniée. Selon Julian Assange, cette étude, qui s'intéresse à 160 entreprises dans 25 pays, était nécessaire pour le site spécialisé dans la divulgation de données sensibles afin de renouveler ses sources, puisque celui-ci n'a pu prendre de nouvelles contributions en ligne depuis plus d'un an du fait de problèmes de sécurité.Plusieurs sociétés épinglées sont françaises dont Alcatel-Lucent, Amesys qui est une filiale de Bull et récemment mise sur le devant de la scène lors des évènements en Libye, Qosmos, Thales, Vupen, Aqsacom, Scan&Target et Septier.

Le nouveau rapport comprend 287 documents qui illustrent, selon le fondateur de Wikileaks, « la réalité de l'industrie de la surveillance à grande échelle au niveau international. » Les documents, regroupés sous la dénomination de « The Spy Files », montrent comment les pays occidentaux vendent des outils de surveillance sophistiqués à des pays répressifs. Davantage de documents seront publiés en fin de semaine et en début d'année 2012.

Les principaux pays du bloc occidental travaillent sur ces systèmes d'espionnage

Les attaques terroristes de septembre 2001 aux États-Unis ont servi de motifs aux pays européens, aux États-Unis, mais aussi à l'Australie, à l'Afrique du Sud et à d'autres pays pour développer des « systèmes d'espionnage qui nous affectent tous », a déclaré Julian Assange. « Lequel d'entre vous ici a un iPhone ? » a demandé le fondateur de Wikileaks aux personnes présentes à la conférence de presse qu'il a donné à Londres. « Lequel d'entre vous a un Blackberry ? Qui utilise Gmail ? Eh bien, vous vous faites tous avoir. La réalité, c'est que des sous-traitants du renseignement vendent en ce moment même à différents pays à travers le monde des systèmes de surveillance de masse pour l'ensemble de ces produits. »

Wikileaks a précisé que l'information présente dans ce rapport avait été compilée avec l'aide d'autres médias et d'organismes de presse, comme l'ARD - le groupement public de neuf radiodiffuseurs régionaux allemands, le Bureau of Investigative Journalism au Royaume-Uni, The Hindu en Inde, L'Espresso en Italie, le site web d'information français OWNI et le Washington Post aux États-Unis. Les fichiers publiés par WikiLeaks comprennent des brochures, des catalogues, des manuels, des présentations et autres documents de développeurs de produits utilisés pour la surveillance secrète. On y trouve par exemple le document de présentation que l'entreprise Netquest a montré lors de l'ISS World Americas, conférence qui s'est tenue en octobre à Washington D.C, et consacrée au renforcement de la loi en matière de renseignement afin de légaliser « l'interception, les enquêtes électroniques et la collecte de renseignements sur les réseaux. » Le Wall Street Journal a récemment publié des documents collectés pendant la même conférence. Mais Julian Assange a affirmé que ceux-ci avaient été « lourdement expurgés » par le quotidien américain. « Une très grande partie du matériel mis en ligne jeudi était inédite, » a encore soutenu le fondateur de Wikileaks.

Une plate-forme maison pour bloquer les intrusions gouvernementales

Ce dernier a encore ajouté que WikiLeaks cherchait toujours à développer un nouveau système de soumissions et a renouvelé l'inquiétude de WikiLeaks à propos du protocole SSL (Secure Sockets Layer) de sécurisation des échanges sur Internet qui permet aux ordinateurs d'échanger des informations cryptées. Selon Julian Assange, le SSL n'est plus sûr et les agences de renseignement ont compromis le système de certification. Des centaines d'autorités intermédiaires de certifications (AC), chargées de délivrer les certificats numériques utilisés pour les SSL, sont mandatées pour délivrer des certificats reliés à une même autorité. Plusieurs autorités de certification intermédiaires ont rapporté des intrusions dans leurs systèmes. À la suite de quoi des pirates ont pu générer des certificats numériques pour des sites majeurs comme Google, leur offrant la possibilité d'intercepter certaines communications.

Julian Assange n'a pas précisé quand Wikileaks disposerait à nouveau d'un système de contributions en ligne. Pour l'instant, l'association a mis en place une « entité hors ligne, » a-t-il déclaré. « Nous étudions encore les différentes options possibles, » a ajouté le fondateur de Wikileaks.

| < Les 10 documents précédents | Les 10 documents suivants > |