Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 151 à 160.

| < Les 10 documents précédents | Les 10 documents suivants > |

(16/12/2011 15:50:07)

Microsoft rend Office 365 compatible avec le Patriot Act et les exigences européennes

Microsoft veut rassurer les futurs clients de ses offres de collaboration et de communication en ligne sur leur compatibilité avec les différents cadres réglementaires, européens ou américains. L'éditeur a pris certaines mesures dans ce sens. Quand un prestataire vend une solution Office 365 en Europe, Microsoft devra signer des « clauses types » développées par l'Union européenne, qui établissent des garanties et des procédures pour protéger les données lorsqu'elles sont transférées hors de l'UE. Dans les pays européens qui ont des exigences supplémentaires, la firme de Redmond va inclure ce qu'elle appelle « un accord sur le traitement des données » qui va au-delà des règles inscrites au sein des directives sur la protection des données.

Aux États-Unis, pour les contrats avec les sociétés relatives à la santé qui doivent se conformer au Health Insurance Portability and Accountability Act (HIPAA), Microsoft va inclure un Business Associate Agreement (BAA) émis par le ministère de la santé américaine pour garantir la protection des données des patients. Stephen McGibbons, CTO de Microsoft pour la région EMEA a déclaré « nous voulons aider les clients à avoir confiance et se sentir en sécurité dans le cloud, en respectant les obligations du HIPAA ou des directives européennes sur la protection des données ». Si les entreprises sont séduites par les applications en mode hébergé, celles gravitant autour de la santé ou de la finance et qui sont fortement réglementées, hésitent à adopter ces logiciels qui ne se conforment pas aux cadres réglementaires.

L'éditeur a également relancé Office 365 Trust Center, un site web donnant des informations sur la confidentialité des produits et les différentes politiques de sécurité. Il a été rénové pour être plus facile d'accès.

(...)

Les services d'iBahn ont-ils été compromis par des pirates ?

iBahn, leader mondial des services Internet haut débit pour le secteur de l'hôtellerie, qui dessert 3 000 établissements dans le monde, a démenti l'information selon laquelle son réseau aurait été compromis par des pirates. Citant des sources anonymes, dont un responsable du renseignement américain, Bloomberg affirme qu'un groupe de pirates très aguerris, basés en Chine, et qui fait l'objet d'une enquête du département de la Défense Américain dans le cadre du programme « Byzantine Foothold », aurait attaqué iBahn. Le piratage supposé « pourrait avoir permis aux pirates d'accéder à des millions d'emails confidentiels, dont certains mails cryptés, » de cadres ayant séjourné dans les hôtels du réseau iBahn, selon Bloomberg.

Cette information a été incluse dans un papier consacré à l'intensification des actions de hackers basés en Chine pour s'infiltrer dans les systèmes informatiques de sociétés américaines pour voler des informations confidentielles. Dans une déclaration écrite, le réseau iBahn a indiqué qu'il avait pris connaissance de cette infiltration dans l'article de Bloomberg, mais qu'il n'avait « pas trouvé la preuve que son réseau avait été compromis. « iBahn prend la sécurité et la protection des informations de ses clients très au sérieux. Le réseau fournit à ses clients le meilleur niveau de sécurité possible, et effectue une surveillance permanente pour parer à toute tentative de piratage, » a indiqué l'entreprise. « De fait, nous rassemblons actuellement toutes les informations pertinentes à propos de cette affaire et nous informerons nos clients au fur et à mesure de notre investigation. »

Un service indispensable dans bon nombre d'hôtels

iBahn fournit à ses clients - des chaînes hôtelières - un accès Internet haut débit WiFi et filaire, la télévision par IP et des services de vidéoconférence. « L'intérêt d'attaquer un réseau comme iBahn, permettrait aux pirates de cibler les cadres qui utilisent leurs services au cours de leur déplacement, » a déclaré Rik Ferguson, directeur de recherche sur la sécurité et la communication chez Trend Micro Europe. Potentiellement, les salariés en déplacement sont des cadres de haut niveau susceptibles d'avoir « accès à des informations confidentielles, » a déclaré le spécialiste en sécurité informatique. Cependant, dans le cas où les pirates auraient réussi à voir le trafic transitant par le réseau d'iBahn, les entreprises ont souvent pour habitude d'utiliser les services d'un réseau privé virtuel (VPN) pour crypter le trafic entre leurs ordinateurs et le réseau interne de l'entreprise. Sans les clefs numériques nécessaires pour décrypter le trafic, celui-ci reste opaque et sans utilité pour les pirates.

D'après les informations publiées sur son site internet, iBahn a mis en place un programme de certification pour s'assurer que les logiciels VPN sont compatibles avec son réseau. Plus de la moitié des personnes qui voyagent pour affaires utilisent des VPN, et iBahn a certifié plus de 500 réseaux d'entreprise. Ces services VPN sont utilisés par des sociétés et des entreprises publiques. Reste que, « si les pirates avaient réussi à s'introduire à l'intérieur du réseau d'iBahn, ils avaient à leur disposition quelques solutions pour compromettre les ordinateurs des cadres itinérants, » estiment les experts. « Par exemple, ils auraient pu créer une fausse page de connexion pour accéder au réseau Ethernet de l'hôtel, » a déclaré Roel Schouwenberg, chercheur auprès du vendeur de solutions de sécurité Kaspersky Lab. « Cette page de log-in aurait pu être trafiquée pour mener une attaque de type « drive-by download ». Celle-ci consiste à lancer depuis la page web plusieurs attaques pour trouver une vulnérabilité dans le navigateur web de l'ordinateur ou un autre logiciel, » explique le chercheur de Kaspersky. Si le navigateur Internet de l'ordinateur n'est pas à jour, il peut être infecté par des logiciels malveillants.

La seule protection : passer par un VPN

L'ordinateur infecté comporte un risque à action différée. « De retour dans l'entreprise, le cadre introduit à son insu un bout de code difficile à détecter immédiatement, qui fournit aux pirates le point d'entrée nécessaire à l'intérieur du réseau de l'entreprise. Ils peuvent alors commencer à infecter les machines, » a déclaré Wolfgang Kandek, CTO de Qualys. La capacité de nuisance de ces attaques n'est pas réservée aux réseaux Ethernet [sans fil ou filaire] des hôtels. Ce risque existe avec tout type de réseaux utilisés à l'extérieur de l'entreprise, que ce soit dans un aéroport ou dans un web café. Le meilleur conseil est de toujours utiliser un VPN, et si possible, pour un site web, une connexion cryptée SSL (Secure Sockets Layer). Certes il existe des attaques évoluées contre les liaisons SSL, y compris du fait de l'émission possible de certificats numériques frauduleux. Mais le réseau privé virtuel reste une bonne pratique en matière de sécurité. « Le VPN est la meilleure protection possible, » a même estimé Roel Schouwenberg.

(...)(16/12/2011 09:37:32)Google livre Chrome 16 et corrige 15 vulnérabilités

Google a corrigé 15 vulnérabilités dans Chrome, et a versé 6 000 $ de primes aux chasseurs de bogues qui avaient trouvé certaines d'entre elles. La firme de Moutain View a également mis à jour la version 16 de son navigateur. La seule caractéristique apportée à cette remise à niveau est la synchronisation multi-utilisateurs des signets, mots de passe et extensions. La dernière actualisation de Chrome a eu lieu il y a moins de deux mois. Google procède à une mise à jour stable de son navigateur environ toutes les six à huit semaines, un calendrier un peu plus souple que son concurrent Mozilla qui procède à une update toutes les six semaines

Six des 15 vulnérabilités corrigées mardi ont été jugées élevées, ce qui constitue le second classement le plus grave concernant Chrome, tandis que sept ont été étiquetées «moyennes» et que deux autres ont été taxées de «faibles».

180 000 dollars de primes versées à l'extérieur

Google s'est acquitté de 6 000 $ de primes, soit moins d'un quart de ce que l'éditeur avait versé, en octobre dernier, à cinq chercheurs qui lui avaient signalé sept bogues. Les huit autres vulnérabilités ont été découvertes par la propre équipe de sécurité de l'éditeur, des développeurs qui contribuent au projet Open Source Chrome.

Cette année, 180 000 dollars de primes ont été allouées par Google à des chercheurs extérieurs. Plusieurs des bogues - dont deux ont été attribuée au chercheur indépendant Arthur Gerkis qui a obtenu 2 000 $ pour son travail - ont été trouvées en utilisant l'outil de détection d'erreurs de mémoire AddressSanitizer. Sorti en juin 2011, ce logiciel peut détecter une large variété d'erreurs, y compris les "use-after-free", bugs affectant la gestion de la mémoire, comme ceux signalés par Arthur Gerkis.

Quatre des défauts étaient liés à l'analyse de documents PDF - le navigateur comprenant une visionneuse PDF intégrée éliminant ainsi le besoin de lancer l'application Adobe Reader - tandis que deux autres ont été trouvés dans le traitement vectoriel des images.

Synchroniser séparément signets et mots de passe

Comme d'habitude, Google bloque l'accès à sa base consignant le suivi des vulnérabilités pour les quinze failles avant d'empêcher que des personnes extérieures récupèrent des détails sur la façon dont elles pourraient être exploitées.

Le Californien ouvre généralement la base de données des semaines voire des mois plus tard, après s'être assuré qu'une majorité des utilisateurs aient mis leur navigateur à niveau via son processus de mise à jour automatique. Google inclut habituellement quelques petits changements évidents dans chaque mise à jour Chrome, et a tenu à appliquer cette pratique, hier. La fonction exclusive qu'il vante réside dans la possibilité d'ajouter des utilisateurs supplémentaires dans son navigateur, de sorte que plusieurs personnes peuvent l'utiliser sur un Mac ou un PC partagé, mais garder leur contenu synchronisé - signets, mots de passe, applications- et plus encore séparé.

La synchronisation multi-utilisateurs a démarré au début du mois de novembre dans une version bêta de Chrome 16. La dernière version permet désormais de synchroniser séparément les signets et mots de passe pour des personnes qui partagent un même ordinateur.

Selon la société de mesures StatCounter Chrome représentait près de 26% de tous les navigateurs utilisés le mois dernier, assez pour devancer Firefox et prendre la deuxième place derrière Internet Explorer (IE). De son côté, Net Applications indiquait que Chrome se situait derrière Firefox, mais les projections basées sur ces données ont indiqué que le navigateur de Google allait supplanter Mozilla au plus tard en mai 2012.

Chrome 16 peut être téléchargé pour Windows, Mac OS X et Linux à partir du site web de Google. Les utilisateurs qui s'appuient actuellement sur ce navigateur bénéficieront d'une mise à jour automatique.

(...)

Microsoft prévoit des mises à jour automatisées d'IE en 2012

A partir de l'année prochaine, Microsoft modifiera le processus de mise à jour de son logiciel Internet Explorer (IE). La plus récente version du navigateur web pour Windows XP, Vista et Windows 7 s'installera automatiquement, sans passer par la notification (oui/non) proposée actuellement à l'utilisateur. Le concurrent Google agit de cette façon avec son navigateur Chrome depuis la sortie de celui-ci en 2008.

Le processus de mise à jour général de Windows, qui incite à passer à la version suivante, mais sans contrainte, sème une certaine confusion auprès des utilisateurs et ralentit la mise à jour des navigateurs, a expliqué Ryan Gabin, directeur général de l'activité IE chez Microsoft. Effectuer automatiquement l'opération constitue une approche plus sûre, selon lui. Le navigateur est une cible pour les attaques de malware, rappelle-t-il. « Sa mise à jour est très simple. Et les experts en sécurité sont unanimes sur la nécessité de porter les utilisateurs sur la toute dernière version ».

Le projet de Microsoft, qui débutera en janvier sur quelques zones géographiques avant de se généraliser, est salué par certains experts. « Les mises à jour automatisées sont une très bonne idée dans tous les domaines où je les ai vues, a indiqué Jeremiah Grossman, directeur technique et fondateur de White Hat Security, à nos confrères de Network World. « Garder les logiciels à jour, en particulier les navigateurs web, est critique pour la sécurité en ligne. Sachant cela, je suis content que Microsoft s'oriente vers un modèle d'automatisation, en particulier parce que leur approche va s'équilibrer avec celle des entreprises qui ont toujours besoin d'un mécanisme pour gérer les mises à jour ».

Toujours possible de revenir à une version antérieure

Wolfang Kandek, CTO de Qualys, apprécie lui aussi la démarche. Il fut de ceux qui ont, depuis 2009, pressé Microsoft d'instaurer ces évolutions « silencieuses ». « Je considère qu'il s'agit d'une reconnaissance du bon fonctionnement de l'automatisation, au moins pour un composant comme le navigateur », a-t-il indiqué à Computerworld. Chrome est le seul à le faire pour l'instant, Mozilla travaillant sur une direction similaire avec Firefox. Ce qui était prévu au départ pour Firefox 10 arrivera finalement avec Firefox 12, attendu pour le 24 avril 2012.

Néanmoins, le modèle de Microsoft diffère de ceux de Google et Mozilla dans la mesure où les entreprises conserveront un certain contrôle. De même que les utilisateurs individuels qui ont déjà refusé d'abandonner d'anciennes versions d'IE. L'évolution « silencieuse » ne concernera que les utilisateurs ayant opté pour cela dans le service Windows Update.

[[page]]La nouvelle procédure démarrera avec l'Australie et le Brésil et sera progressivement étendue aux autres régions du monde. Même si Microsoft n'indique pas précisément le nombre de versions d'IE actuellement utilisées, Ryan Gavin reconnaît qu'il y en a quelques centaines de millions.

Uniquement pour les versions majeures

La dernière version, IE9, a été livrée en mars dernier. Selon Ryan Gavin, environ 35% des utilisateurs en disposent aux Etats-Unis. Tous les systèmes d'exploitation de Microsoft ne supportent pas exactement la même, mais l'objectif de Microsoft est de porter les utilisateurs vers la dernière version disponible sur chaque plateforme. L'éditeur indique qu'il prendra soin de ne pas changer les paramètres des utilisateurs dans l'opération, qu'il s'agisse de la page d'accueil, du moteur de recherche choisi ou du navigateur indiqué par défaut.

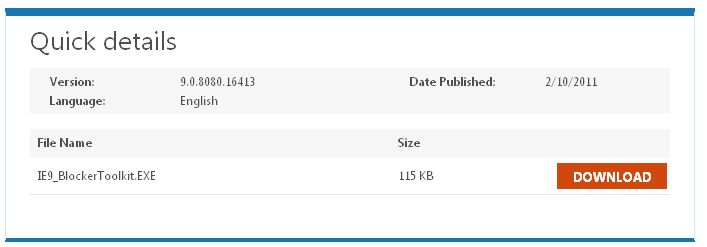

Le déroulement du processus ne devrait intervenir que lorsqu'une version majeure du navigateur sera disponible, ce qui ne devrait se produire qu'une à deux fois par an suivant le calendrier défini par Microsoft. Si, pour une raison ou une autre, l'utilisateur ne veut pas de cette procédure automatique, il lui est possible d'effectuer une modification dans le registre de Windows en recourant à l'Automatic Update Blocker Toolkit, explique encore Ryan Gavin, de Microsoft. Toutes les mises à jours peuvent être bloquées, à tout moment.

Ci-dessus, le Blocker Toolkit pour ceux qui ne voudraient pas de mise àjour automatisée

Microsoft souligne que la mise à jour ne sera pas automatique pour les clients qui ont refusé les précédentes installations d'IE8 et d'IE9 via Windows Update. Les prochaines versions d'IE proposeront une option pour les utilisateurs qui veulent se désengager de la procédure automatique.

A noter aussi qu'il sera aussi possible de désinstaller la mise à jour pour revenir à une mouture plus ancienne (fournie avec la version de Windows de l'utilisateur). Néanmoins, Ryan Gavin doute que beaucoup de gens veuillent le faire.

Ces changements pourraient concerner les utilisateurs individuels davantage que les entreprises, ces dernières exerçant des contrôles plus stricts sur les processus de mises à jour, rappelle le responsable d'IE. Mais celles-ci devraient tout de même en tirer deux avantages. D'une part, de nombreux ordinateurs utilisés dans les bureaux ne sont pas nécessairement gérés par la IT. Disposer de la dernière version du navigateur comporte des avantages. Microsoft se défend toutefois de vouloir influer sur la façon dont les entreprises gèrent leurs mises à jour.

D'autre part, les développeurs web devraient aussi en profiter, l'éditeur accélérant ainsi le remplacement des vieilles versions d'IE (qui continueront malgré tout à être supportées par l'éditeur).

Symantec conjugue sauvegarde et protection dans 2 packs pour TPE

Pour les entreprises ayant moins de dix postes de travail, Symantec a constitué deux packs de sécurité Norton pour les ordinateurs sous Windows XP, Vista et Windows 7. Des outils de protection des PC y sont associés à cinq licences de Norton Ghost 15.0, logiciel de sauvegarde et de restauration des données. Ce dernier peut effectuer la sauvegarde d'un système complet ou se limiter à certains dossiers, de façon programmée ou en réponse à un événement. Il peut aussi enregistrer des « points de récupération » sur des sites distants via FTP.

Outre Ghost, le premier pack inclut cinq licences de la suite Norton Internet Security 2012 qui combine un antivirus et une protection contre les logiciels espions et les vols d'identité. Cette offre met en oeuvre les technologies Insight 2.0 et Sonar pour prévenir les menaces et avertir l'utilisateur si l'une de ses applications est touchée par un malware. Norton Safe Web affiche des alertes lorsque l'utilisateur navigue sur le web et bloque les sites non sécurisés.

Le deuxième pack associe le logiciel de sauvegarde à cinq licences de Norton AntiVirus 2012.

Ces Pack Small Business sont respectivement vendus 80 euros environ, pour celui incluant Norton Internet Security 2012, et 50 euros avec Norton AntiVirus 2012 (prix moyens constatés). Ils couvrent la protection de cinq postes sur une durée d'un an.

Selon la Cnil, les mobiles ne sont pas assez sécurisés

L'étude de Médiamétrie "Smartphone et vie privée" réalisée pour le compte de la Cnil montre que 89% des utilisateurs de terminaux mobiles conservent sur leur appareil des données de contact, 86% des données multimédias, 40% des données à caractère secret (codes divers, coordonnées bancaires, informations médicales, etc.). Ils sont aussi très intéressés par de nouveaux services comme pouvoir stocker leurs cartes de fidélité sur leur mobile (51%) ou même des données médicales (46%). Ils sont aussi 38% à être déjà attirés par la technologie de paiement sans contact (qui concerne les terminaux équipés d'une puce NFC).

Malgré tous ces usages, ils sont majoritairement conscients (65%) que les données contenues dans leur téléphone ne sont pas bien protégées. Ils sont encore 30% à n'avoir aucun code de protection actif sur leur téléphone. Beaucoup pensent, à tort, qu'il n'est pas possible d'installer un antivirus sur son smartphone, alors que pourtant 20% des terminaux tournant sous Android en sont équipés. Autre signe de laxisme, 71% des personnes qui téléchargent des applications ne lisent jamais leurs conditions d'utilisation.

Les jeunes plus sensibles aux questions de sécurité

Ce sont au final les plus jeunes (15-17 ans) qui se révèlent aussi les plus prudents. Ils sont 82% à considérer qu'il est gênant d'enregistrer ses codes secrets (contre 76% en moyenne). Dans cette tranche d'âge, ils sont 37% à utiliser un code de verrouillage spécifique (contre 31% en moyenne). Enfin, 30% personnalisent l'accès aux informations qu'ils publient sur les réseaux sociaux selon leur type de contacts (contre 19% en moyenne).

En France, les utilisateurs de smartphones sont en majorité des hommes (59%), urbains (42%) utilisant un appareil fonctionnant sous Android (33%). D'autre part, sept personnes sur dix n'éteignent jamais leur smartphone. Cette enquête a été réalisée en ligne en novembre 2011 auprès de 2 315 utilisateurs de smartphones âgés de 15 ans et plus.

Pour consulter l'étude de la Cnil : www.cnil.fr/la-cnil/actualite/article/article/smartphone-et-vie-privee-un-ami-qui-vous-veut-du-bien/?tx_ttnews%5BbackPid%5D=2&cHash=aea48e3e9df859117d05f7cd9934d8c3

Le fonds Thoma Bravo acquiert Blue Coat pour 1,3 milliard de dollars

La société d'investissements Thoma Bravo acquiert Blue Coat, société spécialisée dans la sécurité et l'optimisation WAN, pour un montant de 1,3 milliard de dollars. Le conseil d'administration de l'entreprise a accepté cette offre et la recommande aux actionnaires. Selon les termes de l'accord, les actionnaires de Blue Coat recevront 25,81 $ par action, ce qui représente une prime d'environ 48 % par rapport au cours de clôture de Blue Coat, le 8 décembre dernier.

David Hanna, PDG de Blue Coat, a déclaré: « Au cours des six derniers mois, notre conseil d'administration a entrepris un examen exhaustif de toutes les options stratégiques disponibles pour Blue Coat. Après une évaluation approfondie des alternatives stratégiques avec nos conseillers indépendants, le Conseil a conclu que l'accord avec Thoma Bravo constitue une offre attrayante pour nos actionnaires »

Orlando Bravo, directeur associé chez Thoma Bravo, a ajouté: « En tant que société privée, Blue Coat sera mieux positionnée pour innover à un rythme accéléré et atteindre un niveau de croissance supérieur. »

L'opération est soumise à l'accord des autorités de concurrence ainsi qu'à l'approbation des actionnaires de Blue Coat. Cette dernière prévoit la finalisation de la transaction au premier trimestre 2012.

Moneo Payment se dote de l'outil DLP de DeviceLock

Moneo Payment Solutions fournit une solution de micro-paiement pour tous types d'achats de 0,01 à 30 euros, notamment dans le cadre de cartes multiservices (paiement des repas en restaurants universitaires avec une carte d'étudiant...). Il existe 500 000 cartes sans contact actuellement en circulation qui génèrent 10 millions de paiements par an sur un total, toutes cartes Moneo confondues, de 42,5 millions de transactions (chiffres 2010).

Si le système monétique est séparé de l'activité administrative, la sécurisation de ce dernier est une nécessité absolue. Moneo Payment Solutions dispose à cette fin d'une charte des usages informatiques pour éviter les emplois inappropriés de supports externes de stockage (clés USB...) ou les fuites d'informations par tous moyens. Il convenait de forcer le respect de cette charte afin d'éviter tout risque lié autant à la négligence qu'à la malfaisance.

En complément de la charte

Cependant, la charte est assez complexe. Certains personnels peuvent être autorisés à employer des clés USB ou à faire sortir des informations de façon légitime. Il fallait donc que l'outil visant à forcer le respect de la charte soit capable de distinguer les différentes situations. Après différents tests réalisés en interne, Moneo Payment Solutions a choisi l'offre de l'éditeur russe DeviceLock, déployée par Athena Global Services, son partenaire français exclusif.

La console centralisée de gestion des règles permet d'en définir des suffisamment complexes pour traiter les subtilités de la Charte informatique. Les différents modules de ce produit de protection contre les fuites (Data Leaks Protection, DLP) permettent de traiter les ports de connexion des périphériques de stockage mais aussi les échanges par réseau (mail, FTP...) en fonction des profils individuels et des caractéristiques des fichiers concernés par une tentative de transfert.

Recap IT : Forces et faiblesses du cloud, Apple donneur de leçons, Microsoft s'attaque à Duqu

En période de crise, les acteurs IT misent beaucoup sur le développement du cloud, qui sera une des tendances de l'année 2012. On ne s'étonnera donc pas cette semaine d'une forte actualité sur ce sujet. SAP a ainsi annoncé l'acquisition de SuccesFactor pour propager ses offres SaaS. De son côté Cisco a présenté l'unification de ses plateformes cloud avec CloudServe. Certains DSI avertissent néanmoins leurs confrères : « attention aux coûts cachés du cloud ». En périphérie, une étude montre que les erreurs de programmation ont un coût et que réparer du code Java coûte plus cher que des lignes en Cobol. Des inquiétudes peuvent également naître à partir d'un simple reboot pour des mises à jour sur les serveurs d'un fournisseur de service comme Amazon. Un cadre réglementaire stricte peut être aussi un handicap pour les fournisseurs de services clouds. Les entreprises américaines sont pénalisées par le Patriot Act. Enfin, l'offre de formation sur les sujets relatifs au cloud est faible. Centrale Paris et Global Knowledge ont lancé une première formation certifiante sur le sujet.

Apple donneur de leçons et Google inaugure son Googleplex

En matière de mobilité, Apple a donné une leçon de design et d'arrogance à Samsung pour éviter que le coréen ne réplique ses produits. RIM a provisionné 485 millions de dollars suite aux méventes de sa tablette Playbook. Cette dernière a d'ailleurs été jailbreakée et le constructeur a été obligé d'émettre un correctif en urgence. Le nombre de coeurs pour les puces à destination des tablettes n'en finit pas d'augmenter. Qualcomm a présenté une puce 4 coeurs, laissant les analystes dubitatifs sur l'utilité d'une telle frénésie de performance. Google est toujours sous les feux de l'actualité avec les perspectives d'Android pour 2012 avec l'intégration des commandes vocales. Par ailleurs, la firme de Moutain View a inauguré son Googleplex, situé en plein Paris, par Nicolas Sarkozy et Eric Schmidt.

Acquisitions et failles Zero-Day

Sur le plan business, IBM a fait quelques emplettes dans le domaine des smart cities (Curam Software) et du e-commerce (DemandTec). Big Blue voit sa collaboration avec la SNCF se terminer sur le projet Ulysse, alors qu'une cour d'Appel lui donne raison dans son litige avec la MAIF et efface son amende de 11 millions d'euros. Facebook a racheté Gowala pour se renforcer dans les services de géo-localisation. Enfin, Dell avoue lorgner sur une SSII en Europe pour se renforcer dans les services.

Petite semaine en matière de sécurité où l'affaire Carrier IQ, l'espion des smartphones, s'est déplacée sur le terrain judiciaire avec plusieurs plaintes aux Etats-Unis et des enquêtes en Allemagne et Hongrie. Adobe reste vulnérable sur ses logiciels avec plusieurs failles de type zero-day découvertes. Enfin, selon les spécialistes, le Patch Tuesday de Microsoft devrait colmater les failles relatives à Duqu et BEAST.

Deux failles zero-day trouvées dans Flash Player d'Adobe

Les dernières failles de sécurité du Flash Player d'Adobe ont été découvertes par une société russe, Intevidys. Elle a intégré cette découverte dans son module Vulndisco pour Immunity Canvas, une application réputée de penetration-testing. Le PDG et fondateur de la société, Evgeny Legerov, a indiqué qu'il ne notifierait pas ces failles à Adobe. Il y a deux ans déjà, le dirigeant avait averti les éditeurs qu'il ne donnerait aucune information sur les vulnérabilités découvertes. Intevydis n'est pas la seule entreprise de sécurité qui a adopté cette approche de « plus de bugs gratuits ». Le français Vupen est également un adepte de cette philosophie et ne partage les informations de sécurité qu'avec ses clients payants.

Un risque d'attaque en reverse engeeniring

L'attaque développée par Intevydis utilise deux failles de type zero-day de Flash Player sous Windows. Elle peut contourner les fonctionnalités de sécurité, y compris DEP et ASLR, mais aussi la sanbox d'Internet Explorer, précise Evgeny Legerov. La société a également publié une vidéo montrant l'attaque en action sur Windows et a promis de publier des informations sur MacOS X. Les vulnérabilités liées à Flash Player peuvent être exploitées en intégrant du contenu Flash malveillant dans des sites web ou des documents PDF. Adobe Reader et Acrobat sont généralement affectées par les défauts de Flash Player, car ils incorporent une composante de lecture Flash.

Adobe n'a pas émis d'avis pour ces deux failles. L'éditeur travaille déjà sur un patch pour une autre faille zero-day dans Adobe Reader et Acrobat, qui est attendue pour la semaine prochaine. Les éditeurs de logiciels antivirus et les fabricants d'IPS n'ont pas encore créé de signatures pour ces attaques, selon le SANS Internet Storm Center (ICS). En attendant, il existe un risque que des pirates utilisent l'attaque d'Intevedys à leurs fins.

| < Les 10 documents précédents | Les 10 documents suivants > |