Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 51 à 60.

| < Les 10 documents précédents | Les 10 documents suivants > |

(07/03/2012 10:41:00)

L'Assemblée donne son accord à la future carte d'identité biométrique

L'Assemblée nationale a approuvé mardi 6 mars la proposition de loi qui consiste à établir un fichier central des données biométriques de tous les Français, dans le but de lutter contre les usurpations d'identité. Cette adoption ouvre la voix à une carte d'identité biométrique contenant toutes les coordonnées de son détenteur.

A l'instar du passeport, la carte d'identité va devenir biométrique et rassembler sur une seule et même puce électronique les nom, prénom, couleur de yeux, sexe, date et lieu de naissance, adresse et empreintes digitales de son détenteur. Ce dernier aura la possibilité d'ajouter une seconde puce qui servira à des échanges sur Internet.

L'adoption de cette carte d'identité s'intègre dans le cadre de la lutte contre l'usurpation d'identité. Quelque 200 000 délits de ce type sont recensés chaque année en France, indique le projet de loi.

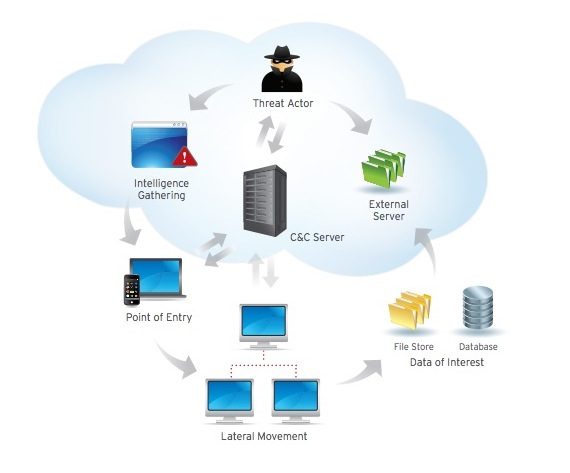

Détection des menaces APT à l'aide du cloud chez Trend Micro

Juste avant la conférence RSA 2012, l'éditeur Trend Micro a dévoilé sa solution Deep Discovery, un outil de détection des menaces conçu pour surveiller le trafic réseau afin de détecter des signes d'attaques furtives visant à voler les données de l'entreprise. La plate-forme repose en grande partie sur le travail de développement réalisé sur Threat Management System, sorti l'année dernière. Deep Discovery se concentre en fait sur une question précise : les séquences d'attaques de type APT (Advanced persistent threat), nous a expliqué Luis Delabarre, directeur technique de Trend Micro France. « On combine nos moteurs de détection avec une cartographie des risques malware et on a ajouté un bac à sable pour l'analyse comportementale. L'analyse des mails et l'ouverture des pièces jointes permettent d'étudier le comportement des documents PDF étranges. Nous recourons également à des listes noires et blanches. On a aussi investi sur Smart Protection Network pour faire de l'e-réputation et utiliser notre base de connaissances pour étudier le comportement des applications ». Cela consiste en fait à trouver une information intéressante dans le cloud de TrendMicro pour mieux analyser les dangers. Savoir par exemple si tel port a déjà été utilisé pour une attaque d'ingénierie sociale. « C'est un point essentiel dans la gestion de risques (...), le cloud et l'intelligence dans le cloud permettent d'affiner l'analyse comportementale », précise Luis Delabarre. Enfin, le directeur technique précise qu'il est également prévu d'interfacer Deep Discovery avec un Siem pour travailler sur les précédents logs. L'analyse des données conservées par le Siem permet de retracer l'historique pour détecter des attaques APT plus anciennes et peut être toujours actives.

Disponible sous forme d'appliance ou de logiciel, Deep Discovery va poursuivre son développement et sera bientôt capable d'identifier et de suivre les appareils mobiles afin de savoir quelles applications ont été utilisées et autorisées à accéder aux ressources de l'entreprise.

Avec Deep Discovery, Trend Micro veut concurrencer la solution d'analyse des menaces NetWitness, désormais dans le giron de RSA, une division d'EMC. Récemment, RSA a également annoncé une extension de son service NetWitness Live 2.1, une solution d'analyse automatisée des menaces destinée à être mise en corrélation avec l'appliance NetWitness pour fournir des informations sur les menaces en cours. Selon Sam Curry, directeur de la technologie de l'identité et la protection chez RSA, le service live NetWitness agrège une centaine de sources de renseignement relatives aux menaces potentielles. Parmi certaines de ces sources, citons le service RSA CyberCrime Intelligence et le RSA eFraud Network, dont on dit qu'il rassemble les informations issues de près de 500 millions terminaux connectés et environ 250 millions d'utilisateurs à travers le monde. Les autres sources d'aide à la détection des menaces incluent également les indicateurs VeriSign Threat et Critical Intelligence et pour l'analyse de malwares NetWitness Spectrum Live Bit9 et ThreatGRID.

(...)(06/03/2012 11:53:44)Un outil DDOS trafiqué pour piéger les fans d'Anonymous

Les cybercriminels ratent rarement une occasion pour infecter les ordinateurs avec des logiciels malveillants, même s'ils doivent pour cela cibler d'autres soi-disant contrevenants à la loi. C'est ce qui ressort d'une recherche effectuée par l'éditeur de solutions de sécurité Symantec. Récemment, ces cybercriminels ont modifié Slowloris, un outil pour mener des actions de déni de service distribué (DDOS) pour y inclure un client Zeus, un bout de code malveillant bien connu capable de subtiliser logins et mots de passe de connexions à des services bancaires en ligne notamment. Selon Symantec, les cybercriminels destinaient spécifiquement le malware aux supporters d'Anonymous.

Le groupe d'hacktivistes, bien connu pour ses campagnes anti-gouvernementales et anti-entreprises, a pour habitude soit de divulguer des données sensibles après le piratage des sites visés, soit de perturber les sites Internet des organismes ciblés en les saturant de trafic. Pour ces actions, le groupe s'appuie souvent sur le support d'internautes partout dans le monde qui utilisent des outils DDOS recommandés par Anonymous. En mai 2011, sur le site Pastebin, les Anonymous avaient encouragé leurs supporters à télécharger un outil DDOS du nom de Slowloris. Leur message avait rapidement fait le tour de l'Internet, at avait été relayé jusque sur Twitter.

Un outil trafiqué pour tromper les internautes

Mais Symantec a découvert que les cybercriminels avaient recopié mot pour mot le message et l'avaient reposté à nouveau le 20 janvier. Sauf que cette fois, le lien vers l'outil DDOS Slowloris préconisé par les Anonymous dirigeait les internautes vers une version malveillante de Slowloris. L'opération a été réalisée le jour même où le site de partage de fichiers Megaupload a été bloqué par les agences fédérales de plusieurs pays et où Anonymous a lancé une campagne de protestation pour défendre le site de téléchargement illégal. « Le lien redirigeant vers la version trafiquée de Slowloris est également apparu dans un mode d'emploi qu'Anonymous a publié pour expliquer comment mener des attaques par déni de service, lequel a également été relayé sur Twitter, » a déclaré Symantec. Le vendeur de solutions de sécurité a constaté que dans le cas où l'internaute téléchargeait et exécutait l'outil modifié Slowloris, le malware tentait ensuite de dissimuler l'infection en téléchargeant la vraie version de l'application.

Non seulement le pirate qui prend le contrôle de la machine infectée vole les informations de connexion aux sites bancaires de ses victimes, ses cookies et ses identifiants de messagerie, mais il mène aussi depuis la machine des attaques DDOS contre les pages web en soutien à Anonymous. « D'un côté, les partisans du groupe d'hacktivistes enfreignent la loi en participant à des attaques DDOS sur des cibles désignées par Anonymous, mais ils prennent aussi le risque de se voir subtiliser leurs codes de connexion aux services en ligne de leur banque et leurs identifiants de messagerie », écrit encore Symantec.

(...)(02/03/2012 16:35:02)La sécurité IT de la NASA encore pointée par un rapport interne

Des ordinateurs portables au contenu non chiffré, des logiciels en défaut de mise à jour et des intrusions avancées risquent de mettre en danger le savoir-faire des techniciens américains si la NASA ne renforce pas sa sécurité IT. C'est ce que pointe un rapport publié mercredi dernier par l'inspecteur général de l'agence spatiale, Paul K. Martin. La National Aeronautics and Space Administration est la cible régulière de cyber attaques. Ses plus de 550 systèmes renferment des informations très recherchées par les criminels, souligne l'inspecteur général.

Son témoignage, devant un sous-comité du Comité des Sciences, de l'Espace et de l'Aéronautique de la Chambre des représentants des Etats-Unis, a récapitulé les précédents audits de l'inspecteur général sur la sécurité IT de la NASA et propose des recommandations pour l'agence spatiale. En 2010 et 2011, celle-ci a signalé 5 408 incidents de sécurité informatique, découlant de logiciels malveillants installés sur ses systèmes ou d'intrusions, écrit Paul K. Martin. Le vol de données a coûté à l'agence plus de 7 millions de dollars, poursuit-il en ajoutant que la NASA doit améliorer la surveillance de l'ensemble de ses actifs IT.

48 terminaux mobiles perdus ou volés en deux ans

L'un des problèmes concerne les ordinateurs portables. Seulement 1% de ceux de la NASA et des terminaux portables bénéficient du chiffrement. Entre avril 2009 et avril 2011, 48 terminaux mobiles contenant des données sensibles ont été perdus ou volés. Selon un audit de mai 2010, seulement 24% des ordinateurs utilisés sur le réseau d'une mission étaient surveillés pour bénéficier des mises à jour critiques sur les logiciels, et seulement 62% étaient contrôlés pour détecter des failles techniques.

Au cours de l'exercice fiscal 2011, la NASA a également été la cible de 47 menaces avancées répétées ou de cyber attaques qui n'avaient pas été détectées pendant longtemps et qui visaient à voler des données. Treize de ces attaques ont réussi à compromettre des ordinateurs de l'agence, a indiqué Paul K.Martin. L'une d'entre elles a permis aux intrus de dérober les certificats de plus de 150 employés de la NASA qui auraient pu être utilisés pour récupérer des données dans les systèmes de l'agence.

Des ordinateurs mal reformatés avant leur mise en vente

Une autre attaque, perpétrée à partir d'une adresse IP basée en Chine, ciblait le Jet Propulsion Laboratory. Ceux qui l'ont mené ont eu un accès complet à des systèmes JPL clés et à des comptes utilisateurs sensibles. « Les attaquants ont eu un contrôle fonctionnel total sur ces réseaux », mentionne le rapport.

Dans un autre domaine encore, les auditeurs ont découvert que la NASA n'avait pas correctement supprimé les données sur les ordinateurs ayant été utilisés pour le programme de la navette spatiale avant de mettre les machines en vente. Les enquêteurs ont également trouvé quantités de disques durs dans une benne non sécurisée accessible au public dans l'un des centres.

RSA 2012 : des Trojans pour espionner les smartphones

Deux experts en sécurité ont montré comment les malwares permettant de prendre le contrôle des smartphones à distance sont devenus une sérieuse menace pour les utilisateurs à travers le monde. Au cours d'une démonstration réalisée sur la RSA Conference 2012, George Kurtz et Dmitri Alperovitch, anciens responsables de McAfee ayant fondé la société CrowdStrike, ont installé un outil d'accès distant sur un terminal sous Android 2.2. Ils ont exploité une faille non corrigée dans WebKit, le navigateur par défaut de l'OS mobile, rapportent nos confrères de Computerworld.

Les deux intervenants ont montré devant une salle bondée comment le malware pouvait être amené sur le smartphone par l'intermédiaire d'un message SMS d'apparence inoffensive. Et comment il pouvait ensuite être utilisé pour intercepter et enregistrer les conversations téléphoniques, récupérer des vidéos, voler les messages texte, pister les numéros de composés et localiser l'endroit où se trouve l'utilisateur.

Des malwares obtenus facilement sur le marché

Les outils employés pour l'attaque ont été obtenus facilement auprès de sources clandestines, a indiqué George Kurtz, Le bug WebKit, par exemple, figurait parmi une vingtaine d'autres outils achetés à des hackers pour une somme globale de 1 400 dollars. Le cheval de Troie mis en oeuvre pour l'accès distant était une version modifiée de Nickispy, un malware chinois bien connu.

Apprendre à exploiter la faille WebKit et modifier le Trojan pour l'attaque fut plus difficile à réaliser que prévu, a admis Georges Kurtz. Il estime que CrowdStrike a dépensé environ 14 000 dollars au total pour développer l'attaque. Mais, le plus inquiétant est que des attaques similaires peuvent être réalisées sur n'importe quel téléphone et pas uniquement les modèles sous Android, a ajouté l'expert.

WebKit, par exemple, est largement utilisé comme navigateur par défaut par les autres systèmes d'exploitation mobile, notamment iOS d'Apple et BlackBerry Tablet OS de RIM. Il est également à l'oeuvre dans les navigateurs Safari d'Apple et Chrome de Google.

A l'aube d'une nouvelle vague de phishing

Compte tenu du type de données qu'il est possible de dérober sur les terminaux mobiles, on peut penser que de nombreux hackers cherchent déjà des moyens de transformer les vulnérabilités de WebKit en moyens d'attaque, soulignent les experts de CrowdStrike.

Plusieurs Trojans de contrôle à distance mobiles sont déjà ouvertement disponibles auprès d'entreprises qui les présentent comme des outils permettant de garder un oeil sur les autres. Par exemple, de nombreux programmes de ce type sont commercialisés auprès de conjoints jaloux ou suspicieux. Et il n'est pas difficile de duper des utilisateurs mobiles en installant des malwares sur leurs téléphones, expliquent les experts.

Dans leur démonstration, Georges Kurtz et Dmitri Alperovitch ont utilisé un message SMS qui semblait venir de l'opérateur demandant à son utilisateur d'installer une mise à jour importante. Cliquer sur le lien du message conduisait à télécharger le Trojan sur le téléphone. Exactement comme cela se passe déjà sur les PC, ces programmes malveillants vont proliférer sur les mobiles, prédit Georges Kurtz. Par conséquent, les utilisateurs doivent commencer à vérifier qu'ils ont bien installé les mises à jour sur leurs smartphones, faire attention à ce qu'ils téléchargent et être conscients que le phishing existe aussi sur les mobiles. Les Trojans permettant une prise de contrôle à distance sont de parfaits outils pour intercepter les appels, les textes, les e-mails, capturer les conversations sensibles et localiser les personnes.

(...)

Aux Etats-Unis, les procureurs de 36 États inquiets de la politique de Google

Les procureurs généraux de 36 États se disent préoccupés par les implications potentielles de la nouvelle politique de confidentialité de Google, en particulier pour les utilisateurs qui travaillent pour des institutions gouvernementales et les propriétaires de smartphones sous Android. Dans une lettre très critique adressée au PDG de Google, Larry Page, les procureurs mettent en doute l'engagement et la volonté de Google de protéger la vie privée des consommateurs. Les fonctionnaires de justice pointent le fait que ces changements vont forcer les internautes à partager leurs données sans qu'ils aient ensuite la possibilité de les retirer eux-mêmes. Ce courrier est la dernière manifestation, et sans doute la plus sévère, des préoccupations suscitées par l'annonce de Google de mettre en place une politique de confidentialité unique pour tous ses produits en ligne. En vertu de cette nouvelle politique, qui doit entrer en vigueur le 1er mars, Google va combiner les données utilisateurs de services comme YouTube, Gmail, Google Search, et créer à partir de ces données un profil unique pour chaque utilisateur de ses services.

La protection de vie privée en question

Google justifie cette nouvelle politique en affirmant qu'elle est plus rapide et plus facile à comprendre, et qu'elle va permettre à l'entreprise de fournir des services de meilleure qualité et mieux ciblés aux utilisateurs de ses produits. Le géant de l'Internet avance également que les utilisateurs n'appréciant pas sa nouvelle politique peuvent tout simplement cesser d'utiliser ses services. Dans leur lettre du 22 février, les procureurs généraux trouvent plutôt que « la nouvelle politique de confidentialité de Google va à l'encontre du respect de la vie privée, un atout soigneusement cultivé par Google pour attirer les utilisateurs ». Ils ajoutent que « l'argument qui consiste à dire que les utilisateurs ont le choix de ne pas utiliser l'écosystème des produits de Google n'est pas très solide, dans une économie de l'Internet où la majorité des internautes utilisent souvent au moins un produit Google de manière régulière ». La lettre réserve un passage spécial aux implications potentielles de la nouvelle politique de confidentialité pour les utilisateurs de smartphones sous Android, lesquels constateront qu'il leur sera « pratiquement impossible » d'échapper à cette politique sauf à changer de téléphone et de plateforme.

Suivre tout ce que fait l'utilisateur en ligne

Les défenseurs de la vie privée ont aussi fustigé ces changements, affirmant qu'ils forcent les utilisateurs à partager des données personnelles qu'ils ne veulent pas forcément partager, sans autre choix possible. Selon eux, l'analyse de ces données va permettre à Google de suivre tout ce qu'un utilisateur fait en ligne et lier leur navigation à des profils précis. Certains font remarquer que le traçage des utilisateurs et les éléments que Google pourra tirer des données fusionnées sont particulièrement gênant pour les utilisateurs appartenant à des institutions gouvernementales qui travaillent avec les applications de Google. Un certain nombre de ces préoccupations sont exprimées dans la lettre adressée par les procureurs à Larry Page. « Jusqu'à présent, les utilisateurs des différents produits de Google étaient attentifs au fait que l'information d'un service ne serait pas combinée avec celle des autres services », ont-ils fait valoir. « Les consommateurs ont des centres d'intérêts et des préoccupations diverses. Ils n'on pas envie que l'information de leur historique de navigation sur le Web soit croisée à celle échangée via Gmail », indique la lettre. « De même, les consommateurs sont peut-être à l'aise avec le fait que Google mémorise leurs requêtes de recherche, mais pas disposés à ce que Google puisse les localiser à tout moment. »

[[page]]

Les fonctionnaires de justice ont également exprimé leurs préoccupations en ce qui concernent les utilisateurs d'Android. En vertu de sa nouvelle politique de confidentialité, Google a indiqué qu'il pourra recueillir des informations spécifiques comme le modèle de téléphone et la version du système d'exploitation, le numéro de téléphone, le numéro de l'appelant, l'heure, la date et la durée des appels, les informations de routage pour les SMS et les données de localisation de l'utilisateur. Google a également annoncé que cette politique lui permettrait d'associer l'identifiant de l'appareil ou son numéro de téléphone à un compte Google. Pour échapper à ce suivi, « les utilisateurs de smartphones sous Android qui ne sont pas d'accord avec ce traçage n'auront d'autre choix que d'acheter un nouveau téléphone, » font remarquer les procureurs. « Probablement que beaucoup de ces consommateurs ont acheté un téléphone sous Android sur la base de la politique de confidentialité de Google existante », qui met en avant la possibilité pour les utilisateurs de donner leur consentement éclairé à tout changement concernant la protection de leurs données privées. Or, « cette promesse ne semble pas être honorée par la nouvelle politique de confidentialité ». Les procureurs généraux demandent à Google une réponse d'ici au 29 février.

Google dit faire un gros effort d'information

Dans une réponse envoyée par mail, un porte-parole de Google a réaffirmé aujourd'hui que les changements de la politique de confidentialité de Google sont plus faciles à comprendre. Il a ajouté que l'entreprise a fait un très gros effort d'information auprès des consommateurs pour expliquer ces changements et a minimisé les préoccupations émises au sujet des smartphones sous Android. « Comme dans le cas de notre ancienne politique de confidentialité, les nouvelles modalités affectent les utilisateurs connectés à leurs comptes Google depuis un téléphone Android de la même façon que ceux connectés à leurs comptes Google depuis un ordinateur de bureau », a déclaré le porte-parole. « Dans le cadre de ce changement, nous ne collectons pas davantage de données auprès des utilisateurs sous Android ». Selon lui, « les utilisateurs peuvent toujours utiliser leurs téléphones Android pour passer des appels et accéder à certaines applications du type Google Search et Google Maps, sans avoir à se connecter à leur compte Google », a t-il précisé. « C'est seulement pour utiliser des applications comme l'Android Market et Gmail que les utilisateurs auront besoin de se connecter », a t-il ajouté.

(...)(27/02/2012 16:56:30)Données personnelles sur Internet : La Maison Blanche propose un cadre

La Maison Blanche a présenté la semaine dernière une proposition de cadre pour la protection de la vie privée dans un monde désormais connecté. L'objectif est de donner aux consommateurs davantage de contrôle sur la façon dont leurs données personnelles sont collectées, utilisées, stockées et partagées par les sites web et les régies publicitaires en ligne. Dans un document de 60 pages, l'administration Obama a énoncé une série de propositions visant à ce que les différentes parties prenantes d'Internet puissent développer les fondations d'un code de conduite portant sur les données des consommateurs. L'administration travaillera avec le Congrès pour promulguer une législation pour mettre en oeuvre ce code. Mais l'objectif principal de ce plan est d'amener les acteurs de l'Internet, les associations de consommateurs, les groupes de défense de la vie privée, les procureurs généraux des différents Etats américains et les différents organismes chargés de faire appliquer les lois de développer ensemble des standards pour garantir la sécurité des données des consommateurs.

Une participation volontaire des acteurs de l'Internet

L'administration Obama va demander à la FTC (Federal Trade Commission), chargée d'appliquer le droit de la consommation et de contrôler les pratiques commerciales anticoncurrentielles, de se joindre à cet effort. Le ministère du commerce et d'autres instances gouvernementales devraient aussi le faire. Les consommateurs se verraient donner le droit d'accéder à leurs données personnelles collectées par les sociétés Internet. Il serait demandé à ces dernières de réduire la récupération des données, de protéger les informations sensibles et de donner aux consommateurs des renseignements compréhensibles sur ces pratiques. Selon les termes du texte communiqué par la Maison Blanche, il est prévu que la participation des acteurs de l'Internet soit volontaire. Mais la plupart d'entre eux le feront sans doute en raison de la pression du marché.

La Digital Advertising Alliance, qui rassemble des groupes d'annonceurs en ligne, a déjà dit qu'elle demanderait à ses membres de respecter les demandes de non suivi « Do Not Track » faites par les utilisateurs via leur navigateur web. Ce groupe a déjà mis en place un ensemble de principes d'auto-régulation pour la publicité en ligne mais on ne sait pas exactement combien de sociétés y adhèrent.

Google prévoit d'agréger les données de ses utilisateurs

La proposition de l'administration américaine intervient alors que les utilisateurs se préoccupent de plus en plus sur la façon dont leurs données personnelles sont récupérées par les principaux acteurs de l'Internet. Le mois dernier, Google a révélé qu'il prévoyait d'agréger les données des utilisateurs à travers toutes ses applications, ce qui a déclenché un certain mécontentement parmi les consommateurs et les groupes de défense de la vie privée.

Leslie Harris, président du CDT (Center for Democracy and Technology) considère que l'initiative de la Maison Blanche constitue un pas important à un moment où les consommateurs s'inquiètent de la confidentialité sur Internet. « C'est un engagement sans précédent de la part d'un président », estime-t-elle.

Pour Marc Rotenberg, directeur de l'une de ces organisations (EPIC, Electronic Privacy Information Center), le gouvernement américain relève là un défi. « Le président a jeté les bases d'un cadre excellent, mais sa mise en oeuvre et son application constituera un énorme défi ». L'un des premiers tests de la solidité de ces propositions sera la réponse de la Federal Trade Commission (FTC) au projet de Google de consolider les données des consommateurs à travers toutes ses applications, a-t-il donné en exemple.

WikiLeaks commence à livrer les e-mails dérobés à Stratfor en décembre

WikiLeaks va livrer à partir d'aujourd'hui près de 5 millions d'e-mails obtenus après le piratage, en décembre dernier, du site web de Stratfor Global Intelligence, société de sécurité et de conseil en intelligence économique et géopolitique.

Les e-mails sont datés de juillet 2004 à fin décembre 2011. Ils contiendraient des informations sur les attaques menées par le gouvernement américain contre WikiLeaks et son fondateur Julian Assange, ainsi que les propres tentatives de Stratfor pour contrer le site dénonciateur. Selon ce dernier, ils révéleraient aussi des pratiques discutables sur la façon dont Stratfor recueille ses informations et cible les individus pour des clients des secteurs privés et publics.

Une violation illégale de la vie privée, estime Stratfor

Commentant dans un communiqué la publication de ces mails dérobés en décembre, la société Stratfor, installée à Austin, au Texas, a estimé qu'il s'agissait d'une déplorable, regrettable et illégale violation de la vie privée. « Certains des e-mails peuvent avoir été falsifiés ou modifiés pour y inclure des inexactitudes. Certains peuvent être authentiques. Nous n'en validerons aucun ».

WikiLeaks n'a pas révélé ses sources pour les informations qu'il diffuse ainsi vers 25 médias et groupes engagés. Toutefois, les Anonymous ont de leur côté indiqué hier dans un message Twitter qu'ils avaient donné les e-mails de Stratfor à WikiLeaks.

Une liste de personnes ayant acheté des publications

Stratfor a reconnu en janvier avoir été alerté le mois précédent que son site web avait été piraté et que des données sur les cartes de crédit des clients avaient été volées par les Anonymous, de même que d'autres informations. Une nouvelle intrusion a eu lieu sur le site le 24 décembre 2011. Stratfor a démenti que les hackers aient récupéré des données sur des clients privés, ainsi qu'ils le revendiquaient, mais plutôt une liste de membres qui pourraient avoir acheté une publication.

« Comme il a été dit, les cartes de crédit constituaient un supplément, quelque chose qu'ils ont pris lorsqu'ils ont réalisé qu'ils pouvaient le faire. Ils cherchaient les e-mails », avait indiqué George Friedman, CEO de Stratfor dans un communiqué en janvier.

Une app gratuite recense les intrusions publicitaires sur Android

Lookout Labs vient de lancer avec Ad Network Detector un outil gratuit pour scanner les terminaux sous Android afin d'y trouver les applications utilisées par les différentes régies publicitaires afin de renseigner les utilisateurs sur les publicités qui seront affichées et les informations que ces régies collectent sur eux.

Il s'agit d'une suite au programme Push Ad Detector livré par Lookout il y a deux semaines, qui ne portait alors que sur six régies. L'éditeur réagit à la montée en puissance d'un comportement intrusif des régies publicitaires sur lequel s'appuient certains développeurs pour monétiser leurs logiciels gratuits sous Android.

« L'objectif de ce produit est de permettre aux utilisateurs de clarifier ce que font les applications qui affichent des publicités », explique Derek Halliday, responsable produit sécurité de Lookout. « Il montrera également aux utilisateurs quelles informations personnelles sont collectées et ce que font les régies publicitaires. Nous essayons d'apporter de la transparence ». (...)

Pastebin, le site vitrine des hackers, subit des attaques DDOS

Pastebin, un site privilégié par les pirates pour afficher publiquement leurs exploits et exhiber les données sensibles volées, a subi une rafale d'attaques par déni de services (DDOS). Selon les administrateurs, ces attaques sont destinées à rendre inaccessible le site, notamment utilisé par les Anonymous pour communiquer certaines de leurs actions d'éclat.

La première attaque a commencé mercredi dernier, selon un message publié sur le site Pastebin. Les administrateurs de ce dernier indiquent qu'ils ont initialement bloqué 4 000 adresses IP malveillantes. Mais les attaques ont augmenté depuis. Pastebin a ensuite alerté sur des messages Twitter que le nombre d'ordinateurs réalisant ces attaques était passé à 9000, puis à 12 000, 17 000 et même 20 000. « Ce nombre augmente de minute en minute », a écrit Pastebin. Dès jeudi, les administrateurs ont déclaré que quelque 22 000 ordinateurs les ont attaqués.

Des PC infectés par un botnet à l'insu de leurs utilisateurs

« Ces adresses IP sont susceptibles d'appartenir à des personnes innocentes qui n'ont aucune idée que leur ordinateur est utilisé à cette fin », a déclaré Pastebin. « Il est fortement recommandé de toujours avoir un logiciel antivirus à jour et un bon pare-feu actif ». Le site Internet a également indiqué qu'il prévoit de publier la liste des adresses IP à l'origine des attaques afin que les gens puissent vérifier si leur ordinateur est infecté par le code botnet.

A l'origine, Pastebin est une plate-forme destinée à faciliter le partage d'informations et l'échange de lignes de code entre programmeurs. Les hackers se tournent fréquemment vers Pastebin pour publier des données qu'ils ont subtilisées bien que le site décourage l'affichage de logins, de mots de passe et d'autres données sensibles. Reste à savoir qui est l'origine de ces attaques...

| < Les 10 documents précédents | Les 10 documents suivants > |