Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 461 à 470.

| < Les 10 documents précédents | Les 10 documents suivants > |

(18/05/2011 10:22:22)

Onduleurs intelligents et virtualisation chez Eaton

Ces dernières années, avec l'essor constant des grands datacenters mutualisés, le cloud computing se développe à vitesse grand V. C'est dans ce contexte qu'Eaton a décidé d'appliquer le concept des environnements virtualisés à ses systèmes de gestion de l'alimentation électrique. « Nous souhaitions automatiser le processus de migration des données sur déclenchement de coupure électrique », a déclaré Hervé Tardy, vice-président et directeur général de la division Distributed Power Solutions d'Eaton à l'occasion d'un point presse. « C'est désormais chose faite car, en cas de coupure, les données sont transférées sur des serveurs basés ailleurs », a-t-il précisé.

Pour assurer l'intégrité des données sur les machines virtuelles, le groupe propose une suite de logiciels de gestion de l'alimentation électrique: Intelligent Power Manager (IPM) pour la surveillance à distance de l'alimentation électrique et Intelligent Power Protector (IPP) pour l'arrêt progressif et contrôlé des serveurs, y compris des serveurs virtuels. Une fois démarrée, la solution scanne automatiquement les équipements qu'elle peut gérer. Son interface web est accessible, de n'importe quel endroit, par tout système équipé d'un navigateur. L'interface dynamique présente les données sous forme de textes, graphiques, couleurs, mettant en lumière les points essentiels. Le logiciel peut effectuer des actions automatiques : envois d'e-mails, alarmes et exécution de commandes. Avertis en temps réel, les responsables disposent ainsi du temps nécessaire pour prendre les actions adéquates et éviter la défaillance des systèmes.

IPM s'intègre à la plate-forme de virtualisation vCenter de VMware, mais aussi à vMotion, application qui peut transférer automatiquement des applications d'un serveur affecté par une panne de courant à une autre machine du réseau. La suite fonctionne sous Windows et s'interface avec vCenter de VMware ainsi que SCVMM de Microsoft. En plus de VMware, Eaton travaille avec des autres grands acteurs du domaine (Citrix et RedHat). Intelligent Power Protector est, pour sa part, compatible Windows, Linux, VMware ESXTM / ESXiTM ainsi que Hyper-Vde Microsoft, XenServer de Citrix et EVH de RedHat Ces solutions sont téléchargeables gratuitement par les acquéreurs des onduleurs Eaton.

Des onduleurs qui affichent les données des prises électriques

Le groupe a également annoncé la sortie des 5PX, sa deuxième génération d'onduleurs de 1,5 à 3 kVA, qui succèdent au modèle Evolution S, et qui protègent de multiples équipements informatiques tels que serveurs, commutateurs, routeurs et périphériques de stockage. Ils sont dotés d'une interface utilisateur à cristaux liquide, disponible en sept langues.

Grâce à leur grand écran, un simple coup d'oeil suffit pour visualiser leur état de fonctionnement et les principales mesures, sans avoir à les faire défiler séquentiellement.. Les onduleurs de la série 5PX sont également capables de mesurer la consommation d'énergie au niveau des prises électriques. Ces mesures peuvent être administrées par l'écran LCD ou par le réseau grâce au logiciel de gestion de l'alimentation d'Eaton. Ces données permettent aux responsables informatiques d'optimiser le fonctionnement de leurs salles serveurs. « Ainsi, l'utilisateur possède une vue claire du rendement de chaque onduleur et de la consommation énergétique de tous les équipements protégés », assure Hervé Tardy. « Il lui est ainsi possible de rationaliser la salle serveurs et, ce faisant, de réduire les coûts de l'énergie. »

Contrairement à l'Evolution 5, la batterie du 5PX, gérée par la technologie brevetée ABM d'Eaton, ne charge que le temps strictement nécessaire et la laisse au repos entre deux cycles de charge. Cette méthode, qui réduit la corrosion des électrodes, prolonge la durée de vie de la batterie et réduit les coûts de maintenance et de remplacement. Jusqu'à 4 modules batteries externes supplémentaires, de même format que l'onduleur, peuvent lui être connectés pour porter son autonomie d'une dizaine de minutes à plusieurs heures. Le prix des 5PX démarre à 600 € HT (pour les modèles à 1,5 kVA) jusqu'à 1 100€ HT (pour les onduleurs 3kVA).

Illustration: Les onduleurs 5PX. Crédit photo: D.R

(...)

Le code source de Zeus circule sur le réseau

C'est la société de sécurité danoise CSIS qui, il y a une semaine, a repéré sur Internet des copies du code source de Zeus, à peu près en même temps que la diffusion, sur le web, du mode d'emploi décrivant les fonctionnalités du kit d'attaque. Certes, l'accès au code source est peut-être une aubaine pour les chercheurs, mais les professionnels de la sécurité craignent que l'accès au code puisse stimuler l'innovation chez les cybercriminels.

« Nous pourrions voir apparaître différentes adaptations de Zeus dans les prochains jours, les prochaines semaines ou les prochains mois, » explique Paul Wood, analyste senior chez Symantec cloud, qui propose des services de gestion et de sécurité pour le cloud. « Bien sûr, c'est l'opportunité pour les autres pirates de profiter de certaines technologies auxquelles ils n'avaient pas accès et de les introduire dans leur trousse à outils. Car il y a assurément un tas de fonctionnalités intéressantes à prendre dans la boîte à outils Zeus. »

Une bonne base pour les pirates

En 2004, le créateur du bot Agobot avait rendu son code source public. Peu de temps après, les variantes d'Agobot ont proliféré, faisant grimper ce code logiciel au statut de plus grande famille de logiciels malveillants détectés sur Internet. Déjà populaire, Zeus est souvent utilisé pour voler de l'argent sur les comptes bancaires des victimes. « Mais le code source pourrait permettre aux criminels de créer davantage de variantes, » estime l'analyste. D'autant que la diffusion du code a eu lieu à peu près en même temps que celle de son mode d'emploi. Mikko Hyponnen, directeur de la recherche en sécurité chez F-Secure, fait remarquer dans un tweet que cela « donne une bonne idée de la façon dont sont organisés ces gars-là. »

Selon l'analyste de Symantec « la sortie publique du code source et du manuel peut aussi permettre aux contre attaquants de trouver de meilleures méthodes pour détecter les variantes du code Zeus. » Reste que « le revers de la médaille, c'est vraiment de comprendre comment les composants générés à partir du code source fonctionnent, ce qui nous permettra de mettre en place de meilleurs modèles pour identifier ce type d'activité malveillante, » a ajouté Paul Wood. « Si nous pouvons mieux comprendre comment ils travaillent, cela nous permettra de bâtir de meilleures règles pour les détecter. »

Des auteurs toujours incognito

Malheureusement, le code n'a pas encore révélé grand-chose sur son ou ses auteurs. Dans une analyse publiée mercredi, Derek M. Jones, professeur invité à l'Université de Kingston et spécialisé en investigation et en expertise informatique, a déclaré que selon lui, l'auteur était seul, doté d'une certaine expérience professionnelle du développement logiciel, et avec de très bonnes aptitudes en anglais. « Il est difficile de tirer des conclusions à partir de ces seuls éléments, » a-t-il ajouté. « Certains chercheurs ont essayé de trouver des signatures qui permettraient de savoir qui sont les auteurs, » a-t-il expliqué. « Mais le problème c'est que les gens recherchent des motifs, et que dans un code, il n'y a pas beaucoup de motifs. » Pince-sans-rire, Mikko Hypponen de F-Secure a affirmé de son côté : « Ils sont russes. Cela devrait beaucoup nous aider à les trouver ! »

Le Playstation Network et les services Qriocity de Sony remis en route

Plus de trois semaines après l'attaque informatique qui a entraîné la perte de données personnelles contenues dans les comptes de plus de 100 millions de clients, Sony a commencé ce week-end la remise en route progressive de son Playstation Network et des services Qriocity.

D'abord disponibles pour les utilisateurs d'Amérique du Nord (ils ont repris depuis samedi soir), d'Europe, du Moyen-Orient, d'Australie et de Nouvelle-Zélande, ceux du Japon et d'Asie devront patienter encore un peu, jusqu'à une date qui n'a pas été précisée. Les premiers services réactivés sont les jeux en ligne, le visionnage de vidéos (notamment celles qui étaient déjà en cours de location), le service de streaming audio en ligne « Music Unlimited », l'accès à des services de tierce partie comme Netflix et Hulu, le PlayStation Home et certaines de ses fonctionnalités comme les listes d'amis et le chat. La reprise totale des services devrait être effective d'ici la fin du mois de mai.

Des précautions à prendre

Lors de leur première reconnexion au réseau, les utilisateurs sont invités à télécharger une mise à jour logicielle (version 3.61) et à changer leur mot de passe. Après cette étape, les clients peuvent à nouveau se connecter à leurs comptes. Les mots de passe de connexion des comptes utilisateurs font parti des données dérobées par un ou des pirates, non identifiés, à l'origine de l'attaque perpétrée contre le datacenter de Sony basé à San Diego le 19 avril dernier.

D'autres informations, comme les noms, adresses, dates de naissance, e-mails et autres données personnelles des abonnés aux services Playstation Network et Qriocity, ont également été volées lors du piratage. Après coup, Sony a découvert qu'une attaque similaire avait été menée contre son réseau Sony Online Entertainment (SOE), qui dessert les utilisateurs de PC. Le service SOE a été remis en route dans le monde entier ce dimanche.

Plus de 100 millions de comptes piratés

Prise dans son ensemble, l'attaque contre les services de Sony a permis aux pirates de subtiliser les données personnelles de plus de 100 millions d'utilisateurs, ce qui en fait l'une des plus grandes fuites de données connues à ce jour. Sony a passé une grande partie des trois dernières semaines à décortiquer le processus qui a permis aux hackers de s'introduire dans ses systèmes et à reconstruire son réseau afin de se prémunir contre de futures attaques. Les modifications réalisées apportent « des améliorations considérables quant à la sécurité des données.

Elles comprennent certaines mises à jour, mais aussi l'ajout de technologies de sécurité avancées, des logiciels de surveillance supplémentaires, assortis de test de pénétration et de vulnérabilité. Le niveau de cryptage a été augmenté et des pare-feu supplémentaires ont été ajoutés, » comme l'a détaillé Sony dans un communiqué. L'entreprise a également ajouté des logiciels capables de signaler rapidement une activité suspecte indiquant qu'une attaque est peut-être en cours.

Des excuses légères

Tout le temps pendant lequel le Playstation Network est resté déconnecté, les propriétaires de consoles de jeux n'ont pas eu la possibilité de jouer en ligne. « Je ne peux assez vous remercier pour la patience et le soutien que vous avez témoigné durant cette période, » a déclaré dans un communiqué Kaz Hirai, vice-président exécutif de Sony et responsable de la division jeux.

« Nous savons que, même nos clients les plus fidèles ont été très dérangés par cette interruption et sont impatients de pouvoir utiliser à nouveau leurs consoles et les services proposés par Sony. Nous prenons des mesures radicales à tous les niveaux pour répondre aux préoccupations soulevées par cet incident. La protection des données de nos utilisateurs est une préoccupation permanente et un domaine qui engage toute l'entreprise. »

Facebook ajoute une étape pour s'authentifier

Facebook a décidé de réagir après avoir laissé filé les informations privées de ses membres. Pour aider ses quelque 600 millions d'utilisateurs à éviter l'accès non autorisé à leurs comptes, le réseau social a ajouté une étape optionnelle de vérification du processus de connexion. Baptisée Login Approvals (ou autorisation de connexion) cette fonction de sécurité à deux niveaux ajoute une étape en matière d'authentification en vérifiant le nom de base de l'utilisateur et le mot de passe. Avec Login Aprovals, les utilisateurs de Facebook peuvent maintenant choisir que la société demande qu'un code numérique, utilisable une seule fois, soit entré en même temps que le nom d'utilisateur et le mot de passe, lorsqu'une tentative de connexion est faite depuis des terminaux que les membres n'ont pas indiqué dans la liste de ceux qu'ils autorisaient.

Un code numérique transmis par SMS

Le code numérique est envoyé sous la forme d'un message SMS sur le numéro du mobile qui relie les utilisateurs à leur compte, a indiqué Facebook, hier, dans un billet de blog. La société indique que, de cette manière, les comptes sont protégés contre tout accès non autorisé par une personne qui aurait usurpé le nom de l'utilisateur et son mot de passe. Au cas où l'usurpateur tenterait de se connecter une nouvelle fois, l'utilisateur légitime sera averti que quelqu'un a tenté d'accéder à son compte et il lui sera alors demandé de changer son mot de passe. Si quelqu'un active la fonction Login Approvals, et tente d'accéder au compte d'un périphérique non reconnu, sans téléphone autorisé à portée de main, l'accès restera verrouillé jusqu'à ce qu'il se connecte à partir d'un terminal autorisé.

Un bémol toutefois : cette procédure requiert des membres qu'ils transmettent leur numéro de téléphone mobile personnel, ce qui constitue une information confidentielle de plus pour Facebook.

Une fonction alliant sécurité et simplicité d'utilisation

Facebook pourrait envisager d'intégrer des technologies autres que de simples SMS à Login Approvals. Mais le célèbre réseau social préfère s'en tenir là jusqu'à ce que sa fonction d'authentification à deux niveaux devienne plus simple.

« Nous souhaitions que cette autorisation de connexion soit construite selon un modèle alliant la sécurité et la convivialité », a tenu à souligner Andrew Song, ingénieur chez Facebook, dans un billet de blog « Sur d'autres sites, des fonctionnalités similaires exigent que l'utilisateur télécharge des applications d'authentification ou achète des « tokens » qui agissent en tant que seconds éléments », a-t- il ajouté. « Ce sont de bonnes approches, et nous envisageons de les intégrer à l'avenir, mais elles exigent beaucoup de l'utilisateur avant qu'il puisse activer cette fonctionnalité.»

Le technicien a également déclaré que les gens volaient des noms d'utilisateurs et leurs mots de passe dans différentes manières, en recourant au phishing, en interceptant des communications WiFi non sécurisées ou en utilisant des malwares. Pour activer la fonction Login Approvals, il suffit d'aller dans la section Account Security qui figure dans la page des paramètres des comptes.

(...)

Flash Player 10.3 comble une faille critique et permet le contrôle des cookies

Avec la version 10.3 de Flash Player livrée hier, jeudi 12 mai, les utilisateurs vont pouvoir gérer le système de cookies spécifique à Flash en se servant de leurs paramétrages personnels ou bien à travers un nouveau panneau de contrôle. Les cookies Flash, également appelés « Local Stored Objects » (objet local partagé, LSO) constituent depuis 2009 un sujet délicat pour les utilisateurs du plug-in multimedia. Les experts en sécurité avaient alors montré que ces LSO étaient largement utilisés pour suivre à la trace les internautes sur le web. Le problème, c'est que les cookies Flash sont connus pour être difficiles à supprimer, au contraire des cookies traditionnels. Or quelques sites s'en servent pour pister les utilisateurs qui ont par ailleurs choisi de bloquer les cookies de façon générale.

Les cookies sont de petits bouts de texte, stockés sur l'ordinateur, dont les sites web se servent pour identifier leurs visiteurs réguliers. « Les utilisateurs pouvaient déjà gérer leurs cookies Flash, mais ce n'était pas très facile à faire », a reconnu Wiebke Lips, porte-parole d'Adobe en réponse à un e-mail de nos confrères d'IDG News Service.

La nouvelle option de gestion des cookies Flash fonctionnera avec les navigateurs Firefox, de Mozilla, et Internet Explorer, de Microsoft. Ils seront ultérieurement proposés aux utilisateurs de Chrome et Safari, indique Adobe.

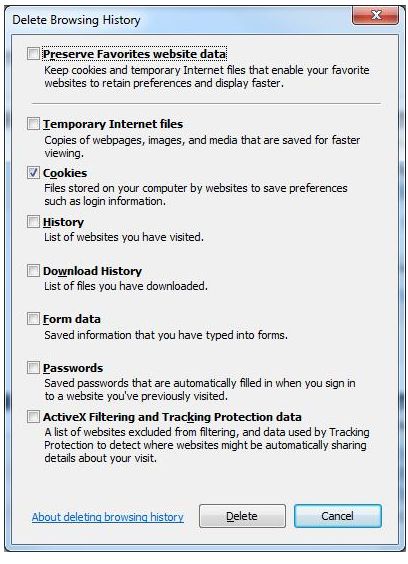

Avec la version 10.3 de Flash Player, les utilisateurs d'Internet Explorer (ci-dessus) pourront détruire les cookies Flash depuis leur navigateur (cliquer ici pour agrandir l'image)

Un panneau de contrôle natif

Même s'il reste encore de nombreuses atteintes à la vie privée sur le web, la mise à jour d'Adobe est une bonne nouvelle, estime Seth Schoen, ingénieur senior chez Electronic Frontier Foundation qui s'est penché sur le problème posé par ces LSO. « Je suis satisfait qu'Adobe y réponde de façon complète », a-t-il indiqué dans un e-mail à IDG News Service, en jugeant néanmoins regrettable que cela ait pris autant de temps.

Les internautes peuvent aussi gérer ces cookies à travers un panneau de contrôle, conçu pour leur fournir un seul et unique emplacement d'où ils pourront s'assurer que le lecteur Flash se comporte comme il le doit. « Avec Flash Player 10.3, nous avons créé un outil de contrôle natif pour les postes sous Windows, MacOS et Linux, afin que les utilisateurs gèrent tous les paramétrages du Flash Player, y compris celui des caméras, microphones et Local Shared Objects », explique dans un billet de blog Peleus Uhley, porte-parole d'Adobe.

Une faille critique comblée : CVE-2011-0627

Le plug-in Flash Player 10.3 présente aussi diverses améliorations fonctionnelles et corrige quelques failles critiques de sécurité. Autre nouveauté : les utilisateurs de Mac OS recevront désormais des alertes automatiques lors des mises à jour du logiciel, comme sous Windows. « Auparavant, ils avaient quelquefois du mal à se mettre à niveau dans la mesure où les agendas de mises à jour de Mac OS et de Flash Player ne se font pas en même temps », rappelle Peleus Uhley dans son billet. « Avec cette fonction, Flash Player vérifiera automatiquement chaque semaine si des updates sont disponibles et avertira l'utilisateur dans la foulée ».

Les correctifs de sécurité, qui affectent toutes les plateformes Flash, sont importants. Le lecteur multimédia a été utilisé dans de nombreuses attaques en ligne ces dernières années. Avec ce lot de patches, Adobe indique qu'il corrige une faille jusque-là inconnue et exploitée dans des attaques en ligne. « Il a été signalé certaines tentatives d'exploitation par des malwares de l'une de ses vulnérabilités, CVE-2011-0627, au moyen d'un fichier Flash (.swf) encapsulé dans un fichier Microsoft Word (.doc) ou Excel (.xls) distribué sous la forme d'un fichier attaché à un e-mail et prenant pour cible la plateforme Windows », relate Adobe dans une note publiée sur son site web. « Néanmoins, à ce jour, Adobe n'a pas récupéré d'exemple prouvant que ces attaques ont réussi ». (...)

Rambus acquiert Cryptography Research pour intégrer de la sécurité on chip

Rambus, qui développe et commercialise notamment des mémoires, a annoncé l'acquisition de Cryptography Research (CRI) pour 342,5 millions de dollars. Cette opération élargira son portefeuille en intégrant l'expertise et le savoir-faire de CRI pour la protection des contenus, la sécurité des réseaux et la lutte contre la contrefaçon.

CRI est dirigé par le célèbre chercheur Paul Kocher, qui a aidé à la création du standard sur le protocole SSL (Secure Sockets Layer) 3.0. Les clients de CRI comprennent Samsung, Toshiba, Infineon, Microsoft, et NXP. Rambus a déclaré que plus de cinq milliards de produits semi-conducteurs sont délivrés annuellement sous licence de CRI.

Rambus est surtout connue comme un fabricant de mémoire pour les PC et serveurs. La société a récemment étendu sa gamme d'offres d'inclure une activité éclairage avec des LEDs, ainsi que des solutions pour les téléphones mobiles. Le CEO de Rambus Harold Hughes a déclaré à propos de ce rachat « avec plusieurs milliards d'appareils connectés capables d'effectuer des transactions électroniques, de stocker un volume important de données personnelles et de fournir des contenus protégés par copyright, les besoins de sécurité sont primordiales ».

Cette opération intervient dans un environnement où les fabricants de puces sont de plus intéressés par l'ajout de fonctionnalités de sécurité directement dans les composants. Pour mémoire, Intel a finalisé en février dernier l'acquisition de la société de sécurité McAfee pour 7,68 milliards de dollars. Le fondeur a fait part récemment de son intention d'intégrer les solutions de sécurité directement sur les puces.

Patchs pour Office : les utilisateurs Mac « laissés pour compte »

Comme le stipule le bulletin de sécurité MS11-036 de Microsoft, « les mises à jour de sécurité de Microsoft Office pour Mac 2004, Microsoft Office pour Mac 2008, et Open XML File Format Converter pour Mac, ne sont pas disponibles pour le moment. » Toujours selon le communiqué, « les mises à jour pour ces logiciels seront livrées dès que les tests menés pour garantir la meilleure qualité possible seront terminés. »

L'avis MS11-036 faisait partie du double Patch Tuesday du mois de mai, lequel corrigeait une série de failles « importantes » dans les versions Windows 2002, 2003 et 2007 de PowerPoint. Office pour Mac 2004 et Office pour Mac 2008 sont affectés par un seul des deux bugs. Quant aux versions les plus récentes, Office 2010 pour Windows et Office pour Mac 2011, elles ne sont pas concernées par ces vulnérabilités.

Une habitude chez Microsoft

Ce n'est pas la première fois que Microsoft livre des correctifs pour les versions Office de Windows sans fournir les patchs correspondants pour les versions Mac. En novembre dernier, Microsoft avait corrigé quatre failles dans PowerPoint pour Windows, mais rien pour les mêmes bugs identifiés dans le gestionnaire de présentation inclus dans Office pour Mac 2004 et Office pour Mac 2008. Cinq semaines plus tard, Microsoft publiait des correctifs pour Office pour Mac 2008, mais aucun patch pour la version 2004. Les utilisateurs Mac ont dû attendre jusqu'à la mi-avril 2011 pour recevoir leur mise à jour, soit cinq mois après leurs collègues sur Windows. Pour l'instant, le porte-parole de Microsoft a refusé de dire à quelle date le correctif du mois de mai serait disponible pour les versions Mac, indiquant seulement que « Microsoft travaillait à sa mise au point. »

Les clients Windows privilégiés

Selon l'avis MS11-036, les pirates peuvent prendre le contrôle d'un PC sous Windows ou d'un ordinateur Mac en incitant les victimes à ouvrir un fichier PowerPoint infecté, soit en l'envoyant en pièce jointe dans un message mail, soit en le mettant en ligne pour visionnage ou en téléchargement sur un site web malveillant. Dans le passé, lors de situations similaires - en novembre 2010, mais aussi en mai 2009 - Microsoft avait déjà justifié sa décision de ne pas déployer de mise à jour pour les utilisateurs Mac. Ainsi, en novembre dernier, Jerry Bryant, group manager pour le Microsoft Security Response Center (MSRC), avait fait valoir une question de priorités. « Normalement, nous livrons les mises à jour de tous les produits affectés au même moment. Mais, si une grande majorité de nos clients se trouve potentiellement à risque, nous pouvons décider de leur livrer des mises à jour en priorité, si celles-ci sont disponibles, avant celles de produits pour lesquels le risque est plus faible, » avait-il déclaré à l'époque. Celui-ci n'a pas fait de commentaire sur la décision prise au mois de mai.

Une vraie menace si elle est exploitée

Par contre, les chercheurs en sécurité ont critiqué l'attitude de Microsoft, estimant que l'éditeur laissait les utilisateurs Mac « dans le pétrin. » Selon Graham Cluley, consultant senior dans les technologies de la sécurité chez Sophos, le vendeur d'antivirus basé en Angleterre, « il existe un risque de voir les cybercriminels démonter le correctif livré pour la version Windows de PowerPoint, et utiliser ces éléments pour exploiter la vulnérabilité sur les versions Mac, » a-t-il écrit sur le blog de l'entreprise. « Une fois encore, les utilisateurs Mac sont laissés pour compte et doivent croiser les doigts, en espérant que les pirates ne tenteront pas d'exploiter cette vulnérabilité. » Andrew Storms, directeur des opérations de sécurité chez nCircle Security, n'est pas de cet avis. « Certes, il est regrettable que les anciennes versions Mac d'Office ne soient pas mises à jour selon le même calendrier que les autres versions, mais je ne pense pas que le risque soit énorme pour le moment, » a-t-il déclaré. « Je n'imagine pas vraiment une armée d'attaquants changer subitement de direction pour aller s'en prendre à d'anciennes versions d'Office pour Mac. »

(...)(12/05/2011 10:25:47)Avec Safesync for Business, Trend Micro vise les TPE et les PME

Acteur majeur de la sécurité informatique depuis plus de 20 ans, Trend Micro ne voulait pas plus longtemps que des start up ou de jeunes éditeurs viennent piétiner ses plates-bandes en vantant les mérites du SaaS et du cloud computing.

Leader historique de la sécurité des serveurs, Trend Micro a donc décidé l'an dernier de faire l'acquisition d'une technologie et de la packager à sa manière. La première étape fut donc le lancement de Safesync, une solution de sauvegarde en ligne destinée au grand public.

La seconde phase commence aujourd'hui avec l'annonce de la disponibilité de « Safesync for Business ». Il ne s'agit pas d'un système destiné aux grands ou très grands comptes (d'autres grands éditeurs s'en occupent...), mais plutôt d'une déclinaison professionnelle d'une solution à l'origine « grand public ».

On garde les mêmes et...

« Nous conservons pour ce produit le réseau de distribution qui travaille avec nous sur la cible des entreprises », confirme Lionel Hayère, responsable des ventes indirectes de Trend Micro pour l'Europe du sud. Selon lui, il n'est donc pas prévu ni adapté que le channel soit confronté à un service de vente en ligne sur la partie « professionnelle », comme c'est le cas pour le grand public.

Avec « Safesync for Business », Trend Micro vise une cible de TPE et de PME disposant d'un parc de 5 à 20 machines, et donc autant d'utilisateurs. « Le système est dimensionné pour en gérer jusqu'à une centaine, précise Lionel Hayère, mais les entreprises que nous visons en priorité sont celles qui ne disposent pas d'un service informatique interne. »

Doit-on parler d'un « business de remplacement » concernant Safesync for Business ? « Non, c'est une activité additionnelle pour nos partenaires, affirme Lionel Hayère. C'est également l'opportunité pour eux de démontrer leur polyvalence sur des modèles économiques différents tout en ayant l'assurance que leur rémunération restera la même au bout du compte. »

Dans ce contexte, le principal challenge pour les partenaires de Trend Micro reste de recruter des commerciaux qui sachent présenter à la fois le mode « licences » traditionnel et le schéma du SaaS. « Nous devons reconnaître que ce n'est pas simple, notamment pour les fonctions avant-vente, conclut Lionel Hayère.

(...)

Nouvelle faille, Facebook invite ses membres à changer de mot de passe

Encore une affaire relative à la protection des données personnelles. Cette fois, c'est au tour de Facebook d'avoir laissé filé les informations privées de ses membres. Selon Symantec, des annonceurs publicitaires ont eu accès, par erreur, aux données personnelles des membres du réseau social. La cause : un bug de programmation qui a affecté le site. Les détails de cette affaire, publiés hier sur le site de l'éditeur de logiciels de sécurité, indiquent que le bug aurait pu avoir affecté près de 100 000 applications Facebook depuis des années.

Symantec indique que certaines applications Facebook ont été diffusées par inadvertance auprès des annonceurs via des « tokens » - des séries de chiffres et de lettres pouvant être utilisés par un navigateur pour accéder à des comptes Facebook sur le web. Ces tokens sont comme des autorisations accordées par l'utilisateur pour accéder à des applications Facebook, a précisé le spécialiste de la sécurité dans un billet de blog. Chaque token est associé à un ensemble restreint d'autorisations, comme la lecture du mur, l'accès au profil d'un ami, les messages postés sur le mur, etc.

Des tokens dans les URL de renvoi

Les utilisateurs du réseau social ont l'habitude d'accorder ce type d'accès aux applications Facebook pour pouvoir, par exemple, écrire sur leur mur. Mais, en remettant accidentellement les tokens à d'autres, les développeurs ont donné aux annonceurs et aux sociétés d'analyse en ligne un moyen d'obtenir également ces données.

"Nous estimons qu'au fil des années, des centaines de milliers d'applications ont pu laisser fuiter ces clés d'accès à des tierces parties par inadvertance", a déclaré un responsable de Symantec. "Les tokens ont été diffusés dans les URL de renvoi que les applications Facebook ont transmises aux annonceurs publicitaires et à d'autres", a- t-il ajouté "Cette fuite n'aurait pas dû avoir lieu". Facebook a ouvert son réseau social aux développeurs en 2007 et ces derniers ont été la clé du succès phénoménal du site. Mais les experts en sécurité estiment que ses membres devraient prendre soin de n'autoriser l'accès qu'aux applications Facebook qu'ils veulent vraiment utiliser.

Symantec s'est toutefois montré rassurant, en indiquant qu'il n'était pas certain que quelqu'un ait réalisé que ce problème existait, et qu'il était donc possible que personne n'ait profité du bug pour fouiner dans les données des utilisateurs.

De son côté, Facebook a résolu l'incident, mais Symantec considère que le gros problème pour les utilisateurs, réside dans le fait que ces tokens peuvent encore être en circulation, stockés dans des fichiers log du serveur ou dans d'autres endroits sur le web. L'un de ces tokens va continuer à travailler jusqu'à ce que l'utilisateur modifie son mot de passe Facebook, a prévenu Symantec. C'est pourquoi l'éditeur recommande aux utilisateurs concernés de modifier leurs mots de passe Facebook, afin de « changer la serrure » de leur compte. Le spécialiste de la sécurité a également précisé que le problème n'affectait pas les applications Facebook qui utilisent le système d'authentification OAUTH2.0.

(...)

| < Les 10 documents précédents | Les 10 documents suivants > |