Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 411 à 420.

| < Les 10 documents précédents | Les 10 documents suivants > |

(23/06/2011 09:52:29)

Une obligation européenne de déclarer les pertes de données sensibles à l'étude

La Commission européenne envisage d'obliger les entreprises de rendre publiques toutes les pertes de données sensibles, qu'elles soient dues à une attaque ou non, afin d'assurer une meilleure protection de l'environnement IT. Cette annonce faite à Londres devant un parterre de banquiers par le commissaire européen Viviane Reding, en charge de la justice et des droits fondamentaux, est consécutive à une importante série de piratages informatiques et de pertes de données touchant des grands groupes ou autres agences gouvernementales.

Actuellement, une déclaration de perte ou de vol de données n'est obligatoire que pour le secteur des télécommunications. « Je comprends que l'introduction d'une telle notification systématique serait un fardeau pour certains d'entre vous dans le secteur bancaire. Toutefois, l'obligation de rendre public une perte importante d'informations est nécessaire et améliorerait la confiance des consommateurs », a expliqué dans son discours Viviane Reding.

www.ictjournal.ch

(...)

Un membre présumé de LulzSec arrêté en Grande -Bretagne

L'unité e-crime de la police centrale métropolitaine a annoncé l'arrestation d'un jeune âgé de 19 ans. Cette action a été menée après une enquête relative à des intrusions et des attaques en déni de service (DDOS) contre « un certain nombre d'entreprises internationales et d'agences de renseignement par probablement le même groupe de pirates. »

La police n'a pas communiqué plus de détails sur le nom du groupe en question dans sa déclaration, mais un porte-parole de Scotland Yard a déclaré que l'arrestation était liée à des attaques DDOS lundi 20 juin sur le site de la Serious Organised Crime Agency (SOCA), une structure qui s'attaque à la criminalité organisée. Or, ce même jour, Lulz Security a revendiqué les attaques contre la SOCA sur son compte Twitter « Tango Down - soca.gov.uk - in the name of #AntiSec ». Les attaques DDOS contre le site SOCA ont cessé après l'arrestation, précise le porte-parole des autorités policières. Ces dernières examinent le matériel saisi à la résidence du jeune homme à Wickford dans l'Essex, à l'est de Londres.

Lulz Security a mené une campagne intensive de piratage ces dernières semaines, en attaquant des sites web appartenant à la CIA, PBS.org, Fox.com et dans certains cas en volant des données (mots de passe et identifiant) et en les rendant publiques sur son site.

(...)

L'Open Group présente son architecture de sécurité pour le cloud

Dans le premier guide d'une série à paraître sur la sécurité dans le cloud, l'Open Group a exposé son point de vue sur la question. Intitulé « An architectural view of security for cloud », le document couvre de multiples domaines qui dépassent le seul univers du cloud, soulignent nos confrères américains de CSO. Le guide et l'architecture présentée doivent aider les responsables informatiques et les personnes en charge de la sécurité à avoir une vision plus globale des infrastructures du cloud, souvent complexes, et par conséquent, à prendre des décisions plus éclairées sur les risques et les opportunités.

L'intention du consortium est de produire « un ensemble de livres blancs traitant chacun dans le détail un élément de cette architecture, en s'appuyant sur des scénarios réels », explique Omkhar Arasaratnam, architecte en sécurité senior chez IBM et vice-président du Cloud Work Group Steering Committee au sein de l'Open Group. « Il y a beaucoup de nuances en matière de sécurité dans le cloud. Tout n'est pas noir ou blanc », rappelle-t-il. « Les responsables informatiques et de la sécurité ont besoin de comprendre l'impact de ces variations et quelle attitude globale adopter en matière de risques, quelles mesures prendre pour en atténuer les effets. »

Un guide qui complète le travail de la CSA

Selon Omkhar Arasaratnam, le travail de l'Open Group vient compléter celui de la Cloud Security Alliance (CSA) et ses travaux sur la sécurité. Celle-ci a publié un certain nombre de documents excellents concernant divers aspects de la sécurisation du cloud computing. « Nous sommes entièrement en accord avec nombre de leurs conclusions », a-t-il reconnu. « D'ailleurs, dans notre récent Livre blanc, nous citons même certaines de leurs dernières prérogatives quant à la manière de gérer les identités et les accès. »

Néanmoins, « les travaux de l'Open Group sont davantage axés sur des préoccupations architecturales en matière de sécurité, alors que le travail de la Cloud Security Alliance concerne principalement des questions techniques relatives aux contrôles au sein du cloud, comme le paramétrage des périphériques. Les deux approches sont utiles pour améliorer la sécurité », a précisé le vice-président.

L'Open Group suit la CSA sur la gestion des identités

La Cloud Security Alliance reconnaît de son côté que ces travaux sont complètent. « Le livre blanc publié par l'Open Group s'aligne sur les principes de gestion des identités préconisés par la CSA pour le cloud », explique Subra Kumaraswamy, vice-président du groupe de travail Identity & Access Management, Encryption & Key Management au sein de l'Alliance. « Notre groupe travaille sur des questions clefs de sécurité dans le cloud : l'identité, la gestion des autorisations et des accès », a-t-elle expliqué. « Le travail actuel de la CSA concerne tous les aspects du cycle de vie de l'identité et de l'accès, y compris le provisionnement, l'authentification, les autorisations, l'audit et la normalisation. Ces travaux sont complémentaires de ceux menés par l'Open Group. »

Lors de la conférence que l'Open Group organise à Austin, Texas, du 18 au 22 juillet prochains, les groupes de travail « Sécurité pour le Cloud » et Projet SOA discuteront des principales décisions à prendre en matière architecturale pour garantir la sécurité dans ces environnements. (...)

La CNIL alerte sur le pistage sur le Net

« Surfer sur internet, ça laisse des traces ! » La Commission nationale de l'informatique et des libertés rappelle en effet que sur le Web, toutes les activités et les préférences des internautes (adresse IP, navigateur, mots clés saisis) laissent des traces et que ces informations peuvent être récupérées, le plus souvent à leur insu, par différents acteurs dont des régies publicitaires.

Dans sa rubrique « vos traces », la CNIL fait la démonstration que cela concerne absolument tout le monde. Ainsi, l'internaute est invité à participer à une expérience où lui seront dévoilées de nombreuses données qu'il pensait jusqu'alors confidentielles, telles que la configuration de son ordinateur ou les dernières recherches qu'il a effectuées sur le Net. La démonstration montre aussi le lien qui existe entre la conservation des mots-clés tapés dans un moteur de recherche et l'affichage de publicités ciblées. Au-delà de cette expérience, la CNIL propose une information pédagogique des notions de cookie ou d'historique de navigation, souvent mal connues du grand public.

Cette annonce intervient après le lancement officiel de « Ma présence sur le web », un nouveau service de contrôle de son identité en ligne proposé à ses membres par Google. (...)

HP veut rendre l'industrie énergétique plus intelligente

C'est sur les rives du Bosphore, à Istanbul, que plusieurs responsables d'HP ont présenté la stratégie du constructeur en ce qui concerne le smart grid. « Il y a une réelle prise de conscience de la part des industries de l'énergie des apports des technologies intelligentes, aussi bien sur le plan de la distribution à l'utilisateur final qu'en matière de production », a souligné Christian Keller, vice-président EMEA pour les industries énergétiques et de la distribution. Si ce dernier n'explique pas la part que représente cette activité au sein des résultats globaux d'HP, il précise que cette activité est en croissance et les projets sont nombreux en Angleterre, Allemagne, République Tchèque. Pour la France, le groupe travaille notamment avec Capgemini sur ces sujets, mais aucun nom n'a été donné.

Eviter les 7 péchés du smartgrid

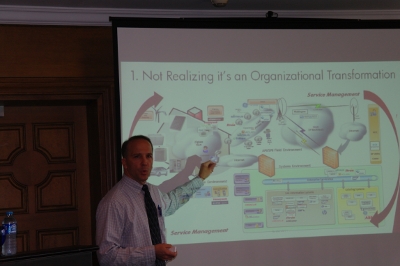

Roy Pratt, CTO de la division Energy et Utilities de HP, pense que l'aventure du smart grid n'est pas un long fleuve tranquille et qu'il faut éviter certains écueils ou tout du moins tordre le cou à certaines idées reçues. Ainsi, il a décliné « 7 péchés » du smart grid, dont certains sont essentiels. En premier lieu, il est inutile de penser à ces technologies si on ne part pas dans une optique de transformation organisationnelle. Il ne s'agit pas simplement d'installer un compteur intelligent dans une maison, mais aussi de faire évoluer le système d'information du back office, de s'assurer d'un lien de communication bi-directionnel. La seconde faute est de vouloir tout implémenter d'un coup et de ne pas préparer le déploiement des différents éléments en plusieurs phases. « A chacune des étapes, qui peuvent s'étaler sur une dizaine d'années, il est nécessaire de tester et de réévaluer les besoins, car les technologies changent », souligne Roy Pratt.

Présentation Roy Pratt, CTO de la division Energy & Utilities

Autre point, ne pas miser sur des solutions homogènes qui n'existent pas, la complexité de l'écosystème du smart grid implique une hétérogénéité des acteurs. Le dirigeant mise sur une coordination en matière de standardisation pour assurer le développement du smart grid, « la collaboration est nécessaire entre partenaires, mais aussi entre concurrents (entre les différents industriels de l'énergie).

Illustration : Equipe d'HP présente à Istanbul, de gauche à droite,Pat Hillon, Roy Pratt, Christian Keller, Guiliano Di Vitantonio et Douglas Hanson

[[page]]

Dans son analyse, Roy Pratt ne s'est par contre pas attardé sur l'adoption de ces technologies par les consommateurs finaux. La question du coût des compteurs intelligents risque pourtant d'être un frein. « Il existe des solutions comme celles issues de la téléphonie mobile, avec une subvention ou l'intégration d'un coût supplémentaire dans l'abonnement mensuel ».

Business Intelligence et sécurité

A la fin de sa présentation, Roy Pratt a observé qu'il ne faut pas oublier qu'il s'agit avant tout de la data, les industries énergétiques consomment, selon HP, 50 To de données par heure. Et c'est là qu'interviennent les solutions analytiques. Guiliano Di Vitantonio, responsable marketing et partenariat pour l'activité Entreprise Information Solutions explique que la BI (Business Intelligence) s'applique sur les données issues du consommateur final, mais se développe également en amont, sur la production d'énergie. Pour lui, les outils décisionnels ont changé pour devenir une « intelligence connectée », a-t-il expliqué en donnant un exemple sur la prospection des puits de pétrole, notamment sur les plateformes off-shore. La solution baptisée Digital Oilfield Intelligence coordonne l'ensemble des informations issues des différents métiers et les données provenant des dizaines de milliers de capteurs pour optimiser l'exploration, l'extraction et la distribution des plateformes pétrolières. Le responsable indique qu'il s'appuie notamment sur l'offre Vertica capable de traiter et d'analyser des données en quantité massive.

Enfin, pour terminer ce tour d'horizon de l'expérience de HP sur l'industrie énergétique, la question de la sécurité se place au coeur de la réflexion du smart grid. L'affaire Stuxnet a été un déclencheur, car ce ver s'attaquait à des systèmes Siemens SCADA qui sont très utilisés par les industries de réseaux. Pour autant, Douglas Hanson, directeur de la division Global Energy et ressource Industries, explique que « les affaires récentes de Sony ou Sega où des données personnelles ont été volées montrent que la protection doit être pensée sur l'ensemble de l'écosystème du smart grid. » Il est donc nécessaire selon lui d'avoir une méthodologie pour appréhender la sécurité : « la menace ne vient pas nécessairement de l'extérieur, mais il faut intégrer la dimension sécurité au sein de l'entreprise ».

Au final, le smart grid progresse et séduit de plus en plus d'industriels. Il existe encore quelques réticences, mais les responsables de HP sont bien décidés à rassurer et à évangéliser les indécis.

Illustration : Equipe d'HP présente à Istanbul, de gauche à droite,Pat Hillon, Roy Pratt, Christian Keller, Guiliano Di Vitantonio et Douglas Hanson

(...)(20/06/2011 13:31:16)Les pirates exploitent déjà un bug tout juste corrigé d'Internet Exporer

Selon Symantec, trois jours seulement après que Microsoft ait corrigé 11 bugs dans Internet Explorer (IE), les pirates ont recommencé à exploiter une des vulnérabilités du navigateur tout juste patché. Mardi dernier, Microsoft avait en effet publié onze correctifs pour son navigateur dans le cadre du Patch Tuesday pour réparer 34 vulnérabilités, dont 16 ont fait l'objet de bulletins de sécurité distincts. De leur côté, la plupart des experts en sécurité avaient classé la mise à jour d'IE au sommet des priorités, invitant vivement les utilisateurs de Windows à appliquer ces correctifs dès que possible.

Mais vendredi dernier, Symantec faisait savoir que la vulnérabilité CVE 2011-1255 (l'identification attribuée par la base de données Common Vulnerabilities and Exposures) était à nouveau exploitée. « Jusqu'à présent, nous avons comptabilisé un nombre limité d'attaques mettant à profit cette vulnérabilité, ce qui nous fait penser que la faille n'est pour l'instant utilisée que dans des attaques ciblées », a déclaré, sur un blog interne à l'éditeur, Joji Hamada, un chercheur senior de l'équipe chargé de la surveillance informatique. Selon lui, Symantec a repéré l'exploitation de la faille sur un site apparemment infecté qui télécharge automatiquement un fichier crypté malveillant sur le PC d'un utilisateur naviguant avec une version d'Internet Explorer 8 non mise à jour.

Les caractéristiques d'un bot

« Le malware a les caractéristiques d'un bot », a précisé le chercheur. Une fois introduit sur la machine, il se connecte à un serveur distant et obéit aux commandes d'un ordinateur maître contrôlé par des hackers. Bien que la vulnérabilité CVE 2011-1255 affecte aussi bien IE6, IE7 et IE8, Symantec dit que les malveillances observées dernièrement ciblaient uniquement IE8. De plus, IE9, la dernière version du navigateur de Microsoft disponible depuis la mi-mars, n'est pas affectée par cette vulnérabilité, même si elle a subi une mise à jour mardi corrigeant quatre autres bugs.

Dans l'avis accompagnant la mise à jour d'IE, Microsoft avait qualifié la faille de « critique », ce qui correspond au niveau de menace le plus sérieux, pour IE7 et IE8 sur toutes les machines tournant sous Windows, et pour IE6 tournant sous Windows XP. Quant à la version d'IE6 tournant sous Windows Server 2003, Microsoft avait qualifié le bug de « modéré ». L'éditeur de Redmond avait également attribué un indice « 1 » pour l'exploitabilité de la vulnérabilité, signifiant qu'il s'attendait à ce qu'elle soit exploitée sous 30 jours. Mais les pirates ont largement devancé ce délai, puisqu'ils ont été capables d'exploiter la faille sous 3 jours. C'est fin janvier que Microsoft a été informé par le laboratoire iDefense Labs de VeriSign de la vulnérabilité, achetée à un chercheur anonyme via son programme de primes. iDefense avait classé la vulnérabilité dans la catégorie « use-after-free », un type de bug qui utilise un défaut de gestion de la mémoire pour injecter du code d'attaque.

Les utilisateurs n'étant pas en mesure d'appliquer la mise à jour d'IE publiée mardi dernier peuvent faire barrage aux dernières attaques repérés par Symantec en désactivant JavaScript selon la méthode suivante : dans le menu « Outils » d'IE, cliquer sur «Options Internet», puis sélectionner l'onglet « Sécurité » et entrer dans l'espace « Internet ». Cliquer sur « Personnaliser le niveau » et dans « Paramètres », cliquez sur « Désactiver » sous « Active Scripting ». Enfin, cliquer « OK » dans la boîte de dialogue. (...)

Sega et ses clients piratés à leur tour

Après Sony, c'est au tour de l'éditeur de jeux vidéo Sega de subir une attaque informatique compromettant les données d'environ 1,3 million d'utilisateurs. La base de données du site Sega Pass inclut les noms des clients, leurs dates de naissance, leurs adresses e-mail et leurs mots de passe cryptés.

Différents médias ont pu vérifier l'information auprès de représentants de la société japonaise. Le site d'informations Playstation Lifestyle a posté le texte d'un e-mail que Sega aurait envoyé aux utilisateurs de Sega Pass vendredi soir pour les informer au piratage. Dans son message, la firme souligne que les mots de passe n'étaient pas sauvegardés en clair, mais cryptés, et que les informations bancaires n'avaient pas été subtilisées. Pourtant, Sega recommande aux personnes qui utilisent, pour accéder à d'autres sites, la même combinaison d'adresse e-mail/mot de passe que celle dont ils se servent pour Sega Pass. L'éditeur a également prévenu ses clients d'être à l'affût des communications suspectes et de ne pas fournir d'informations personnelles qui pourraient les impliquer dans les transactions frauduleuses.

En attendant, le site Pass Sega a temporairement été suspendu le temps que la firme étudie l'incident et réinitialise tous les mots de passe. Cette attaque fait suite à une série de piratages survenus au cours des derniers mois. Sony, avec une brèche dans sa Playstation Network et son service Qriocity, laissant filer les informations personnelles et les données bancaires de millions d'utilisateurs. Citibank, victime elle aussi d'une attaque qui a compromis des données financières, de même que certaines agences gouvernementales américaines.

(...)

| < Les 10 documents précédents | Les 10 documents suivants > |