Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 191 à 200.

| < Les 10 documents précédents | Les 10 documents suivants > |

(18/11/2011 13:02:26)

Spams pornos sur Facebook : Anonymous dédouanés, faille dévoilée

Les spams pornographiques qui ont inondé Facebook, il y a quelques jours ne seraient pas dus au collectif Anonymous, a estimé un spécialiste de la sécurité. Mardi dernier, le réseau social a confirmé que, suite à « une attaque coordonnée de spams », des images violentes ou à caractère sexuel explicite avaient envahi les pages de ses membres.

Certains ont alors soupçonné le groupe d'activistes Anonymous, connu pour mener des attaques distribuées par déni de service (DdoS) contre des firmes comme Visa ou MasterCard, d'être derrière ces attaques.

Selon le fournisseur de solutions de sécurité BitDefender, en juillet dernier, Les Anonymous avaient conçu un ver classique sur Facebook, baptisé «Virus Fawkes ». Les pirates avaient promis de l'utiliser le 5 novembre 2011 pour célébrer la journée Guy Fawkes, avant de décider de faire marche arrière.

Des intrusions ordinaires pour BidDefender

La découverte de Fawkes par BitDefender - annoncée le 12 novembre, quelques jours après l'attaque pornographique de Facebook - ont incité certains observateurs, parmi lesquels Computerworld, à spéculer que ce malware « Anonymous » était la cause de cette invasion d'images. « Cette attaque ressemble à d'autres qui ont visé Facebook », a déclaré George Petre, chercheur chez BitDefender, dans une réponse par courriel aux questions concernant ces attaques pornographiques contre le célèbre réseau social.

« Ce sont des intrusions ordinaires et nous pensons que les Anonymous auraient utilisé quelque chose de plus sophistiqué », a ajouté le chercheur. « Nous estimons que le virus Fawkes, qui utilise des malwares, s'appuie sur des mécanismes plus complexes ».

Facebook a déclaré que les attaques avaient été menées au travers d'une faille self-XSS dans le navigateur. Cette faille a été utilisée par d'autres chercheurs dans le cadre d'un stratagème où des spams incitent les internautes à copier et à coller du code JavaScript dans la barre d'adresse de leur navigateur. Le script est cependant malveillant. Il exploite un bug qui pirate les comptes et poste des images sur le fils de news, avant de les propager à d'autres membres.

[[page]]

La même tactique avait été utilisée en mai dernier contre des membres de Facebook quand on a cherché à appâter les internautes avec une vidéo qui montrant la mort d'Oussama Ben Laden.

Une fonction destinée à bloquer les attaques self-XSS

Juste après ces attaques Facebook avait assuré que ses fonctions de sécurité avaient été améliorées, en particulier une, conçue pour contrecarrer certaines attaques self-XSS. « Lorsque nos systèmes détecteront que quelqu'un a collé un code malveillant dans la barre d'adresse, nous nous ferons un devoir de vérifier que la personne voulait vraiment faire cela, tout en l'avertissant que ce n'est pas une bonne idée de le faire », a déclaré Facebook. « Nous travaillons également avec les principaux fournisseurs de navigateurs pour résoudre le problème sous-jacent qui permet aux spammeurs de faire cela. »

Hier, Facebook a reconnu que le caractère pornographique des attaques de cross scripting avait franchi ces défenses. « Nous avons depuis peu adapté nos systèmes aux variantes self-XSS du type de celles de Ben Laden, mais cette attaque utilise un vecteur de mails précédemment inconnu», a déclaré un porte-parole de Facebook dans un courriel posté mercredi. «Depuis, nos systèmes ont été améliorés afin de mieux détecter et de bloquer cette variante. »

Une propagation qui complique le traçage

Facebook a également précisé qu'il avait identifié les personnes responsables de ces intrusions et qu'il travaillait avec ses services juridiques pour assurer un suivi approprié des conséquences.

Alors que BitDefender a contredit le fait qu'Anonymous soit à l'origine de ces attaques, d'autres chercheurs ont indiqué qu'ils ignoraient toujours comment les hackers avaient réussi à duper les utilisateurs tout en créant ces spams. «Nous ne disposons pas encore d'informations solides ni de captures d'écran », ont reconnu de leur côté des chercheurs de l'éditeur de solutions de sécurité Commtouch. D'après eux, en raison de la propagation de ces images, il est difficile de déterminer l'origine de ces attaques. Les internautes peuvent empêcher les attaques self-XSS en refusant de copier et de coller du JavaScript - ou toute autre chose - dans les barres d'adresses de leur navigateur, ont conseillé ces experts.

(...)

Kaspersky renforce ses liens avec ses partenaires

Kaspersky Lab a mis en place son nouveau programme de partenariat pour l'Europe et l'Amérique du Nord et offre tout un ensemble de ressources et de soutien. Cela permettra aux revendeurs de mieux appréhender les derniers développements dans un paysage de menaces informatiques toujours plus complexes.

Le programme contient une équipe dédiée au Channel, d'un support marketing et d'autres ressources qui ne servent pas uniquement à vendre des produits Kaspersky, mais aussi à aider le partenaire à tisser une relation à long terme avec le client.

Le nouveau portail des partenaires offre notamment du matériel pour les programmes de ventes incitatives, des brochures et des dépliants, un programme de calcul des prix, des promotions à la clientèle et des démonstrations de produits en ligne. En outre, les partenaires peuvent y trouver une série de tutoriels vidéo conçus exclusivement pour eux.

Le nouveau programme de partenaire de Kaspersky Lab se compose de quatre niveaux de certification:

Le niveau Platinum est le niveau le plus haut. Il permet de bénéficier d'un Account Manager dédié, une évaluation trimestrielle des activités, un soutien technique personnel, un contact direct avec l'équipe de vente de Kaspersky ainsi que des programmes incitatifs et des systèmes de bonus exclusifs.

Les partenaires de niveau Or ont également Account Manager dédié et reçoivent une évaluation trimestrielle des activités ainsi que toute une série de services de formation, de ventes et de marketing.

La certification de niveau Argent offre également une variété de matériel et d'outils de marketing, alors que le premier niveau est le point de départ pour de nouveaux partenaires dans le programme de certification.

ICTJournal.ch (...)(17/11/2011 10:50:48)ADP choisit Tools4ever pour gérer la réinitialisation des mots de passe

Aéroports de Paris dispose d'un système d'information avec 7500 utilisateurs. Cet organisme a une politique de sécurité très sévère. Il en résultait une démarche très lourde, avec implication de la hiérarchie et du centre de contact du support, à chaque demande de réinitialisation de mots de passe.

Afin d'alléger ces tâches sans valeur ajoutée mais en respectant la politique de sécurité sévère exigeante en place, Aéroports de Paris a cherché un outil pour permettre une autonomie des collaborateurs dans la démarche. Il a d'abord utilisé un module de gestion des mots de passe associé à un des produits du système d'information. Cette solution, complexe et à l'ergonomie douteuse, s'est révélé inadaptée.

Une solution flexible mais fortement sécurisée

Aéroports de Paris a ensuite opté pour une solution dédiée choisie pour sa simplicité de paramétrage : SSRPM de Tools4ever. Cette solution a été testée d'abord sous forme de maquette puis de site pilote avec la DSI de l'organisme avant d'être déployée.

La principale difficulté de l'implémentation n'a pas été technique mais liée à la liste des questions d'identification des collaborateurs. Les questions types habituelles sont en effet aujourd'hui souvent faciles à contourner car les données personnelles sont publiquement disponibles sur les réseaux sociaux. Il fallait donc des question suffisamment secrètes sans être trop intrusives.

Le coût du projet n'a pas été dévoilé. (...)

Wallix renforce son capital pour s'étendre en Europe

Depuis 2007, l'éditeur français Wallix est un habitué des tours de table. Le 15 novembre, ce spécialiste de la gestion des accès et des identités a toutefois battu son record en la matière en réalisant une levée de fond de 2 M€ auprès de la société TDH et du fond de capital risque Auriga Ventures. « Depuis 2008, nous avons plus que doublé notre chiffre d'affaires tous les ans. La somme importante que nous venons de réunir va désormais nous permettre d'accélérer notre développement sur le marché européen », explique Jean-Noël de Galzain, le président du directoire de Wallix.

A l'heure actuelle, l'éditeur qui a opté pour une distribution totalement indirecte réalise 80% de son chiffre d'affaires en France. D'ici trois ans, il espère que cette proportion passera à 40% pour l'Hexagone, 40% pour le reste de l'Europe et 20% pour les Etats-Unis où il s'est associé à un revendeur de la côte Est au début de l'année. S'agissant de l'Europe, ses produits sont déjà commercialisés en Belgique et au Luxembourg, en Suisse, en Russie et en Angleterre. Il souhaite également faire son entrée sur les marchés italiens, espagnols, allemands et d'Afrique du Nord.

Multiplier par 5 le nombre de revendeurs

Pour l'éditeur, cette expansion passe logiquement par la croissance de son réseau de distribution. Actuellement composé de 25 partenaires en Europe, il devrait être porté à 150 revendeurs. Cela suppose évidemment que Wallix étoffe ses propres équipes. Il a ainsi lancé le recrutement d'un responsable chanel pour l'ensemble de ses opérations en Europe dont la principale mission sera de développer le réseau de distribution de l'éditeur. Le service marketing de l'entreprise, qui organise notamment des opérations communes avec les revendeurs, va également être étoffé, tout comme son service support.

Pour 2011, Wallix s'attend à publier un chiffre d'affaires compris entre 3 et 4 millions d'euros qu'il faut comparer aux 2,5 M€ de revenus dégagés un an plus tôt. Comme en 2010, la société ne dégagera pas de bénéfice cette année, hormis en France pour la première fois. Cette absence de bénéfice global s'explique en bonne partie par le fait que l'entreprise investisse beaucoup dans son développement. Mais selon elle, ces dépenses devraient lui permettre d'atteindre les 10 M€ de chiffre d'affaires en 2013.

La Gendarmerie Nationale s'équipe pour inspecter les terminaux mobiles

La Gendarmerie Nationale possède des missions de police judiciaire sur la plus grande partie du territoire national. Dans ce cadre, elle se retrouve de plus en plus confrontée à des terminaux mobiles : téléphones, smartphones, terminaux GPS...

Pour aider les gendarmes dans les enquêtes criminelles, la Gendarmerie Nationale a décidé de s'équiper d'une solution permettant d'extraire des données logiques et physiques de la majorité des terminaux mobiles : contacts, historique des appels, vidéos, textes, photos... y compris les données effacées.

Le choix de l'UFED de Cellebrite

Après un an de tests, la maréchaussée a décidé de s'équiper d'UFED (Universal Forensic Extraction Device) de Cellebrite. Les détails du contrat n'ont pas été révélés. Plusieurs centaines d'appareils seront livrés.

Selon le constructeur, l'appareil est capable d'extraire les données de plus de 4000 modèles de terminaux mobiles sous iOS, Android, Blackberry, Symbian ou PalmOS. Il est également capable de récupérer des données effacées par l'utilisateur. L'extraction serait conforme aux exigences judiciaires en matière de preuve et pourrait être réalisée sur le lieu même d'un crime.

CA World 2011 : CA Technologies propulse les applications dans le cloud

Une informatique en phase avec le rythme d'évolution de l'entreprise, « IT at the speed of business ». C'est le mot d'ordre de CA Technologies pour sa conférence CA World 2011 qui accueille 5 000 personnes à Las Vegas jusqu'au 15 novembre, clients et partenaires. « L'un des principaux problèmes pour un chef d'entreprise, c'est de voir ce qu'il veut faire et de ne pas pouvoir avancer assez vite, parfois à cause de l'informatique », a exprimé dimanche soir Bill McCracken, PDG de l'éditeur américain spécialisé dans les solutions de gestion du système d'information.

A sa suite, Vivek Kundra, premier DSI (CIO) de la Maison Blanche, de 2009 à 2011, a expliqué comment il avait taillé dans les dépenses informatiques du gouvernement américain en rationalisant les systèmes et en réduisant les duplications.

Vivek Kundra, ancien CIO de la Maison Blanche, sur CA World 2011 (crédit : M.G.)

A ce poste, il a expliqué avoir plaidé pour une politique axée d'abord sur le cloud, soulignant qu'il fallait repenser la façon dont les services étaient apportés au citoyen. Il a déploré les sommes investies dans des applications inopérantes, soulignant que les utilisateurs des services publics se souciaient moins du nombre de datacenters mis en oeuvre que du temps passé à faire la queue.

3 milliards de dollars

Ces deux dernières années, CA a déboursé 3 milliards de dollars pour acquérir diverses technologies (celles d'Oblicore de 3Tera, Nimsoft, 4Base, Hyperformix, ITKO, WatchMouse...) et développer les outils adaptés à un paysage IT où, désormais, l'existant doit cohabiter avec les clouds publics, privés ou hybrides. « Les nouvelles options accroissent la complexité et requièrent un autre modèle de gestion IT capable d'apporter des services à la demande », a poursuivi lundi matin David Dobson, vice-président exécutif de CA, numéro deux du groupe. CA décline sa stratégie en actions : modéliser les services IT, les assembler, les automatiser, en garantir la disponibilité et les sécuriser. Le tout en restant agnostique vis-à-vis des plateformes.

David Dobson, vice-président exécutif de CA Technologies (crédit : M.G.)

En regard de ces besoins, l'éditeur propose notamment CA AppLogic, une solution issue du rachat de 3Tera, pour déployer et gérer des applications dans le cloud. En amont, pour déterminer quelles applications peuvent migrer vers quel type de cloud, il avance maintenant CA Cloud 360, l'une des nouveautés de ce CA World. Pour améliorer la performance des services, que ceux-ci soient dans le cloud ou dans les environnements traditionnels, il apporte CA Business Service Insight (ex CA Oblicore Guarantee). Enfin, a rappelé David Dobson, CA Clarity PPM (Project Portfolio Management) fournit le cadre et les outils pour gérer le portefeuille de projets IT.

Trois mois pour porter un service dans le cloud

Dans le domaine du cloud, cette édition 2011 de CA World n'a pas été chiche en annonces. En premier lieu, CA Cloud 360 Intelligence Methodology fournit une approche normative pour aider les DSI à valider quelles applications peuvent être installées dans un cloud privé, conservées dans un environnement classique, ou encore celles qui sont adaptées à un cloud public ou éligibles à un environnement de cloud hybride. Un processus en quatre étapes qui associe plusieurs produits CA à l'intervention de consultants experts de la virtualisation et du cloud, pour la plupart issus des rangs de 4Base Technologies, acquis en 2010.

[[page]]

Face au modèle hybride et à la pression subie pour accélérer la mise à disposition des applications et services, la DSI se trouve confrontée à des choix difficiles, a exposé Andi Mann, vice-président, responsable des solutions Enterprise et Cloud chez CA Technologies. « Quel serait le coût d'une erreur ? », figure parmi les questions sensibles. La démarche CA Cloud 360 commence par la découverte et l'analyse du portefeuille d'applications, au cours d'un atelier d'une journée, suivi par une analyse approfondie conduite par CA. Les niveaux de service des applications sont ensuite définis, avant d'évaluer les ressources physiques et virtuelles nécessaires, puis de simuler le comportement de l'application cloud ou hybride en environnement de production. A chaque étape, CA recourt à l'une de ses offres : Cloud Services, Clarity PPM On Demand, Oblicore Guarantee On Demand, la suite Capacity Management and Reporting, Virtual Placement Manager et, pour la simulation, la suite CA Lisa, développée par ITKO (société rachetée en juin 2011). Cloud 360 permettrait, selon CA, de créer certains services cloud en trois mois.

Une place de marché sur Cloud Commons

Les annonces de CA World 2011 concernent par ailleurs l'écosystème Cloud Commons. Cette communauté de 3 000 membres, créée pour favoriser partage et collaboration, accueille tant les entreprises que les fournisseurs de services, les développeurs et les éditeurs de logiciels (ISV). Elle s'enrichit désormais d'une « place de marché » où il est possible d'acheter, de vendre ou de comparer des solutions cloud. « Nous y avons déjà plus de 25 services cloud et appliances disponibles, a indiqué Andi Mann, en assurant que le nombre de références allaient s'étendre rapidement. On peut aussi y acheter des produits CA tels que ARCserve, Service Desk Manager ou Oblicore Guarantee, configurés sous la forme d'appliances destinées à être exploitées dans des clouds mis en oeuvre avec AppLogic.

Pour les développeurs et les éditeurs indépendants, membres de la communauté, qui veulent collaborer autour de projets de logiciels pour le cloud, CA annonce aussi le Studio Cloud Commons Developer. Il permet de concevoir des solutions prêtes à tourner, sans coût, en cloud privé ou public en s'appuyant sur la plateforme AppLogic.

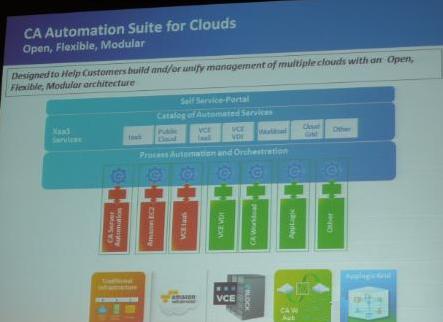

Déjà annoncé en juin dernier, CA Automation Suite for Clouds permet de faire évoluer les datacenters existants en déployant des services en cloud privé. La suite fournit des workflows pré-conçus pour mettre à disposition des infrastructures physiques et virtuelles, ainsi que des services applicatifs. Un système de tarification s'appuie sur un moteur de facturation et de reporting financier qui associe l'utilisation des services à des centres de coût, ou bien à des clients ou des utilisateurs.

CA Automation Suite for Clouds

Gestion des accès et des identités

Enfin, CA Technologies a ajouté deux services à ses solutions IAM as-a-service, destinées à gérer les identités et les accès dans le cloud. CA IdendityMinder as-a-service permet aux utilisateurs de gérer eux-mêmes certains éléments : ils peuvent réinitialiser les mots de passe, demander d'accéder à certaines ressources et gérer leur profil. Le logiciel peut donner autoriser les utilisateurs à accéder à des services disponible dans le cloud et sur site. L'autre produit, CA FedMinder as-a-service, permet de mettre en place un accès unique (SSO) entre des domaines sécurisés, à la fois dans le cloud et sur site. Il supporte SAML 1.1 et 2.0 et facilite la fédération avec des sites web partenaires. L'administrateur peut par ailleurs déterminer quelles sont les informations qu'il peut partager avec les partenaires et sous quelles conditions. La suite IAM comprend déjà deux autres logiciels que CA vient de renommer : CA AuthMinder as-a-service (anciennement CA Arcot A-OK for WebFort) et CA RiskMinder as-a-service (ex CA Arcot A-OK for RiskFort).

TélécomSudParis et l'Anssi forment à la cybersécurité

Afin de pouvoir faire face à la multiplication des attaques contre les systèmes d'information de l'État et des entreprises, le gouvernement a décidé de développer la formation en sécurité des systèmes d'information. Dans ce but, l'Agence nationale de la sécurité des systèmes d'information (Anssi) et l'école d'ingénieurs Télécom SudParis, ont établi un partenariat afin que les élèves de cette dernière puissent accéder au titre d'expert en sécurité des systèmes d'information (Essi).

L'établissement propose depuis plus de dix ans une option en sécurité des systèmes et des réseaux dès la troisième année. Son programme, conçu en concertation avec l'Anssi, couvre les aspects méthodologiques et techniques liés à la cryptographie et à la sécurité informatique. La formation est construite sur la base d'un référentiel de compétences métiers validé par la Commission nationale des certifications professionnelles.

Les formateurs de l'Anssi participeront à l'enseignement aux côtés des intervenants des entreprises partenaires et des enseignants-chercheurs de Télécom SudParis.

(...)

Reconnaissance faciale : l'Allemagne s'apprête à poursuivre Facebook

Contestant la fonctionnalité de reconnaissance faciale utilisée pour le marquage des photos sur le réseau social, l'autorité allemande chargée de la protection des données - Hamburgischen Beauftragten für Datenschutz und Informationsfreiheit (HmbBfDI), basée à Hambourg, a entamé des procédures préliminaires en vue d'intenter une action en justice contre Facebook. L'autorité a décidé de mettre fin aux négociations engagées avec le géant des réseaux sociaux, estimant qu'elles étaient inutiles, « dans la mesure où Facebook refuse d'accorder aux utilisateurs un consentement rétroactif. » En Allemagne, les lois sur la protection des données obligent les entreprises à informer clairement les utilisateurs sur la manière dont leurs informations personnelles sont utilisées. L'autorité de Hambourg fait valoir que cela n'a pas été le pas le cas quand Facebook a commencé à utiliser la technologie de reconnaissance faciale pour marquer les photos et suggérer d'autres amis.

En guise de compromis, Facebook a proposé d'ajouter une case à cocher par laquelle les utilisateurs peuvent accepter les termes, les conditions et la manière dont sont utilisées ces données. Mais l'autorité de Hambourg estime que cette solution ne suffit pas à légitimer la collecte et l'usage des données biométriques. Par ailleurs, cette case ne serait disponible que pour les nouveaux utilisateurs, ce qui signifie que ceux qui ont déjà opté pour le service ne pourront pas donner leur consentement a posteriori. Pour Johannes Caspar, Commissaire de Hambourg chargé de la protection des données et de la liberté de l'information, « ces mois de pourparlers avec Facebook ont débouché sur des résultats décevants. » Quant à Maik Möller, le porte-parole du Hamburgischen Beauftragten für Datenschutz und Informationsfreiheit, il a indiqué que l'autorité avait été mandatée par les autres représentations allemandes pour prendre toute action nécessaire, et une procédure judiciaire va être engagée auprès du Tribunal Administratif de Hamburg. « Facebook s'expose à une amende pouvant aller jusqu'à 300 000 euros et à une ordonnance d'interdiction, » a-t-il précisé.

Facebook n'a pas convaincu

L'entreprise de Mark Zuckerberg n'est pas d'accord avec l'autorité allemande. Elle estime que l'action judiciaire est inutile, parce que sa fonctionnalité est conforme aux lois de l'Union Européenne sur la protection des données. « Nous avons donné une explication claire et une information complète à nos utilisateurs en matière de suggestions d'identification sur les photos et nous fournissons à ceux qui veulent désactiver cette fonction des outils très simples pour le faire. Nous avons suggéré plusieurs options pour rendre les utilisateurs encore plus attentifs à notre politique sur la vie privée et nous sommes déçus que l'Autorité de Hambourg ne les ait pas acceptés, » a indiqué l'entreprise dans un communiqué.

Reste cependant une question liée à la compétence du tribunal, puisque le siège européen de Facebook est basé en Irlande. Selon le Professeur Joseph Cannataci, expert-consultant pour le Conseil de l'Europe sur les questions de protection des données dans l'espace européen et coordinateur du projet de recherche « Consent » sur le consentement, financé par l'UE, bien que la Constitution allemande protège le droit de la personne et le concept d'autodétermination informationnelle selon lequel « c'est le pouvoir de l'individu de décider lui-même, sur la base du concept d'autodétermination, quand et dans quelle mesure toute information relevant de sa vie privée peut être communiquée à autrui », les lois fondamentales d'autres pays de l'UE pourraient ne pas aller dans le même sens. Le projet « Consent » se concentre sur les questions de sécurité de la vie privée en relation aux réseaux sociaux en ligne et au contenu généré par l'utilisateur.

Une directive européenne sur la protection des données à revoir

Or « la directive européenne de protection des données de 1995 ne prévoit pas explicitement le droit à l'autodétermination informationnelle, comme la Constitution allemande, » indique le Professeur Cannataci. Par ailleurs, la directive n'est pas transposée dans les législations des États membres de la même manière. Si bien que les différentes autorités européennes de protection des données ne peuvent pas prendre des mesures identiques à celle de l'Autorité allemande contre Facebook. « La Commission européenne ferait bien de lancer et mettre en oeuvre une réforme globale du régime de la protection des données», a déclaré Joseph Cannataci, se référant à l'annonce faite lundi par Viviane Reding, Vice-présidente de la Commission européenne, en charge de la justice, des droits fondamentaux et de la citoyenneté, et par Ilse Aigner, le Ministre fédéral allemand chargé de la protection des consommateurs. Leur proposition de loi pour réformer la directive européenne sur la protection des données sera déposée d'ici la fin janvier 2012.

Aux États-Unis, Facebook doit également faire face à des procédures judiciaires liées à des questions de protection de la vie privée. La Federal Trade Commission (FTC) pourrait accuser le réseau social de pratiques commerciales trompeuses. La FTC a enquêté sur Facebook suite à la publication, en décembre 2009, de détails concernant certains utilisateurs après des changements dans les paramétrages de confidentialité du réseau social. Pour mettre fin à cette procédure, Facebook serait sur le point d'accepter de revoir sa politique de gestion des données personnelles, et de se soumettre à un audit sur la vie privée chaque année.

(...)(14/11/2011 11:44:54)L'opération Ghost Click du FBI met fin au botnet Esthost

6 estoniens ont été arrêtés et une procédure d'extradition est en cours pour qu'ils soient jugés aux Etats-Unis, indique le FBI dans son communiqué de presse sur l'opération Ghost Click. Cette dernière a nécessité deux ans d'investigations et l'aide de sociétés comme Trend Micro pour mettre fin à une cyberfraude qui a généré 14 millions de dollars en prenant le contrôle de 4 millions d'ordinateurs zombies dans 100 pays. Aux Etats-Unis, l'agence fédérale a recensé 500 000 ordinateurs corrompus dont quelques-uns à la NASA.

Les PC et les Mac étaient infectés par le cheval de troie, DNSchanger. Celui-ci permettait de rediriger les utilisateurs vers des sites web où le gang gérait la publicité, via de faux sites liés à Apple par exemple. Ce malware pouvait aussi diffuser de faux anti-virus ou empêcher certaines mises à jour des systèmes d'exploitation.

Trend Micro va un peu plus loin sur son blog et explique que ce botnet utilisait la société Rove Digital, maison mère de plusieurs sociétés impliquées, Esthost, Estdomains, Cernel, UkrTelegroup, etc. Rove Digital n'était pas seulement l'hébergeur du trojan, mais disposait de l'infrastructure de serveurs de commandes et contrôle, ainsi que les moyens de monétiser les redirections. Le botnet a d'ailleurs reçu comme nom Esthost par la firme de solution de sécurité. Elle indique que les serveurs criminels ont été éteints pour les remplacer par des serveurs DNS sains.

| < Les 10 documents précédents | Les 10 documents suivants > |