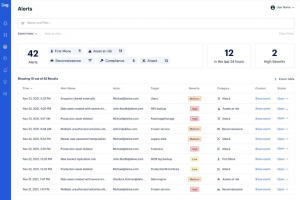

Proofpoint greffe l'IA générative à son portefeuille de lutte contre les menaces

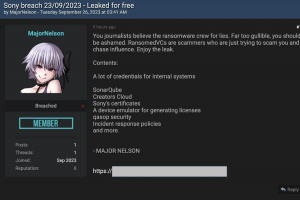

De l'extorsion de données à la compromission d'e-mails d'entreprise en passant par le vol d'identités, les actions des cyberattaquants sont variées tout comme les techniques...