Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 611 à 620.

| < Les 10 documents précédents | Les 10 documents suivants > |

(11/02/2011 16:45:10)

Tester l'appliance de sécurité de Wallix avec 15 utilisateurs

Solution de contrôle d'accès aux équipements et applications informatiques, WAB 2.2 peut être testée dans une version de démonstration proposée sous la forme d'une machine virtuelle VMware ESX4. Cette appliance permet de déclarer cinq équipements et quinze connexions simultanées afin de savoir en temps réel quels sont les utilisateurs externes (prestataires, par exemple) ou internes qui se connectent, à quels équipements et de quelle façon. Pour les responsables sécurité, c'est un moyen de tester les différentes fonctions du produit en situation : gestion des accès et des données d'authentification, création de règles par utilisateurs et enregistrement des actions effectuées sur les équipements cibles, suivant les protocoles RDP (Windows Terminal Server) ou SSH (Secure Shell). L'un des intérêts de la solution WAB est de pouvoir tracer toutes les commandes qui ont été saisies par les utilisateurs, le tout étant conservé sous la forme de fichiers vidéo au format Flash que l'on pourra rejouer ensuite, si un problème doit être identifié.

Définir des plages horaires pour les connexions

Avec la version 2.2 du produit, l'authentification peut se faire avec un certificat X509 V3 qui peut être stocké sur une carte à puce ou un token USB. Par ailleurs, les utilisateurs sont authentifiés à partir de leur crédentiels primaires et c'est l'annuaire (LDAP ou AD) qui accepte ou pas la connexion vers les équipements afin d'éviter que les mots de passe des comptes cibles soient connus des personnes qui se connectent. Parmi les paramétrages proposés, il est possible de définir les plages horaires de la semaine et les heures pendant lesquelles les différents groupes d'utilisateurs sont autorisés à se connecter aux équipements cibles.

La VM WAB de test se télécharge, avec la documentation pour l'installer en environnement VSphere4, sur le site de l'éditeur du produit, Wallix. La configuration VM recommandée requiert un processeur virtuel, 1 Go de mémoire vive et nécessite de réserver un espace de stockage de 8 Go.

Illustration : Définition des règles d'accès sur la WAB 2.2 déterminant sur quels comptes cibles et sous quels protocoles les utilisateurs peuvent se connecter. (...)

Le dernier Patch Tuesday de Windows coupe le cordon virtuel de VMware

Cette information a motivé un post de Chris Wolf, analyste spécialisé dans la virtualisation chez Gartner, et intitulé « La mise à jour de Windows 7 casse la liaison avec le client VMware View.» Celui-ci écrit ainsi que cet événement est « une leçon importante » en matière de déploiements BYOD (Bring Your Own Device), où les utilisateurs se trouvent aux prises avec la mise en route de leur propre matériel.

Les produits de virtualisation comme VMware View hébergent la totalité du bureau d'un utilisateur, avec son système d'exploitation et ses applications, sur un serveur situé dans un datacenter, et l'utilisateur accède à ce poste de travail virtuel à distance à partir d'une application client tournant sur un ordinateur, généralement son propre PC. Même si l'ampleur du problème n'est pas claire, Chris Wolf craint que ce genre de situation présage d'énormes problèmes de gestion à l'avenir. « Pour les entreprises qui planifient des scénarios BYOD, le problème soulevé par la mise à jour de Windows 7 devrait leur faire envisager la possibilité d'une rupture à grande échelle créée par le Patch Tuesday, » écrit-il. « Si nous nous projetons rapidement à quelques années en avant, il est possible qu'une entreprise IT ait à résoudre ce type de problème pour des milliers d'utilisateurs. » VMware, principal rival de Microsoft sur le marché de la virtualisation, a fait savoir que son propre logiciel allait limiter l'impact de Windows progressivement. Mais l'accident de cette semaine montre à quel point VMware s'appuie sur les logiciels Microsoft, dans la mesure où sa principale activité consiste à exécuter des instances virtualisées de serveurs, de bureaux et d'applications Windows.

Un article publié par le support technique de VMware indique que les problèmes de connexion apparaissent quand les utilisateurs ont installé les correctifs publiés par Microsoft lors de son Patch Tuesday mensuel, l'un des événements informatiques parmi les plus surveillés du monde de la sécurité. VMware a fait savoir que les utilisateurs qui avaient déjà installé ces correctifs pouvaient soit mettre le client View à niveau, soit désinstaller les correctifs appliqués par le patch de Microsoft. Quant à ceux qui n'ont pas encore appliqué les correctifs, VMware leur recommande de ne pas le faire tant qu'ils n'ont pas installé la dernière version de VMware View Client. Souvent, les utilisateurs peuvent avoir installé ces correctifs sans intervention de leur part, « puisque Windows Update applique automatiquement les nouveaux correctifs, selon une méthode considérée comme plus adaptée, » écrit l'analyste.

« Certes, les bureaux virtuels présentent de nombreux avantages, notamment en matière de sécurité, de continuité de l'activité et d'efficacité pour le déploiement de nouveaux bureaux et applications. Mais le problème survenu sur le VMware View Client montre que ces scénarios qui permettent de transporter son bureau partout résultent aussi en une certaine perte de contrôle, » fait encore remarquer Chris Wolf. «Le BYOD implique de laisser de côté un certain mode de management, et ces types de problèmes sont inévitables, » ajoute-t-il. « Hormis la planification, les ajustements, et la formation, le déploiement de solutions BYOD pourrait également inclure la distribution de patch par e-mail, élément essentiel, mais souvent négligé. Les entreprises, qui doivent aujourd'hui réparer le lien de connexion entre VMware View Client et le bureau de leurs utilisateurs sous Windows 7, prennent là une dure leçon. »

(...)(11/02/2011 15:10:29)Des extensions Google pour renforcer la sécurité de Java

Google développe un ensemble d'extensions pour Java qui devraient aider à mieux sécuriser les programmes de cette plate-forme contre des attaques dites de « saturation de mémoire tampon » ou « buffer overflow ». Google a même annoncé que le projet sur lequel travaillait ses ingénieurs pour ajouter à Java une nouvelle fonctionnalité du nom de Contracts, ou Design-by-Contract (DBC), désormais qualifié Open Source. Cette implémentation de Google, appelée Contracts For Java, ou Cofoja en abrégé, est elle-même tirée de Modern Jass, un ensemble d'annotations Java développées par Johannes Rieken.

Selon les chercheurs, cette technique principalement destinée à faciliter la programmation, pourrait également fournir aux développeurs une méthode pour se prémunir facilement des attaques de type buffer overflow. Car cette technique d'attaque, parmi les plus anciennes de l'arsenal virtuel à la disposition des pirates, pose toujours problème. Au mois de décembre dernier, Microsoft a répertorié 2,6 millions d'attaques qui pourraient probablement être rattachées à un buffer overflow au niveau de la pile Java Runtime Engine (JRE). Dans son mode de fonctionnement, Contracts exige que chaque fois qu'une requête est envoyée vers un programme en cours d'exécution, toutes les valeurs passées doivent répondre à un ensemble de critères prédéfinis. De même, chaque fois qu'un composant retourne une valeur, elle doit aussi répondre à un ensemble de critères. « DBC doit être compris comme une convention passée entre les composants d'un logiciel, » a expliqué Johannes Rieken, dans une interview.

Des emprunts au langage Eiffel

Les chercheurs ont emprunté l'idée au langage Eiffel, où le concept est connu sous le nom de Design-By-Contract (DBC). Les partisans d'Eiffel revendiquent le fait que le DBC rend ce langage parmi les plus sûrs. Dans le blog annonçant la sortie du DBC, les développeurs de Google ont mis en avant les apports de Contracts, notamment comme moyen de faciliter la programmation Java

Selon eux, cette méthode contribue à identifier des bugs dans un ensemble complexe de code dysfonctionnel. D'après Andreas Leitner, ingénieur chargé du test logiciel chez Google et membre de l'équipe Cofoja, « Contracts peut également contribuer à renforcer la sécurité du code Java. » Celui-ci ajoute que, « en annotant le code avec des « contrats », la probabilité de révéler des bugs dans les premières phases de développement augmente. » Cela pourrait être particulièrement utile « pour trouver des bugs qui ne plantent pas un logiciel, mais le mette tout de même dans de drôles d'états, » explique encore Andréas Leitner. Des états qui pourraient éventuellement « être exploités par des attaquants afin de voler des données ou s'approprier le contrôle d'une machine. »

Une sécurité reposant déjà sur une sandbox

Même sans DBC, Java dispose déjà, en termes de sécurité, d'un certain nombre d'avantages par rapport à plusieurs autres langages, car il s'exécute dans une sandbox et nécessite l'intervention de programmeurs pour définir les variables avant leur utilisation. Toutefois, Design-By-Contract pourrait offrir une sécurité accrue dans le cas d'attaques par saturation de mémoire tampon, lesquels provoquent au minimum le crash d'un programme ou bien rendent sa manipulation possible par l'introduction de valeurs plus grandes que prévues. Un Contrat « peut faire en sorte que l'entrée n'excède pas une certaine longueur, » a déclaré Johannes Rieken. « Il pourrait également s'assurer que les valeurs invariantes ne puissent être modifiées quand elles sont appelées par un programme. » D'après lui, ces contrôles seraient « très appropriés pour des situations généralement mises de côté par un programmeur qui estime que le code n'était pas destiné à être utilisé comme ça. »

Les développeurs de Google à l'origine de Cofoja consacrent 20% de leur temps de travail au projet, conformément à la politique de Google qui autorise ses salariés à poursuivre des projets individuels au sein de l'entreprise.

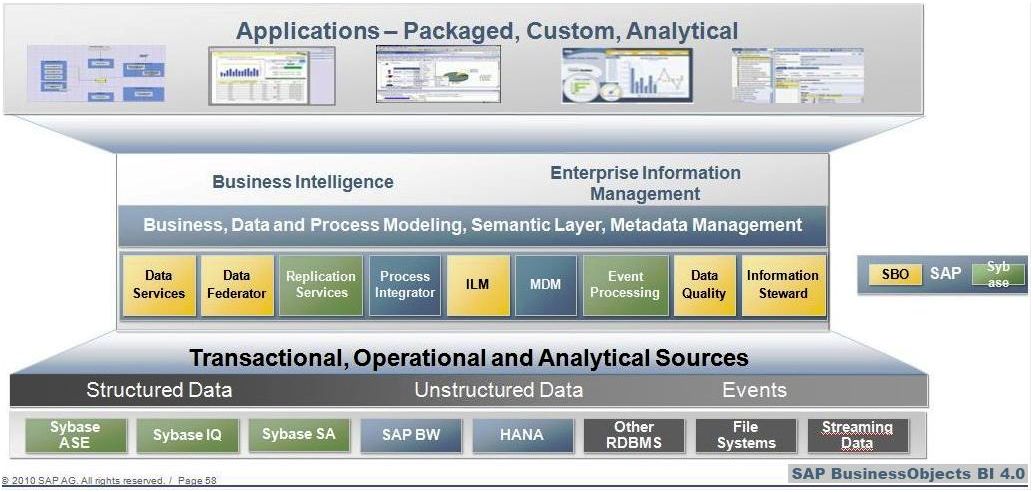

Mise à jour majeure, Business Objects BI 4.0 est en vue

SAP se prépare à lancer très officiellement son offre décisionnelle Business Objects 4.0, le 23 février prochain à New-York, lors d'une présentation retransmise en webconférence. Cette version importante, qui sort trois ans après la précédente, est également la première solution de Business Intelligence ayant été réalisée en collaboration par les équipes de SAP et de l'éditeur français BO depuis le rachat de ce dernier en octobre 2007. L'éditeur allemand en a détaillé les futurs apports depuis l'automne dernier mois, à différentes occasions, sur son TechEd 2010 à Berlin, mais également à Paris, en novembre dernier.

« Cette mise à jour est énorme, confirme Dave Weisbeck, senior vice-président sur les solutions BI et EIM chez SAP. Chaque outil dispose d'améliorations majeures. Il n'y a pas un seul endroit que nous n'avons pas touché. » Toutefois, cette arrivée marque aussi la « mise à la retraite » d'un composant longtemps très apprécié, Desktop Intelligence, également connu sous le nom de Deski (ou DeskI). Une décision qui n'est pas du goût de tous les utilisateurs. Cela dit, Business Objects BI 4.0 dispose de nombreuses améliorations. Les entreprises qui migreront vers cette version bénéficieront d'une meilleure intégration des outils BI de SAP avec sa gamme de produits EIM (Enterprise information management). L'objectif est de réduire le temps et les efforts déployés pour assembler, transformer, modéliser et diffuser des informations aux utilisateurs, indique Dave Weisbeck. Dans BI 4.0, le module Information Steward, par exemple, permettra à ceux qui se focalisent sur certaines catégories d'informations (au hasard, un commercial qui scrute ses données clients) de surveiller et d'évaluer au fur et à mesure la qualité des données en question.

Relié à l'outil de CEP de Sybase

Autre nouveauté, le module Event Insight, tire parti de la technologie CEP (complex event processing) que SAP a récupérée avec le rachat de Sybase l'an dernier. Les logiciels de CEP examine, au fil de l'eau, les flux de données qui transitent par le système d'information d'une entreprise afin d'y repérer des comportements inhabituels ou des corrélations particulières. L'objectif étant de déclencher dans la foulée des alertes ou des actions. Ce sont des outils généralement utilisés pour la détection de fraude ou pour la négociation rapide de titres, mais également dans d'autres domaines, la logistique notamment. Event Insight permettra aux entreprises de construire des modèles CEP et de livrer l'information par le biais d'alertes et de tableaux de bord.

Parmi les autres apports notables de Business Objects BI 4.0 figure la capacité d'effectuer des requêtes sur les données à partir de la même interface, quelle que soit la source et la base interrogée. SAP souligne aussi une meilleure évolutivité du produit, un support 64 bit natif et un accès facilité aux données non structurées.

Illustration 1 : L'utilisateur accède à diverses représentations graphiques des données (source SAP)

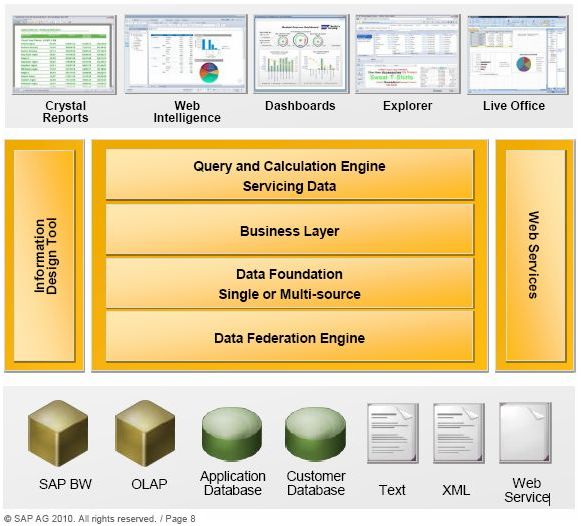

Illustration 2 : Business Objects BI 4.0 (dont on voit ici le détail de ses composants) peut puiser ses données à différentes sources.

[[page]]

Cliquer ici pour agrandir l'image

Pour bénéficier de ces innovations, les entreprises qui utilisent Desktop Intelligence devront donc migrer leurs existant vers l'outil Web Intelligence. Bien sûr, le destin de DeskI a ému les familiers du site (non officiel) Business Objects Board, où l'on trouve un certain nombre de « posts » se plaignant de cet arrêt. On peut même y lire que cet abandon a contribué à la décision d'une entreprise de laisser tomber Business Objects, rapportent nos confrères d'IDG News Service. « C'est avec grand regret que nous avons décidé d'abandonner SAP BO », dit l'un des messages postés la semaine dernière. « J'en suis particulièrement attristé dans la mesure où je faisais partie du comité de sélection de cet outil », relate son auteur en déplorant la perte « du meilleur outil OLAP DeskI, la promotion de l'ancien outil Crystal, toutes les promesses non tenues, les plantages et l'utilisation malaisée. Nous avons décidé de redéfinir notre Business Intelligence en allant vers une autre direction. »

WebI supporte la couche sémantique multidimensionnelle

L'outil Web Intelligence a été livré par Business Objects il y a plus de dix ans et il a toujours été question qu'il supplante un jour Desktop Intelligence dont l'utilisation a diminué, a déclaré pour sa part SAP. Pour lui, Web Intelligence assure désormais la majorité des fonctions de DeskI et dispose d'une profusion de fonctions dans les domaines de la mobilité, de l'interopérabilité avec les autres logiciels clients (Crystal Reports, Explorer, Live Office), ou encore, dans le support de la couche sémantique multidimensionnelle. De fait, sur le Business Objects Board, un autre participant confirme ces éléments : « J'ai utilisé WebI de façon assez intensive pendant les quatre dernières années et, franchement, je n'aimerais pas revenir à DeskI. Certaines fonctions m'ont manqué, mais maintenant, elles sont pour la plupart toutes disponibles dans la dernière version de WebI ». D'ailleurs, les utilisateurs de DeskI ne vont pas être complètement abandonnés puisque le produit va disposer, jusqu'en 2015, du support le plus couramment assuré dans le cadre de Business Objects XI 3.1 et du support Priority One jusqu'en 2017, selon SAP. (...)

Spamina, spécialiste de la sécurité de messagerie, arrive en France

Créée en 2005, la société est spécialisée sur le filtrage de mails en mode cloud (hybride ou privé) et le DLP quel que soit le support utilisé (PC fixes ou portables, smartphones). Les solutions sont vendues par abonnement, au nombre d'utilisateurs. 4 offres vont être proposées aux revendeurs et aux ISP, la première est l'email firewall, la fonctionnalité archivage de mail sera effectif avant la fin du mois de février. Le chiffrement des messages et l'outil de perte de données seront disponibles respectivement en avril et mai prochain. Pour la solution de filtrage l'objectif est selon Jim Tyer, responsable vente à l'international « de réduire fortement le spam, car près de 93% des messages reçus quotidiennement sont du spam ». Spamina propose ses services en mode logiciel, mais offre aussi des appliances physiques si les clients le souhaitent.

Le bureau français de Spamina est dirigé par Sébastien de la Tullaye, un ancien de iPass et Atheos. La société est entièrement en indirect et recrute des revendeurs en France. Un grossiste ITway s'en occupe, c'est déjà le grossiste de Spamina en Espagne. ITway a pour mission de recruter, former et certifier les partenaires avec un programme nommé SAPP (Spamina action partner program). Le partenaire réalise le support 1er niveau.

Spamina se développe à l'international : Italie, Grande-Bretagne, France, Amérique latine. Par ailleurs, deux nodes supplémentaires devraient être installés aux Etats-Unis au cours de l'année 2011. Ses produits sont disponibles en six langues : allemand, anglais, catalan, espagnol, français, portugais-brésilien. Les rapports d'activités et les listes d'e-mails bloqués sont disponibles dans ces six langues.

Adobe corrige 42 vulnérabilités dans Reader X et Flash

Presque toutes les failles corrigées dans le lecteur PDF ont été qualifiées de «critiques» par Adobe, ce qui signifie qu'elles pourraient être exploitées par des attaquants pour introduire des logiciels malveillants sur un système non patché. Cependant, l'éditeur indique que pour plusieurs bugs, il n'est pas certain que l'exécution de code à distance soit possible. 2 failles parmi les 29 seraient vulnérables à des attaques dites «cross-site scripting » (XSS), une tactique banale utilisée par les voleurs d'identité qui ciblent les navigateurs Internet. En particulier, les pirates pourraient exploiter une de ces deux vulnérabilités - dans Windows seulement - pour s'octroyer des privilèges supplémentaires sur un ordinateur.

Beaucoup de bugs dans la version X du Reader

Selon l'avis publié par Adobe, environ la moitié des bugs identifiés dans le Reader X concernent le code d'analyse de fichier pour les polices de caractères, l'image ou la 3D. Tous les bugs, sauf 3, affectent le Reader X, cette version Windows du lecteur lancée en grande pompe par l'éditeur il y a trois mois. Elle comprend la fameuse SandBox, cette technologie qui permet d'isoler l'application de l'ordinateur pour arrêter, ou du moins emprisonner un code d'attaque pour l'empêcher de faire des ravages sur l'ensemble du système d'exploitation. La sandbox intégrée dans le Reader X est basée sur des technologies utilisées par Google et Microsoft : ainsi Google a « sandboxé » son navigateur Chrome, tandis que Microsoft utilise des défenses similaires pour protéger Internet Explorer et Office 2010 dans Windows. Il y a quelques semaines un chercheur avait trouvé une faille dans ce « mode protégé ». Un porte-parole de l'éditeur se veut rassurant « aucun des 26 bugs affectant le Reader X ne concernent la sandbox et ne peuvent donc pas être mis à profit pour contourner la protection. » Le Reader passe en versions 8.2.6, 9.4.2, et 10.0.1 pour Windows et Mac OS X. Les utilisateurs Linux devront quant à eux attendre jusqu'au 28 février, date à laquelle Adobe livrera les correctifs pour le Reader tournant sous ce système d'exploitation.

Flash mais aussi ColdFusion et Shockwave

Le Tuesday Patch publié met également mis à jour le plug-in Flash, corrigeant 13 vulnérabilités, toutes qualifiées de critiques, car susceptibles d'être exploitées pour exécuter du code malveillant. Adobe a précisé que 8 des 13 failles étaient liées à des problèmes de corruption de mémoire, tandis que les autres bugs été liées au chargement de bibliothèque, à un dépassement de nombre entier et à l'analyse de fonte. La mise à jour de sécurité fait passer Flash en version 10.2.152.26. Comme cela a été le cas il y a un an environ, les utilisateurs de Google Chrome ont pu profiter de la nouvelle version de Flash via une mise à jour du navigateur, également publiée mardi. Adobe a également livré des mises à jour de sécurité pour ColdFusion, son serveur d'applications web de classe entreprise, et pour Shockwave, un player assez répandu pour lire des contenus online animés. « On aurait dit qu'Adobe était prête pour ce cycle de patch ! » a déclaré Andrew Storms, directeur des opérations de sécurité chez nCircle Security, dans une interview. « J'ai été surpris par cette coordination. » Selon Adobe, « cette coordination est sans doute exceptionnelle, parce que le Reader et son cousin Acrobat sont patchés régulièrement. » Reste que, comme le dit Wiebke Lips, la porte-parole d'Adobe, « chaque fois que possible, l'éditeur tente de prévoir, en même temps que le Tuesday Patch, la livraison de mises à jour de sécurité pour d'autres produits. » Cette fois, le calendrier a inclus Flash Player, ColdFusion et le player Shockwave.

Du tout ou rien

Cependant, si Andrew Storm se félicité de la mise à jour simultanée de plusieurs produits d'Adobe, il souligne que l'éditeur continue à livrer des mises à jour de sécurité « tout-ou-rien, » contrairement à Microsoft qui répartit ses correctifs en plusieurs avis séparés, laissant le choix aux utilisateurs de les déployer ou non, selon leur configuration. « C'est du genre à prendre ou à laisser, ça manque de nuances, » estime Andrew Storm. « Pratiquement tout est du code à distance et nous n'avons aucune possibilité d'en avoir un aperçu pour faire un choix, si cela s'avérait nécessaire, pour une raison ou une autre. » À cet égard, les mises à jour de sécurité d'Adobe ressemblent plus à celles d'Apple qu'à celles de Microsoft. « La seule différence, c'est que, avec Adobe, nous savons à quel moment le déjeuner sera servi, » a déclaré le directeur des opérations, évoquant la planification des mises à jour faite par Adobe, contrairement à Apple.

Adobe Reader et Flash pour Windows et Mac OS X peuvent être téléchargés via les liens inclus dans les avis publiés mardi. Mais, comme toujours, les utilisateurs peuvent récupérer les nouvelles versions via les mécanismes de mise à jour intégrés.

Un malware naît toute les 15 secondes sur la Toile

Un logiciel malveillant, ou malware, apparaît sur Internet toutes les quinze secondes, selon l'étude Malware Report de G Data Software, éditeur de solutions de sécurité. Le rapport a dénombré plus de 2 millions de codes nuisibles sur la Toile en 2010, un chiffre en progression de 32% comparé à l'année précédente.

Les créateurs de malware jetteraient de plus en plus leur dévolu sur les failles de la plateforme Java. Le nombre de codes malveillants destinés à ou créés dans ce langage informatique, très commun sur Internet, a été multiplié par 16 entre fin 2009 et fin 2010. G Data Software offre toutefois un peu d'espoir aux internautes. D'après Ralf Benzmüller, son directeur, la croissance du nombre de logiciels malveillants devrait ralentir en 2011.

La société prévoit pour l'année une hausse de l'hacktivisme mis en pratique et sous les feux de l'actualité via le soutien à Wikileaks en début d'année. Les pratiques de cyberespionnage et cybersabotage pourraient s'étendre aussi, notamment dans les réseaux sociaux.

TippingPoint inaugure sa politique de diffusion et révèle 22 failles non patchées

En août dernier, HP TippingPoint, le plus grand programme mondial de collecte d'erreurs, avait annoncé qu'il respecterait un délai de six mois avant de rendre public les vulnérabilités achetées à des chercheurs indépendants via la Zero Day Initiative (ZDI) y compris si elles n'étaient pas corrigées dans ce délai. Auparavant, la politique de ZDI consistait à garder indéfiniment le silence sur une vulnérabilité après l'avoir signalé à un éditeur, et à livrer son propre avis uniquement après qu'un patch ait été publié. Comme promis, TippingPoint vient donc de publier son premier avis concernant environ deux douzaines de vulnérabilités non patchées, dont certaines avaient été signalées aux développeurs il y a plus de deux ans et demi. 9 des 22 failles concernent un logiciel d'IBM, 5 concernent des programmes de Microsoft, 4 se trouvent dans un programme d'Hewlett-Packard et les quatre dernières concernent respectivement des produits de CA, EMC, Novell et SCO.

Obliger les vendeurs à ne pas ignorer les vulnérabilités

Les 5 vulnérabilités de Microsoft révélées par TippingPoint se trouvent dans les applications Office, et précisément 4 dans Excel, et la 5ème dans PowerPoint. Microsoft a déclaré qu'elle avait l'intention de corriger les 5 failles dans le cadre de sa mise à jour de sécurité mensuelle Patch Tuesday, mais s'est ravisée à la dernière minute. « Microsoft connaissait les 5 vulnérabilités divulguées par ZDI et devait y remédier dans le cadre normal de son cycle de diffusion dont l'échéance arrivait en février, » a déclaré Jerry Bryant, responsable au sein du Microsoft Security Response Center (MSRC). « Cependant, au cours du processus, nous avons découvert des problèmes susceptibles d'empêcher le déploiement de la mise à jour par nos clients et nous avons choisi de retirer ce correctif du dernier bulletin pour un développement supplémentaire. » TippingPoint dit avoir alerté il y a plus de sept mois un développeur de Redmond sur 4 des 5 vulnérabilités encore non corrigées. « Le couperet de la date limite oblige les éditeurs à ne pas ignorer les vulnérabilités, » a déclaré Dan Holden, directeur du DVLabs de TippingPoint. « C'est comme pour la conformité en matière de sécurité. Cela oblige les fournisseurs à respecter une échéance et de se mettre en conformité. Et nous ne voulons pas que les bugs restent sans solutions pendant des années. »

Google avait déjà proposé un délai de deux mois

La décision de TippingPoint d'imposer une date limite est venue après des mesures similaires prises par d'autres l'été dernier. Ainsi, en Juillet 2010, Google avait relancé le débat à propos des bogues en proposant, entre autres choses, que les chercheurs s'imposent un délai de 60 jours maximum. Google faisait alors valoir que les chercheurs seraient libres de rendre publiques leurs conclusions dans le cas où un patch n'aurait pas été fourni dans ce délai de deux mois. Quelques jours plus tard, Microsoft répondait en disant qu'elle voulait changer le terme de « divulgation responsable » en « divulgation coordonnée des vulnérabilités » pour mieux refléter sa politique et retirer du débat le mot « responsable », trop connoté selon elle. Pourtant, lorsque TippingPoint avait fait part de son intention de changer les règles, Microsoft n'y avait pas prêté tellement d'attention.

[[page]]

Selon l'éditeur, les bogues ne devaient être révélés « que dans le cas d'attaques actives... et juste avant qu'un correctif soit prêt à livrer, » comme l'avait déclaré à l'époque Dave Forstrom, directeur du Microsoft Trustworthy Computing Group. « Et même dans ce cas, cette divulgation doit être coordonnée aussi étroitement que possible. » Aujourd'hui, Jerry Bryant a indiqué que « Microsoft se félicitait que ZDI ait choisi de révéler un minimum d'informations sur chaque vulnérabilité, diminuant la probabilité que des attaquants puissent mettre à profit ces éléments contre les utilisateurs. »

Des avis a minima et des solutions de contournement

Les avis publiés par TippingPoint ne précisent pas en effet comment un bug non corrigé peut être déclenché, mais ils fournissent des informations générales sur l'endroit où se trouve le bug, et dans de nombreux cas, donnent des solutions de contournement pour aider les utilisateurs à se protéger jusqu'à ce qu'un correctif soit publié. « Nous ne publions qu'une description générale de la vulnérabilité, et n'indiquons pas précisément où elle se trouve », a déclaré Aaron Portnoy, directeur de l'équipe de recherche en sécurité chez TippingPoint. « Nous livrons les mesures d'atténuation, certaines fournies par les vendeurs, d'autres par des chercheurs indépendants qui signalent les failles et d'autres encore apportées par notre propre équipe. Notre but est de fournir des solutions de contournement qui fonctionnent, peu importe d'où elles proviennent » a ajouté Aaron Portnoy. Parmi les 5 avis publiés par TippingPoint sur les failles trouvées dans les logiciels de Microsoft, tous contiennent des recommandations destinées à aider les utilisateurs à protéger leurs ordinateurs en attendant la livraison d'un correctif. Selon le responsable de TippingPoint, ce changement dans la politique de divulgation est un succès. « La réponse a été extrêmement positive, » a t-il affirmé, ajoutant que près de 90% des bugs signalés au programme depuis août dernier avait été corrigés dans le délai imposé de six mois. Selon lui, même Microsoft a « globalement bien accepté » le principe. « L'équipe qui travaille sur la sécurité des produits chez Microsoft a bien compris les motifs, et s'est dite très favorable, même si dans son ensemble l'entreprise n'apprécie plutôt guère, » a déclaré Aaron Portnoy, ajoutant que TippingPoint n'avait pas constaté de refus de la part des éditeurs à propos de ces délais.

Des dérogations, dans des cas précis

TippingPoint reconnait cependant avoir accepté d'allonger les délais pour certaines vulnérabilités affectant des logiciels de Microsoft, Apple et Sun Microsystems « pour diverses raisons, » selon Aaron Portnoy. La question du changement de propriété intellectuelle a été un facteur parmi d'autres qui a joué dans la décision concernant les bugs trouvés dans certains logiciels de Sun, acquis par Oracle l'année dernière. «Quand une nouvelle entreprise arrive, nous prolongeons le délai de six mois, » a déclaré le responsable de TippingPoint. Microsoft a pu, dans certains cas, bénéficier d'un sursis, notamment quand les bugs doivent être corrigés un peu plus tard dans le cadre des mises à jour de sécurité mensuelles effectuées par l'éditeur.

Oracle sort un correctif en urgence pour réparer une faille Java

Oracle a sorti un correctif d'urgence pour réparer une faille Java qui peut être exploitée à distance sans authentification. Le bug plante le runtime Java lors de la conversion du nombre décimaal "2.2250738585072012e-308" en nombre binaire à virgule flottante, selon l'alerte diffusée par Oracle. Un problème qui a déjà affecté certains serveurs PHP.

L'attaque réussie de cette vulnérabilité peut résulter de la capacité à causer un blocage ou fréquemment un crash reproductible (complétant l'attaque Denial of Service) du runtime, a indiqué l'éditeur. Il a précisé que les applications et les serveurs web Java étaient particulièrement exposés à cette vulnérabilité. Un certain nombre de produits sont touchés par le virus, comme Java SE et Java for Business.

Des produits qui nécessitent davantage de rustines

Une liste complète vers les patchs recommandés de même que des liens ont a été publiés sur le site de l'éditeur. Oracle sort généralement des correctifs de sécurité pour tous les produits concernés chaque trimestre. Pourtant, dans ce cas-ci, l'éditeur a également mis au point des correctifs pour les bugs jugés trop graves qui ne permettent pas d'attendre la prochaine mise à jour. « Par le passé, alors qu'il y avait beaucoup moins de produits au catalogue d'Oracle, l'éditeur avait l'habitude de rectifier 100 failles à la fois sur sa base de données, a indiqué Amichai Shulman, CTO d'Imperva, une société spécialisée dans la sécurité des données dans un billet de blog. Il semble évident qu'un nombre plus important de produits réclame davantage de rustines. Et pourtant, nous voyons arriver des patches plus petits rassemblant moins de correctifs, alors qu'il y a plus de produits. »

(...)

| < Les 10 documents précédents | Les 10 documents suivants > |