Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 521 à 530.

| < Les 10 documents précédents | Les 10 documents suivants > |

(08/04/2011 10:52:27)

Que le cloud soit privé ou public, Oracle a réponse à tout

Si le PDG de Salesforce.com, présent mardi à Paris, a une idée très resserrée du cloud, public et multitenant, Oracle revendique de son côté une vision très large de la question. Hasard ou pas des calendriers, deux jours après son compatriote californien Marc Benioff, la société de Larry Ellison avait programmé son propre événement, à deux pas du Cnit de la Défense. Rick Schultz (en photo), vice président marketing technologie produit, y a donné la version du cloud selon Oracle. L'éditeur de Redwood reprend simplement la définition générique de l'agence américaine NIST (National Institute of Standards and Technology), soit « un modèle pour accéder à la demande à un pool de ressources informatiques configurables qui peut être rapidement mis à disposition, avec un minimum d'intervention de la part des fournisseurs qui le mettent en oeuvre ». Ce qui laisse à Oracle un terrain de jeu suffisamment étendu pour couvrir, avec ses matériels, middleware et applications, les trois modèles de services (SaaS, PaaS et IaaS) et les quatre modèles de déploiement (cloud public, privé, communautaire et hybride).

Les clouds privés prennent la corde

Rick Schultz a repris ce matin le b.a.-ba du glossaire cloud et des mérites respectifs des modèles privé et public. « Les entreprises vont adopter un mix de modèles, suivant ce qui s'adapte le mieux aux applications qu'elles utilisent déjà ». Fin 2010, une étude conduite par l'IOUG (Independent Oracle Users Group) auprès de 267 responsables IT a montré que 29% avaient déjà déployé un cloud interne (pour la plupart sur un périmètre limité) et que 37% donnaient déjà accès à certains processus à partir d'un cloud privé. Quant aux réticences autour du cloud public, elles portent avant tout sur la sécurité (à 43%), avant le coût (25%) et la qualité de service (25%). « Les clouds privés suscitent de plus en plus d'intérêt, pointe Rick Schultz. Le PaaS privé, notamment, maximise la flexibilité et le contrôle en réduisant les interventions manuelles. »

Si Oracle a une vision très large du cloud, sa stratégie est en revanche très ciblée, affirme-t-il. En version privée, il dispose de tous les ingrédients pour installer des applications sur une plateforme partagée, offrir base de données et middleware en PaaS et jusqu'au matériel et systèmes pour bâtir PaaS ou IaaS (cf ses offres Exadata et Exalogic*, cette dernière associant clustering et virtualisation), ainsi que les outils d'administration du cloud (solution Enteprise Manager). En version publique, il propose son offre applicative (les composants ERP de Fusion Applications par exemple peuvent être déployés sur un cloud public) ou l'accès à ses bases de données ou à son middleware sur un cloud tel que celui d'Amazon. Il y a deux mois, ce dernier a indiqué qu'il allait également supporter Oracle VM, la technologie de virtualisation de serveurs de l'éditeur qui repose sur Xen. « Nous poursuivons nos investissements dans nos différents produits de virtualisation », a précisé Rick Schultz par la suite, lors d'une session de questions/réponses, en insistant sur l'effort réalisé par le groupe en R&D (4 milliards de dollars prévus sur 2011 - contre 3,25 Md$ en 2010, soit 12% du chiffre d'affaires de l'exercice). « Nous continuons d'investir sur les technologies rachetées », rappelle le VP marketing technologie product.

250 applications sur une infrastructure partagée

Rick Schultz illustre son propos par quelques cas d'écoles. Le Crédit Suisse, notamment, a déployé trois clouds privés internes, PaaS et IaaS. Succédant au VP marketing d'Oracle, Massimo Pezzini, de Gartner, zoome sur le cas. La banque dispose notamment d'une plateforme pour des applications Java (rassemblant WebLogic Portal, WebLogic Server, JMS, Application Integration Components, RAC [Real Application Cluster], des outils de sécurité et de gestion de système et le framework applicatif). Le modèle de déploiement est double : partagé pour certaines applications ou consacré à une application. Bilan : le Crédit Suisse exploite 250 applications sur une infrastructure Solaris partagée (reposant sur 180 serveurs) et 20 applications déployées sur des serveurs strictement dédiés, pour la banque sur Internet et les systèmes de paiement.

(*) Pour Rick Schultz, les premiers clients d'Exalogic, offre toute récente lancée sur OpenWorld 2010, seront très probablement les utilisateurs des solutions middleware WebLogic.

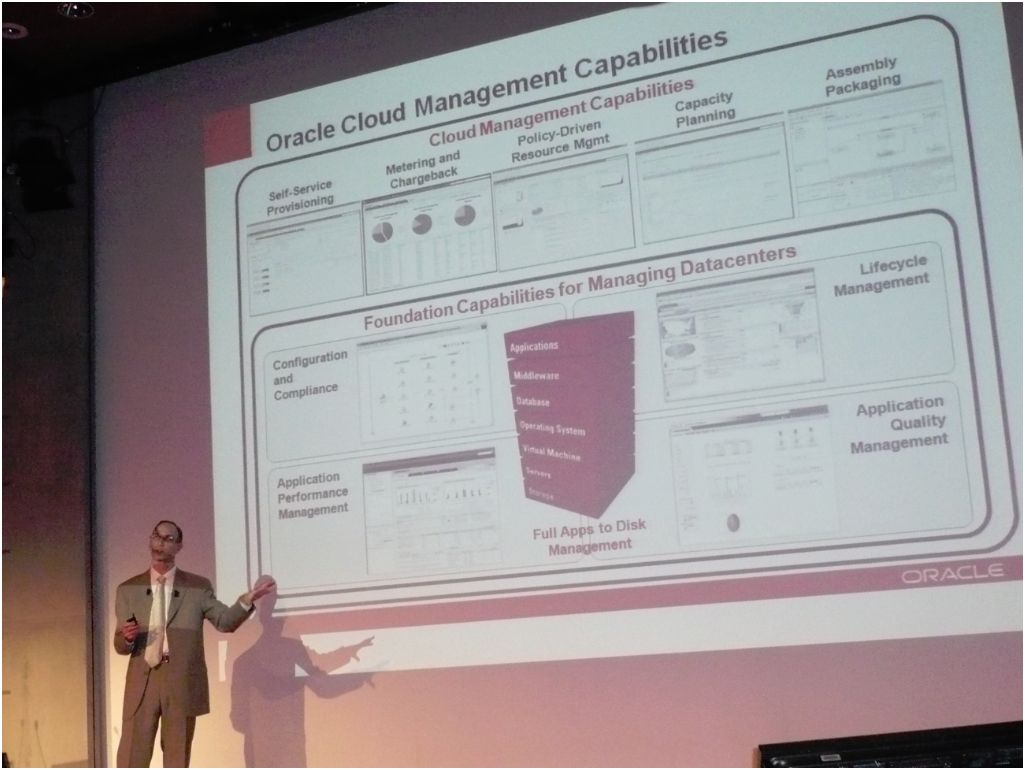

Illustration : Rick Schultz, vice président marketing technologie produit (crédit : M.G.)

Rick Schultz, VP marketing technologie produit d'Oracle, expose les capacités d'administration du cloud proposées par l'éditeur (crédit : M.G.) (...)

Anonymous attaque les sites de Sony PlaysStation

Après PayPal, Amazon EC2, Visa et Bank Of Amercia, Anonymous a cette fois décidé de s'attaquer à Sony et à son site playstation.com. Le groupe d'activistes en ligne promet de publier des détails personnels sur les dirigeants de Sony et de déclencher une vague de botnets contre les sites du constructeur. Comme promis par le collectif, plusieurs sites officiels PlayStation étaient inaccessibles à 11H 30 du matin sur la côte Est, et ce bien que Sony ait engagé la société Prolexic pour qu'elle atténue l'impact des attaques par déni de services. Une demi-heure plus tard, le site était de nouveau en service, mais il était très lent.

Dans une discussion relayée sur Playstationlifestyle.net avec le blogueur Sébastien Moss, un membre d'Anonymous identifié comme Takai a déclaré hier que le groupe était au courant des actions de Prolexic et qu'il se contenterait d'utiliser des outils Low Orbit Ion Cannon (LOIC). « Nous avons les moyens de faire avec Prolexic », a prévenu Takai. « La dernière chose que nous souhaitions, c'est que Sony pense nous avons été découragés de quelques façons que ce soit. Je dirai cependant que si Sony pense que LOIC est le seul tour dans notre chapeau, il risque de se réveiller en enfer.»

Deux acheteurs de PS3 poursuivis

Dans un chat posté par PlayStation Universe (www.psu.com), quelqu'un qui se prétend affilié avec Anonymous indique qu'il a aligné des botnets pour aider les bénévoles qui ont l'habitude de mener les attaques d'Anonymous Nous avons plusieurs botnets impliqués dans cette attaque, a indiqué l'un des auteurs du chat. Si ces hackers ont réagi, c'est parce que Sony a poursuivi deux propriétaires de la console PlayStation 3. Ces derniers avaient élaboré et publié un code qui permettait à des logiciels tiers, comme le système d'exploitation Linux, de fonctionner sur la console. Or, le constructeur estime que les accords de licence qui accompagnent l'achat d'une PS3 ont été violés.

Reste qu'Anonymous considère cela comme une censure liée à la façon dont Sony conçoit ses produits. « Ces pratiques de corruption sont révélatrices d'une philosophie d'entreprise qui prive les consommateurs du droit d'utiliser les produits qu'ils ont payé, à juste titre, quelque soit la manière dont ils l'utilisent », estime le collectif dans un billet posté sur le site web Anonnews.org annonçant leur opération OpSony, en référence à leur précédente action baptisée Payback.

Les utilisateurs de la console PS3 ont posté des commentaires en disant qu'ils estimaient qu'ils ne devraient pas subir des dysfonctionnements du site web parce qu'ils n'avaient fait rien de répréhensible. « Ces attaques pénalisent d'abord les consommateurs ensuite les développeurs et enfin le constructeur », déplore celui qui s'est identifié comme Morgus sur le site playstationlifestyle.net. « À chacun ses priorités ».

(...)(06/04/2011 17:38:58)Windows 7 vulnérable avec IE9

L'attaque utilise une vulnérabilité non corrigée (Zero Day) dans Internet Explorer 9 et contourne toutes les mesures de sécurité supplémentaires de Windows 7. La dernière version du système d'exploitation de Microsoft, entièrement mis à jour avec le Service Pack 1 (SP1), est donc de nouveau vulnérable. La faille de sécurité a été rapportée par la société française de sécurité Vupen, qui avait déjà découvert une faille dans IE8 en décembre de l'année dernière.

La société classe cette attaque sur IE9 comme fiable, ce qui signifie que c'est un moyen efficace pour les pirates d'exécuter des codes malveillants de leur choix sur les PC fonctionnant sous Windows 7. Cette vulnérabilité permet aux cybers attaquant de passer à travers les couches de sécurité supplémentaires pour Windows, telles que ASLR, la DEP et la sandbox (mode protégé) dans IE9.

« L'attaque utilise deux failles distinctes. La première permet l'exécution de code arbitraire dans le bac à sable IE9. Le second permet le contournement de la sandbox pour réaliser l'exécution de code complet » précise le PDG de Vupen, Chaouki Bekra. Le risque de cette attaque à ce jour est limité: le code d'exploitation n'a pas été repéré dans la nature. Les vulnérabilités ont été découvertes par des chercheurs de Vupen. Chaouki Bekra a souligné que les vulnérabilités n'ont pas été divulguées au public. « L'accès à notre code et à l'analyse en profondeur de la vulnérabilité est réservé à nos clients gouvernementaux qui utilisent ces information pour protéger leurs infrastructures critiques » souligne le dirigeant.

Fonctionne avec des anciennes versions d'IE

Certes IE9 n'est pas encore beaucoup utilisé par les gouvernements ou les entreprises. Cependant, la vulnérabilité ne se limite pas à la dernière version du navigateur de Microsoft. La faille de sécurité est également présente les anciennes versions d'IE, pour lequel Vupen n'a pas réalisé de travaux d'exploitation. « La faille affecte Internet Explorer 9, 8, 7 et 6, et résulte d'une erreur use-after-free dans la bibliothèque « mshtml.dll » qui déclenche une combinaison spécifique de code HTML et JavaScript. » La société de sécurité conseille à tous les utilisateurs d'Internet Explorer de désactiver JavaScript ou utiliser un autre navigateur web qui n'est pas affecté par cette vulnérabilité.

Le code d'exploitation trouvé par Vupen n'est efficace que sur IE9, qui peut fonctionner sur Windows 7 et son prédécesseur de Vista. IE9 a récemment été publié, mais n'est pas encore distribué via Windows Update. Microsoft va commencer ce déploiement dans les prochaines semaines. La date précise pour l'ensemble de la distribution et l'installation de la dernière version du navigateur Windows n'a pas été divulguée.

(...)

Google, Facebook et d'autres sociétés saisissent le Conseil d'Etat sur la conservation des données

Assez fréquemment accusés de prendre quelques libertés avec les données personnelles, voire même parfois sanctionnés par une amende, les acteurs de l'Internet (20 sociétés au total dont Facebook, Google, Priceminister, Ebay, etc.) réunis autour de l'Association des services Internet Communautaire (ASIC) ont saisi la plus haute juridiction administrative pour contester un décret sur la conservation des données personnelles.

Cet acte réglementaire a été publié au Journal Officiel au mois de mars dernier et oblige les sites d'e-commerce, plateformes de vidéos/musique en ligne, réseaux sociaux ou gestionnaires de boîtes e-mail à conserver pendant un an les noms et prénoms, les adresses postales associées, les pseudonymes utilisés, les adresses de courrier électronique ou de compte associés, les numéros de téléphone de leurs clients, et surtout le mot de passe ainsi que les données permettant de le vérifier ou de le modifier. L'ensemble des données sont susceptibles d'être demandées dans le cadre d'une enquête par les autorités compétentes, police, gendarmerie, protection des personnes (anciennement la répression des fraudes), mais également l'URSSAF et les impôts.

Des considérations financières et techniques

Pour les acteurs de l'Internet, cette durée de 12 mois est jugée trop longue et nécessitant des investissements coûteux sans qu'aucune compensation ne leur soit accordée. La contestation porte aussi, selon Benoît Tabaka, secrétaire général de l'ASIC, sur l'absence de notification de ce décret auprès de la Commission européenne. Enfin, et non des moindres, le décret prévoit que les compteurs reviennent à zero à chaque fois qu'un élément cité précédemment est modifié. Benoît Tabaka prend ainsi comme la durée de conservation des données d'un compte Facebook. Le Conseil d'Etat a entre 9 et 12 mois pour se prononcer sur l'annulation du décret.

Crédit Photo: D.R

Symantec pointe les smartphones et les réseaux sociaux comme prochaines victimes d'attaques

Symantec a présenté la 16ème édition de son rapport ISTR (Internet Security Threat Report). Ce dernier recense 286 millions d'attaques sur l'année 2010. Parmi celles-ci, les menaces Stuxnet et Hydraq constituent sans aucun doute l'avènement d'une ère d'attaques ciblées. Le début de l'année 2011 en témoigne avec les affaires contre le ministère de l'Economie et des Finances ou la Commission européenne. L'éditeur constate que l'utilisation de failles de type « zero days » augmente et se perfectionne.

Cette complexité se retrouve à disposition des pirates ou des apprentis pirates, via des toolkits d'attaques. Ces boîtes à outil utilisent en général les vulnérabilités des navigateurs et en particulier du langage de programmation Java (très prisé par les hackers). La mise à disposition de ces kits d'attaques est d'ailleurs relativement facile. Dans le laboratoire de sécurité de Symantec, basé à Dublin, une démonstration nous a été faite sur le kit Zeus, qui a la particularité de récupérer les données bancaires d'une personne. Un kit baptisé Unique est disponible sur Internet et sa mise en oeuvre est relativement facile.

Les mobiles et les réseaux sociaux en forte progression

Kevin Hogan, Senior Manager Security Response EMEA chez Symantec explique « l'année 2010 a été marquée par une montée en puissance des attaques contre les téléphones portables et en particulier les smartphones, ainsi que sur les réseaux sociaux ». L'éditeur constate ainsi une hausse de 43% des failles des plates-formes mobiles. Concernant les terminaux, des chercheurs nous ont fait la démonstration de Gemini, premier cheval de troie connu sous Android. Le programme malveillant est intégré à une application (le plus souvent un jeu) qui une fois lancé s'exécute directement sur le mobile. Celui-ci permet de prendre le contrôle du téléphone à distance et de faire certaines actions, comme envoyer des SMS ou appeler un numéro surtaxé par exemple.

Illustration: un terminal android infecté par Gemini

Les réseaux sociaux comme Facebook ou Twitter commencent aussi à être touchés par le piratage. Les attaques se concentrent autour de deux axes : le premier est l'utilisation d'URL court de type http://bit.ly/.e2reeC (il s'agit d'un exemple). L'objectif de cette technique obtenir par ces liens des informations sur la personne ou le pousser à télécharger un logiciel malveillant. Autres menaces, les fils d'actualité des sites qui ont la particularité d'avoir une distribution massive à l'ensemble des contacts. Les pirates usurpent l'identité d'un profil et diffusent ensuite un lien (en général une URL raccourcie) vers un site malveillant.

Une protection à plusieurs niveaux

L'objet d'une telle étude est bien évidemment de prendre le pouls de l'environnement sécurité pendant une année donnée, mais c'est aussi l'occasion de délivrer des recommandations. Pour Kevin Hogan « les anti-virus, anti-malwares ne suffisent plus, il faut détecter les programmes malveillants en prenant en compte leurs spécificités et leurs configurations. C'est ce que nous allons proposer avec notre technologie dénommée réputation ». Il s'agit de créer une base de données des programmes ou de logiciels, les fichiers seront alors analysés dans un cloud de Symantec qui attribuera un qualificatif, bon, neutre ou mauvais sur ces fichiers. Cette technologie devrait être intégrée prochainement dans la gamme professionnelle de l'éditeur. Pour autant, les spécialistes de la société pousse aussi les entreprises à mettre à jour et à renforcer leur politique de sécurité (correctifs, migration, etc.). Des évènements comme Wikileaks ont déjà fait prendre conscience aux entreprises de protéger les données sensibles conclut Kevin Hogan.

Illustration: Siège de Symantec à Dublin

Crédit Photo: Symantec

(...)(05/04/2011 12:17:05)Le rachat de NetWitness vient renforcer la division RSA d'EMC

Depuis plusieurs semaines les initiés du marché de la sécurité entretenaient le buzz autour du bien-fondé d'un rachat de NetWitness par EMC pour renforcer RSA. Robert Breza, directeur général de la banque d'investissement RBC Capital markets, avait récemment fait remarquer avec une certaine ironie que si RSA avait pu utiliser le système de surveillance NetWitness, la division sécurité d'EMC aurait évité la douloureuse intrusion dans son système d'information et le vol d'informations sensibles sur son produit SecurID. RSA n'a pas fourni de détails sur ce qui a été exactement dérobé lors de cette violation de données, mais la division a confirmé l'attaque incitant certains de ses employés à ouvrir une feuille de calcul Excel infectée par un malware exploitant une faille zéro day du Flash Player d'Adobe.

Intégration à venir chez RSA

Si l'acquisition de NetWitness par d'EMC a été officiellement finalisée le 1er avril dernier, la compagnie n'a pas divulgué le montant de la transaction. EMC a juste publié une déclaration indiquant que la société prévoit de combiner le suivi de NetWitness et les technologies d'analyse de l'information et de surveillance des événements de RSA (enVision, RSA Data Loss Suite Prevention et RSA CyberCrime Intelligence Service). Yoran Amit, directeur général de NetWitness, a simplement déclaré : « Rejoindre RSA est une action stratégique, qui fournit d'importants avantages pour les clients, les partenaires et les employés de NetWitness. »

Le piratage de RSA exploitait un bug zero-day dans Flash

Selon RSA, les attaquants ont pu accéder à son réseau en utilisant des feuilles de calcul Excel piégées, envoyées en pièce jointe par mail, à deux groupes de salariés. L'un d'eux a succombé à la tentation d'ouvrir les pièces jointes habilement intitulées «Plan de recrutement 2011.xls. » Or celles-ci contenaient un fichier Flash exploitant un bug « zero-day » inconnu d'Adobe, et donc non corrigé, qui a permis aux pirates de prendre le contrôle de son ordinateur. À partir de là, ils ont installé une variante de l'outil d'administration à distance Poison Ivy (RAT).

Avec le RAT, les pirates ont ensuite récupéré des informations d'identification utilisateurs pour accéder à d'autres machines au sein du réseau RSA. Ils y ont recherché et copié des informations sensibles, et ont ensuite transféré ces données vers des serveurs externes dont ils avaient le contrôle. Bien que RSA n'a donné aucun détail sur la nature des données subtilisées, l'entreprise a admis que des informations relatives à ses produits SecurID, qui permettent de créer un système d'authentification à deux niveaux, font parties des éléments volés par les hackers.

Une faille Flash pas encore répertoriée

La description, donnée la semaine dernière, de cette attaque utilisant Flash comme vecteur, permet d'expliquer la réaction d'Adobe et d'autres à propos de la faille. Elle indique aussi que RSA a été piraté au moins plusieurs jours avant que la société en fasse publiquement état. C'est le jeudi 17 mars au soir que RSA a signalé l'attaque et le vol de données. Mais trois jours auparavant, Adobe avait publié un avis de sécurité par lequel elle informait et reconnaissait que des pirates exploitaient un bug non corrigé de son Player Flash et utilisant des documents Excel trafiqués. « Des rapports indiquent que cette vulnérabilité est exploitée de manière sauvage dans des attaques ciblées via un fichier Flash (.swf) inclus dans un document Microsoft Excel (.xls) envoyé en pièce jointe par e-mail, » avait déclaré Adobe le 14 mars dans son communiqué.

À l'époque, l'éditeur de San José n'avait pas mentionné RSA comme étant la cible des attaques en cours. Mais la société avait promis de corriger cette vulnérabilité la semaine suivante. La promesse avait été tenue, puisqu'Adobe avait livré, le lundi 21 mars, en dehors de son calendrier habituel, une mise à jour de son lecteur multimédia. Ce n'est pas la première fois qu'Adobe livre des correctifs d'urgence pour Flash. Ainsi, en 2010, l'éditeur avait publié trois correctifs d'urgence, l'un six jours après seulement, et les deux autres une semaine après la mise en évidence d'une vulnérabilité.

Une vulnérabilité vite exploitée

Avec le recul, la gravité de la vulnérabilité identifiée dans Flash aurait dû paraître évidente. Le 17 mars, Microsoft indiquait aux utilisateurs d'Office de se protéger et avait fourni un outil de configuration spécifique pour mettre en place certaines parades. L'éditeur de Redmond avait formulé ces recommandations plusieurs heures avant qu'un responsable de RSA admette que le réseau de son entreprise avait été compromis. Le salarié de RSA qui a ouvert le fichier d'attaque Excel a du utiliser une version d'Office antérieure à la version 2010. En effet, dans un post publié le 17 mars sur son blog, un manager et ingénieur en sécurité du Microsoft Security Response Center (MSRC) avait déclaré que la version 2010 d'Excel n'était pas vulnérable à l'attaque en cours.

Dans Excel 2010, le DEP (Data Execution Prevention) est actif par défaut. Ce système de protection utilise une technologie anti-faille, qui isole également les fichiers malveillants ouverts avec Office 2010 dans un « bac à sable » nommé « Vue protégée », qui empêche le code d'attaque de s'échapper de l'application. Microsoft avait signalé que « les anciennes versions d'Excel, notamment Office 2003 et Office 2007, n'étaient pas protégées par le DEP ou la « Protected View. » RSA avait pourtant caractérisé l'attaque de « menace persistante avancée » ou APT « Advanced Persistant Threat » - une qualification souvent utilisée pour des attaques lentes, furtives, généralement attribuée à des pirates informatiques chinois - que certains experts en sécurité jugent tout à fait ordinaire. «Deux emails et un Flash Player d'Adobe zero-day, et on appelle ça un APT! » a déclaré sur Twitter Jeremiah Grossman, CTO de WhiteHat Security.

Recap IT : Les rêves d'Amazon, Google et Microsoft, Silicon Valley again, Allo Houston

Il y a des semaines où l'actualité est plus légère, pas d'acquisitions significatives ni retournement stratégique et encore moins de catastrophe naturelle. Cependant à bien y regarder cette semaine est fortement marquée par les rêves de dominance. Le premier à se découvrir a été Amazon qui a lancé aux Etats-Unis son offre de stockage et de lecture de contenus en ligne. Comment ne pas y voir l'envie forte de concurrencer le dominant iTunes d'Apple. Autre acteur, Google qui en annonçant sa fonction +1 de recommandation espère séduire les utilisateurs de Facebook et de son fameux bouton « Like » ou encore savoure le pied de nez à Oracle (en conflit sur des questions de brevets sur Android) en accueillant en son sein, James Gosling, le papa de Java. Facebook de son côté a étoffé et amélioré son service questions à tous concurrençant ainsi des acteurs comme Quora ou Yahoo Answer. Enfin Microsoft constate avec plaisir les analystes lui prédire que son OS mobile passera devant iOs d'Apple d'ici 2015.

Pourtant le rêve peut virer au cauchemar, surtout quand un de vos concurrents vous attaque. Ainsi Microsoft a officiellement déposé une plainte auprès de la Commission européenne contre Google pour pratiques anti-concurrentielles. On peut ajouter à cela la mise sous surveillance de la politique de respect de la vie privée pendant 20 ans dans le cadre de l'affaire Google Buzz. Parfois quand le rêve devient une obsession, les sanctions tombent. A trop vouloir dépasser HP sans prendre en considération la concurrence d'Apple ou HTC, le PDG d'Acer a démissionné devant la volonté du conseil d'administration de changer de stratégie.

American Dream IT

De son escapade américaine, Serge Leblal nous raconte ses rencontres avec les entreprises IT qui font ou feront l'actualité dans les prochains mois et années. Un passage par la côte Est vous fera découvrir ou approfondir la vision et les produits de DataCore. Dans la Silicon Valley, vous en saurez plus sur la sauvegarde fine de BackBlaze et sur la sécurité pointue de Palo Alto Networks. Enfin, replongez-vous dans l'aventure de la start-up Zoho qui étoffe ses offres notamment de CRM.

Rachats et sécurité

Pour terminer ce tour d'horizon hebdomadaire, ne sacrifions pas les acquisitions de la semaine. Cisco continue sa montée en puissance dans le cloud en rachetant NewScale, fournisseur de cloud à la demande. Salesforce.com de son côté se renforce dans la perception des réseaux sociaux au sein de ses outils de CRM en faisant l'acquisition de Radian 6. Ebay réalise la plus grosse opération de la semaine en mettant 2,4 milliards de dollars pour s'offrir GSI Commerce.

Sur le plan de la sécurité, le début de la semaine a été marqué par la revendication par un hacker de 21 ans de la création de faux certificat SSL de la société Comodo, qui gère ces certificats pour plusieurs grandes sociétés (Microsoft, Google, Yahoo, etc.). Mais le plus savoureux est certainement cet audit réalisé sur les sites de la NASA et qui les considère comme de vraies passoires.

| < Les 10 documents précédents | Les 10 documents suivants > |