Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 391 à 400.

| < Les 10 documents précédents | Les 10 documents suivants > |

(06/07/2011 11:06:20)

60% des entreprises européennes ont revu leur sécurité ces 12 derniers mois

Le fournisseur de solutions de sécurité réseau et de systèmes unifiés de sécurité UTM (Unified Threat Management) Fortinet a récemment dévoilé les résultats d'une étude sur les stratégies de sécurité informatique de plus de 300 moyennes à très grandes entreprises en Europe. Il en ressort que 16 % des entreprises interrogées n'ont pas de stratégie de sécurité ou ne l'ont pas revu depuis au moins trois ans. Ce chiffre atteint même 24% pour la France. Et seulement 60% des entreprises ont revus leur stratégie de sécurité IT au cours des 12 derniers mois. Au niveau européen, les principaux facteurs d'un changement de stratégie de sécurité résident dans la sophistication des menaces et des attaques (25%) et dans la volonté de se mettre en conformité avec les règles de sécurité (16%). Les décideurs informatiques doivent aussi faire face à des grandes tendances: le cloud computing (19%), la mobilité (16%) et la virtualisation (13%).

Une stratégie mobile incomplète88% des entreprises incluent le mobile dans leur stratégie de sécurité IT. Toutefois, dans 66% des cas, seuls les mobiles d'entreprises sont concernés par ces mesures de sécurité et même, 21% des entreprises ont transféré la responsabilité de la sécurité des appareils personnels à leur propriétaire.

Lorsqu'on leur demande quelle est la partie de leur infrastructure IT qui est la plus vulnérable, 57 % des répondants estiment qu'il s'agit du réseau sans fil. L'infrastructure réseau de base arrive en deuxième position et les bases de données en troisième place.

Les pare-feux traditionnels en perte de vitessePar ailleurs, les pare-feux de nouvelle génération se font une place dans l'entreprise puisque 50% des répondants utilisent ou prévoient de déployer un pare-feu doté de fonctionnalités de contrôle d'applications. De leur côté, les pare-feux applicatifs web et XML dédiés ont également été adoptés en nombre, 43% de l'échantillon les utilisent ou envisagent de les utiliser pour sécuriser les applications web.

Cette étude a été réalisée par le cabinet d'études de marché Vision Critical et commanditée par Fortinet. 305 décideurs informatiques ont été interrogés dans des entreprises situées en France, Allemagne, Italie, Espagne, Benelux et le Royaume-Uni. 38% des entreprises comptent de 250 à 999 employés. 21% de 1000 à 2999 employés et 41% plus de 3000 employés.

Crédit photo : D.R.

www.ICTjournal.ch

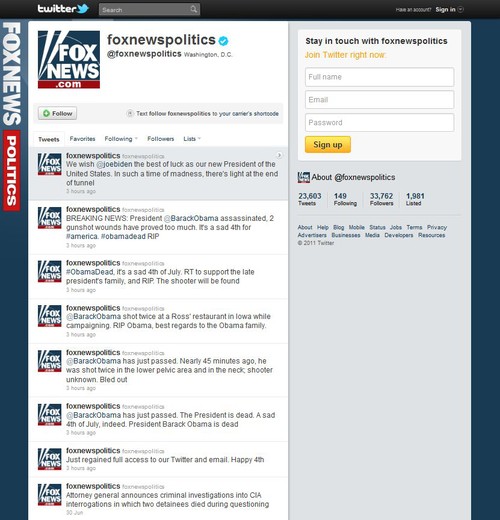

Piraté, le compte Twitter de Fox News annonce la mort du président Obama

Tôt lundi matin, le 4 juillet un jour férié aux Etats-Unis, six tweets du compte Twitter de Fox News ont relayé de fausses informations, annonçant que le président américain Barack Obama avait été abattu de deux balles dans un restaurant de l'Iowa où il était en visite pour sa campagne électorale. Les tweets ont été postés à 2 heures et 3 heures du matin (fuseau horaire de la côte est) par le compte « foxnewspolitics ». Ce dernier comporte un badge avec une coche, marque indiquant que son authenticité a été vérifiée par Twitter. Au même moment, aucun des médias nationaux américains, Fox News compris, ne donnaient de telles informations. Sur son site Internet, Fox News a reconnu le piratage, et s'est excusée «pour la peine que ces faux tweets - envoyés de surcroit le jour de l'Independance Day - auraient pu engendrer. »

La sécurité de Twitter une nouvelle fois mise en cause

Le premier tweet relatant l'assassinat - adressé directement sur le compte réel du Président Obama - déclare que « @BarackObama est décédé. Le Président est mort. C'est un 4 juillet triste. Le Président Barack Obama est mort... » Les tweets suivants racontent que Barack Obama a été abattu de deux balles, l'une dans la zone pelvienne et l'autre au cou. Puis, « le Président est décédé un peu plus tard de ses blessures. On ne sait pas qui est l'assassin. » Plus tôt lundi matin, le Huffington Post avait rapporté que le flux de nouvelles Fox News Politics sur Twitter avait été piraté. Une capture d'écran posté par le site d'information montrait dans le fil de nouvelles un sous-titre : «H4CK3D BY TH3 5CR1PT K1DD3S ».

Le logo de la chaîne avait été remplacé par des lettres majuscules SK, probablement une référence à Script Kiddies, un terme utilisé par des jeunes qui piratent les ordinateurs en utilisant des outils simples et automatisés ou des scripts développés par d'autres. La capture d'écran montre également deux messages, supprimés par la suite, sur le fil de Fox News Politics, l'un revendiquant le piratage et l'autre critiquant Anonymous, le collectif de pirates qui a mené une campagne de hacking très réussie. Ce dernier tweet fait aussi référence à l' « AntiSec », abréviation de « AntiSecurity», l'opération de piratage menée actuellement par Anonymous, qui défigure les sites internet de certaines entreprises et institutions gouvernementales et au cours de laquelle sont parfois subtilisées des données sensibles.

Cliquer sur l'image pour l'agrandir

Twitter refuse de commenter les hackings

Un premier tweet encore visible d'une série un peu étrange indique que « les propriétaires des comptes ont retrouvé le plein accès à leur messagerie électronique et au flux Twitter, » une manière de détourner l'attention des précédents messages, désormais supprimés. En général, Twitter réagit rapidement pour supprimer les tweets provenant de comptes piratés et le réseau a renforcé sa procédure globale de sécurité. Mais, comme beaucoup de services web, Twitter utilise des logins et des mots de passe pour accéder aux comptes, des informations que les pirates ont sans doute réussi à voler grâce à des techniques d'ingénierie sociale et à d'autres programmes malveillants, comme des enregistreurs de frappe, introduits sur certaines machines. Les responsables de Twitter, dont le siège est basé à San Francisco, Californie, ont déclaré que, pour des raisons de confidentialité, ils ne donneraient aucune information sur les comptes piratés. Ils ont cependant recommandé aux utilisateurs de suivre les conseils du réseau en matière de mots de passe : choisir des séquences fortes.

(...)(04/07/2011 16:46:42)Apple également victime d'une attaque de hackers (MAJ)

Une liste comprenant 27 noms d'utilisateurs et des mots de passe cryptés a été apparemment dérobée sur un site web d'Apple (abs.apple.com) au cours du week-end. Le groupe de hackers anonyme à l'origine de cette intrusion a publié un avertissement indiquant que la firme de Cupertino pourrait être la cible de ses prochaines attaques. Pour prouver son exploit, la liste a été affichée sur le site Pastebin, un site d'hébergement de fichiers texte, par un utilisateur identifié sous le pseudonyme « Not Yet Serious ». « Ne pas être sérieux, mais se sentir bien », c'est le court message posté juste la page Pastebin. « Apple pourrait être également la cible. Mais ne vous inquiétez pas, nous sommes occupés ailleurs», précise le message.

Un groupe encore inconnu

Il n'est pas encore établi que ce hacker ou ce groupe de pirates soient affiliés aux Anonymous, mais l'existence du hacking a bénéficié d'un sacré coup de projecteur après que les Anonymous aient relayé l'exploit dans un message Twitter. Les données publiées semblent être un ensemble de noms d'utilisateurs et de mots de passe cryptés conservés dans une base de données SQL sur un site BI d'Apple. Le site abs.apple.com est actuellement déconnecté. Apple n'a pas immédiatement répondu à une demande de commentaire.

Dans une publication apparemment sans lien, un hacker libanais appelé idahc_hacker a indiqué sur Twitter qu'il avait trouvé des vulnérabilités sur un autre site d'Apple. Les attaques par injections de codes SQL permettent d'afficher des iFrames dans une page web et peuvent être utilisées par des hackers pour accéder sans autorisation aux données. Ce hacker n'a pour l'instant commis aucun acte malveillant et n'a publié aucune donnée dérobée sur le site d'Apple. Il a également indiqué qu'il ne faisait pas partie des Anonymous ou des LulzSec, un groupe de hackers récemment autodissous.

Des attaques tous azimuts

Depuis depuis quelques semaines, l'opération de hacking AntiSec - à l'initiative d'Anonymous- a été lancée contre tous les entreprises et gouvernements. Un partisan du groupe a récemment encouragé les travailleurs à «corrompre» les entreprises et les gouvernements pour favoriser la fuite de données. Un site web appelé HackerLeaks a également été mis en ligne pour soutenir le Peoples Liberation Front, un allié des Anonymous.

Recap IT : Oracle pilonne HP, Un botnet coriace, Test du TouchPad

Dernière semaine avant les vacances scolaires et Oracle a décidé d'accaparer la couverture médiatique. La firme de Larry Ellison avait débuté avec des annonces classiques, le prix de ses applications Fusion, un programme Exastack pour attirer les éditeurs de logiciel sur ses solutions Exalogic et Exadata. Puis, Oracle a annoncé le rachat du dernier acteur indépendant dans le stockage, Pillar Data, (où le PDG de la firme de Redwood détenait une participation majoritaire via son fonds de capital-risque) pour renforcer son offre en la matière et le secret espoir de concurrencer les autres acteurs comme EMC. Enfin, l'éditeur est revenu sur le litige qui l'oppose avec HP sur l'arrêt des développements de ses solutions pour les puces Itanium. Oracle estime que HP profite de cette affaire pour se faire un beau coup de pub.

La domination médiatique d'Oracle a un peu éclipsé deux lancements majeurs cette semaine. Steve Ballmer a officiellement lancé Office 365, la suite bureautique en mode cloud, devrait séduire notamment les petites et moyennes entreprises. Quelques interrogations sont apparues sur la migration des clients de BPOS. Autre lancement mais plus discret, Google replonge dans l'aventure réseau social avec Google +. L'éditeur veut concurrencer Facebook en misant sur la simplicité et une plus grande intégration des outils de communication (chat, vidéo, etc...).

Du côté de la sécurité, l'actualité a été marquée par l'apparition d'un botnet très puissant (4,5 millions de PC infectés) et complexe à détruire. TDL-4 combine utilisation d'un réseau public de P2P et chiffrement propriétaire pour ses communications entre les ordinateurs infectés et les serveurs d'instruction. Il est aussi capable de supprimer des malwares et de les remplacer par d'autres moins visibles. En matière de sécurisation des échanges, l'inventeur du token SecureID a annoncé la mise au point d'une nouvelle technologie d'authentification. Selon Kenneth Weiss, son procédé serait parfaitement adapté au cloud et comprend 3 niveaux de sécurité dont une analyse biométrique vocale. Cela évitera les fuites et les pertes de données. En début de semaine, Citigroup a fait état d'une fraude de 2,7 millions de dollars suite à un piratage de 300 000 comptes bancaires.

Enfin après avoir suscité de grands espoirs, la tablette HP TouchPad ne résiste pas à certains tests et ne fait pas mieux que la référence du marché.

L'inventeur du token SecurID crée un nouveau système d'authentification

La nouvelle technologie d'authentification de Kenneth Weiss, qui utilise en plus la biométrie vocale, pourrait être déployée pour sécuriser les paiements mobiles, les transactions bancaires et le cloud computing. « C'est beaucoup plus approprié pour la technologie cloud émergente et les transactions financières, » a déclaré l'ancien fondateur de Security Dynamics Technologies, devenue RSA. Pour l'instant, cette technologie n'a pas encore été déployée dans des produits ou des services, mais l'inventeur explique que les différents éléments de cette technologie, parmi lesquels on trouve aussi un composant serveur pour authentifier l'identité de l'utilisateur, sont plus puissants que le système SecurID précédent, car elle ne se contente pas seulement de livrer un mot de passe à usage unique.

Elle vérifie l'identité de l'utilisateur en réalisant une analyse biométrique vocale, ce qui en fait un système d'authentification à trois niveaux. «Vous entrez un code PIN, vous parlez, et ensuite, la séquence de code unique à l'intérieur du téléphone produit un nombre aléatoire, » explique Kenneth Weiss, qui espère bien vendre sa technologie sous licence via son entreprise nouvellement créée Universal Secure Registry (USR). « Une partie de la technologie au coeur de ce système d'authentification repose sur des brevets de token SecurID désormais dans le domaine public, » a expliqué l'inventeur.

Une sécurité compromise chez RSA

SecurID a beaucoup attiré l'attention ces derniers temps, depuis que RSA a reconnu qui ses réseaux avaient été piratés et que les attaquants fussent parvenus à dérober des informations sensibles relatives à la technologie SecurID. Ces éléments ont été ensuite utilisés par les pirates pour essayer de s'introduire dans les systèmes de Lockheed Martin. Selon Kenneth Weiss, les informations confidentielles en question concernent les générateurs de code du système d'authentification à deux facteurs, chacun étant associé à un client SecurID unique. « Ces séquences sont comme des combinaisons de coffre-fort, » explique le CEO de RSA. « Ces générateurs de séquences secrètes ont été compromis ».

Cependant, monter une attaque avec ces informations ne serait pas forcément facile, parce que même un attaquant déterminé, qui tenterait d'imiter un jeton SecurID, a également besoin d'un mot de passe. « Mais ce serait possible ». Kenneth Weiss affirme que la conception de l'USR est meilleure parce que les valeurs des semences peuvent être mises à jour à intervalles réguliers, et « son algorithme est aussi plus puissant » que celui de SecurID. La combinaison qui sert de mot de passe comporte 16 chiffres au lieu de 8. Cependant, celui-ci reste convaincu que, malgré l'intrusion dans le réseau de RSA, SecurID reste fondamentalement fiable, même si « il y a beaucoup de choses qu'il ne peut pas faire ».

Repartir sur d'autres bases

Le CEO ajoute qu'entre lui et RSA, devenue une division sécurité au sein d'EMC, les relations n'étaient pas très bonnes, à cause d'un différend sur certaines pratiques commerciales : dans les années 90, au moment où il a créé Security Dynamics, qui a ensuite acheté RSA Data Security, il rappelle qu'il s'était vivement opposé à ces pratiques. Depuis, l'industrie de la sécurité a subi de nombreux changements, et Kenneth Weiss est là pour prouver que sa dernière technologie va dépasser la précédente.

Illustration principale : Kenneth Weiss, CEO d'Universal Secure Registry (USR)

TDL-4, un botnet quasi indestructible a fait son apparition

Le botnet «TDL-4» est considéré comme « la menace actuelle la plus sophistiquée », a déclaré Sergey Golovanov chercheur chez Kaspersky Labs dans une analyse détaillée. Il ajoute « TDL-4 est pratiquement indestructible ». D'autres spécialistes en conviennent. « Je ne dirais pas qu'il est parfaitement indestructible, mais qu'il s'en rapproche », a déclaré Joe Stewart, directeur de recherche chez Dell SecureWorks et un expert de renommée internationale sur les botnet, dans un entretien. Les deux scientifiques ont fondé leur opinion en étudiant les différents composants de TDL-4 et en constatant qu'il est extrêmement difficile à détecter et à supprimer.

TDL-4 infecte le MBR, master boot record de l'ordinateur par un rootkit où le malware se cache pour prendre le contrôle de l'OS. Le master boot record est le premier secteur - le secteur 0 - du disque dur, où les instructions pour l'amorçage du système d'exploitation sont stockées, après le démarrage des analyses du BIOS. L'installation est invisible pour l'OS et plus encore pour un logiciel de sécurité. Mais là n'est pas l'arme secrète de TDL-4. Ce qui rend le botnet quasi invincible, c'est la combinaison de l'utilisation d'un réseau peer to peer public et le chiffrement des instructions des serveurs de commandes et contrôle (C&C).

Un réseau P2P public et du chiffrement propriétaire

« La manière dont le peer-to-peer est utilisé pour TDL-4 rend ce botnet extrêmement difficile à vaincre », a déclaré Roel Schouwenberg, chercheur senior chez Kaspersky malware, et d'ajouter « les personnes derrière TDL font tout leur possible pour ne pas perdre leur réseau d'ordinateurs zombie ». Le scientifique fait référence notamment aux efforts des autorités policières, comme le FBI, pour faire cesser les botnets, comme ce fut le cas pour Coreflood. Mais il précise qu'à « chaque fois qu'un botnet est arrêté, les cyber-criminels adaptent le suivant en le rendant plus résistant ». Ainsi, les concepteurs de TDL-4 ont créé leur propre algorithme de chiffrement, précise Sergei Golovanov et le botnet utilise les noms de domaine des serveurs C & C comme clé de chiffrement. Il se base également sur le réseau public de P2P, Kad, pour l'un de ses deux canaux de communication entre les ordinateurs infectés et les serveurs C & C, a déclaré le chercheur. Auparavant, les communications se déroulaient dans un réseau P2P fermé, que les cyber-criminels avaient créé.

Les spécialistes de Kaspersky estiment que TDL-4 se compose de plus de 4,5 millions de PC Windows infectés. Le rootkit, le chiffrement et la communication, ainsi que sa capacité à désactiver d'autres programmes malveillants, y compris le bien connu Zeus, rend le botnet actif durablement. « TDL est un business et son but est de rester sur PC aussi longtemps que possible », a déclaré Joe Stewart. « C'est très intelligent de désactiver des logiciels malveillants facile à détecter pour éviter en cas de comportement suspect que l'utilisateur ne lance une analyse de sécurité via un logiciel antivirus » complète-t-il. En revanche, il installe ses propres malware, environ une trentaine sur les PC contrôlés, pour mener des attaques en DDOS ou faire des campagnes de spam et de phishing. La subtilité est que le botnet peut à tout moment supprimer ces malwares sur l'ordinateur, conclut Sergei Golovanov.

Air France victime d'une panne informatique

La compagnie aérienne a annoncé sur son site Internet qu'une panne informatique a eu lieu tôt ce matin. Elle a entrainé des bugs sur l'ensemble du réseau (site de réservation, planning du personnel d'Air France et des sites marchands du groupe).

« Plus de cent techniciens ont été immédiatement appelés pour résoudre ce problème et la panne a été réparée » peut-on lire sur le site internet du groupe Air France. La compagnie aérienne a indiqué que des mesures commerciales ont été prises. Nous avons contacté Air France et nous attendons leur réponse.

Les experts comptables adoptent la signature électronique

Les experts comptables, qui assurent aussi les fonctions de commissaires aux comptes, sont présents dans l'immense majorité des entreprises françaises. Le Conseil Supérieur de l'Ordre des Experts-Comptables (CSOEC), leur organisation ordinale, s'est associé au prestataire Keynectis et à l'éditeur Lex Persona pour doter les experts-comptables d'une signature électronique dédiée à leur profession, Signexpert.

Les professionnels seront ainsi en mesure de signer des documents dématérialisés au titre de leur métier. Si le CSOEC s'est engagé très tôt dans la dématérialisation avec, par exemple, le portail Jedeclare.com dès 2001, son engagement dans la signature électronique intervient trois ans après celle des notaires.

De plus, là où les notaires avaient dû construire une infrastructure totalement autonome, le CSOEC a opté pour un partenariat avec des acteurs établis du marché.

| < Les 10 documents précédents | Les 10 documents suivants > |