Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 311 à 320.

| < Les 10 documents précédents | Les 10 documents suivants > |

(12/09/2011 16:59:20)

HP créé une division sur la sécurité regroupant ses différentes acquisitions

L'heure est à la consolidation des différentes acquisitions en matière de sécurité pour HP. Ce dernier a en effet décidé de regrouper les solutions de Fortify, ArcSight et Tipping Point, issu du rachat de 3Com, au sein d'une même division baptisée ESP (Entreprise Security Product). Elle sera dirigée par Tom Reilly, ancien PDG d'ArcSight et la partie opérationnelle sera assurée par John M Jack, ex-PDG de Fortify.

Philippe Roux, responsable marketing solutions d'entreprises chez HP explique : « nous passons de l'âge de pierre à l'âge de fer en consolidant nos produits de sécurité et nous les adaptons à la stratégie de l'entreprise instant-on ». Cette dernière comprend aussi bien la protection des machines choisies par les collaborateurs, au développement des réseaux sociaux, mais aussi à l'utilisation du cloud pour des besoins spécifiques et chroniques. « La gestion du risque se fait de manière continue et par conséquent nous nous adaptons à cela » précise Gael Barrez, responsable marketing produit chez Fortify France.

Une intégration en douceur

Du côté des produits, il ne faut pas s'attendre à une révolution. Il n'y aura pas pour l'instant « de changement de nom sur les différentes solutions » indique Philippe Roux. Seul prémisse de cette unification, la plateforme HP Security Intelligence and Risk Management, qui se veut une console unique de gestion de risque et de défense adaptative. Elle permet d'assurer « la sécurité à 360° » ajoute Gael Barrez, en référence au produit Fortify 360. Cette plateforme se reposera sur l'expertise du Digital Vaccine Labs ou DVLabs d'HP qui recense les menaces informatiques.

Au sein de cette plateforme, on retrouvera plusieurs solutions que HP a fait évoluer. Ainsi, ArcSight Express arrive en version 3, fournissant des capacités de corrélation, de gestion de log et de surveillance des utilisateurs. La suite Fortify Software Security Center, solution de test de la sécurité applicative se met au « on demand » pour gérer un volume de plus en plus important d'applications.

Patch Tuesday : des corrections en douceur pour la rentrée

Microsoft a dévoilé le contenu de son prochain Patch Tuesday qui sera disponible le 13 septembre prochain. Il poursuit sa tradition de n'envoyer qu'un petit nombre de mises à jour les mois impairs. En septembre, l'éditeur annonce 5 mises à jours pour corriger 15 failles contre 13 mises à jours réparant 22 vulnérabilités au mois d'août. « Ce n'est pas beaucoup, mais nous ne nous attendions pas à plus », a déclaré Andrew Storms, directeur des opérations de sécurité chez nCircle security.

Dans le détail, deux des mises à jour touchent Windows, dont une ne concerne que les éditions Server 2003, 2008 et 2008 R2. Andrews Storms constate qu'une des failles traitées se focalise sur SMB (Server Message Block) qui est protocole réseau de Microsoft de transfert de fichiers. Ce dernier a été patché à plusieurs reprises cette année, notamment en avril avec la correction d'une faille critique.

Deux autres mises à jour résoudront des problèmes dans Excel - y compris le plus récent Excel 2010 sur Windows et Excel 2011 pour Mac - et dans la suie Office. Enfin la cinquième mise à jour s'adresse à SharePoint, Groove et Office Web Apps, la version cloud de la suite bureautique de l'éditeur. Les corrections portent sur des exécutions de code à distance, mais aussi sur des élévations de privilèges. C'est pour cela que Microsoft applique la qualification « important » à ses mises à jour et non la « critique ». Marcus Carey de Rapid7 avertit néanmoins les responsables informatiques des entreprises de ne pas prendre à la légère le fait que ce patch Tuesday soit moins important, car il n'y a pas de failles critiques. (...)

Gestion des identités renforcée grâce au cloud chez VMware et Symantec

Symantec, avec son projet «Ozone» et VMware, avec « Horizon», font avancer, chacun de leur côté, leurs propres approches SSO et de la gestion des identités via le cloud computing. Mais, bien que présenté récemment à VMworld 2011, le projet « Horizon » de VMware n'a pas de date de sortie définie, et on sait peu de choses sur celui de Symantec, si ce n'est qu'il porte maintenant officiellement le nom de « O3 ».

O3, dont le lancement est prévu l'année prochaine, doit permettre aux administrateurs IT de contrôler l'accès des salariés aux réseaux d'entreprise, qu'ils se connectent avec des terminaux mobiles ou des ordinateurs traditionnels. Le service O3 permettra aux gestionnaires l'accès à tout service cloud ou réseau autorisé, l'accès aux données étant réservé aussi à des fins d'audit et de conformité. O3 sera le noeud central pour accorder et retirer les privilèges d'accès aux utilisateurs, et offrira une série d'échelons d'authentification, du simple mot de passe à des méthodes beaucoup plus sécurisées, comme les tokens à deux-niveaux.

Authentification unique dans le cloud

Avec son système d'authentification unique SSO dans le cloud, Symantec s'engage dans un domaine où des vendeurs comme Hitachi, Symplified, Okta, IBM Tivoli, Courion, Zscaler et Ping Identity ont déjà pris pied. Mais le marché est encore naissant, avec en perspective, l'espoir que les responsables informatiques auront besoin de la configuration initiale dans le cloud pour gérer l'accès de leurs utilisateurs à des applications en ligne, une pratique qui tend à se généraliser. « O3 est vendu comme un service de sécurité », a déclaré Rob Koeten, directeur technique senior de O3. Celui-ci qualifie le service de « couche de sécurité» pour signifier que le système concerne aussi bien les terminaux mobiles que les PC classiques des salariés.

Pour résumer, O3 canalise le trafic en utilisant un service assimilable à un proxy, plus une passerelle associée à la gestion des autorisations. « Dans une entreprise, O3 pourrait par exemple exercer un contrôle précis sur la manière dont un salarié chargé des ventes utilise le logiciel Salesforce comme un service, » a expliqué Rob Koeten. « Dés son lancement l'an prochain, et c'est l'objectif de Symantec, O3 supportera les 200 premiers et plus importants services cloud, » a-t-il ajouté.

[[page]]

Comme Symantec, VMware a longtemps lorgné vers la gestion des identités basée sur le cloud. Avec son projet « Horizon, » dont elle fait la promotion depuis plus d'un an, VMware entretien ses aspirations sans trop montrer où elle en est. (Coïncidence, le PDG de Symantec, Enrique Salem, a fait allusion à l'O3 pendant sa keynote à la conférence RSA de février, le jour où Art Coviello, le président de RSA, évoquait « Horizon », en indiquant que RSA travaillait avec VMware sur une solution de sécurité pour les services Cloud). « Horizon » semble encore au stade de projet, tel qu'il avait été présenté en 2010, sans date précise de livraison. Mais le PDG de VMware, Paul Maritz, a donné des précisions sur son développement lors d'une allocution récente à VMworld, indiquant que le projet réunissait « un ensemble de technologies » qui permettront « d'associer des informations à des individus, pas à des terminaux».

Grâce à la gestion des identités via le cloud, il sera possible de contrôler l'accès des utilisateurs aux applications, y compris le terminal d'où elles peuvent être téléchargés, des appareils sous Android par exemple, ce que VMware a montré pendant la conférence. « L'un des services concerne l'authentification des utilisateurs et le Directory Federation (FDS) dans l'environnement SaaS, » a déclaré Paul Maritz au sujet du projet « Horizon » à l'occasion d'un point presse, précisant que VMware avait acquis d'importantes technologies SSO et de gestion d'accès, grâce au rachat de TriCipher l'année dernière.

Aujourd'hui, ce sont surtout les petits acteurs de l'industrie, comme Okta, Ping Identity et Symplified, qui attestent du fait que les entreprises sont en train d'adopter de nouvelles modalités SSO pour les services cloud qu'elles utilisent. Par exemple, Pharmaceuticals Amag, une entreprise basée à Lexington, Massachusetts, utilise le service de gestion d'identité d'Okta, et s'appuie sur elle pour l'allocation automatique de ressources - autorisation et révocation - de plusieurs applications SaaS. «Tous les accès se trouvent chez Okta, » a déclaré Nathan McBride, directeur exécutif des technologies de l'entreprise. « L'utilisateur s'authentifie auprès d'Okta. » Celui-ci affirme par ailleurs qu'il ne s'inquiète pas pour le verrouillage du client, car il serait facile à l'entreprise de passer d'un service cloud SSO à un autre, si besoin était. « Si nous devions quitter Okta demain, nous aurions simplement à résilier notre service », a t-il déclaré.

(...)(07/09/2011 15:31:36)Microsoft révoque les certificats SSL volés

Après plusieurs fournisseurs de service Internet, Microsoft a annoncé hier avoir blacklisté tous les certificats délivrés par DigiNotar après avoir constaté des attaques au travers d'un certificat frauduleux. L'éditeur a proposé des mis à jour pour l'ensemble des versions de Windows y compris XP et Server 2003. L'exercice a pris un peu de temps, car certains certificats concernés portaient des extensions update.microsoft.com et windowsupdate.com.

Google et Mozilla ont eux rapidement pris des mesures similaires à celles de la firme de Redmond sur leur navigateur web. Par contre chose surprenante, ni Google, ni Apple n'ont révoqué les certificats de DigiNotar sur leur OS mobile. Pour Android, l'explication viendrait peut-être du fait que la mise à jour se fait par l'intermédiaire des opérateurs de téléphonie mobile et cela prend un peu plus de temps. De son côté Apple, pour qui les mises à jour peuvent se faire directement sur le téléphone, associe les opérateurs sur des sujets aussi graves.

D'autres autorités de certifications concernées

A en croire la revendication envoyée par Comodohacker sur le site Pastbin, le (prétendu ?) jeune pirate d'origine iranienne disposerait des codes d'accès pour 4 autres autorités de certifications dont GlobalSign, une autorité de certification basée à Portsmouth, New Hampshire. Cette dernière a annoncé avoir cessé d'émettre des certificats et procéder à une enquête approfondie.

La société britannique a promis de mettre les informations sur ce sujet à jour aussi fréquemment que possible. Elle n'a fait aucun commentaire, mais Steve Roylance, directeur développement des affaires de GlobalSign, a déclaré plus tôt que son entreprise prenait « cette affaire très au sérieux ». A suivre...

L'Institut Bergonié transforme la sécurité de son stockage avec Datacore

Situé à Bordeaux, l'Institut Bergonié a été fondé en 1923 et est spécialisé dans la recherche et le traitement contre le cancer. Il compte 850 collaborateurs dont 9 à la DSI (4 à la production, 4 au développement et la DSI) pour accueillir 2 000 personnes chaque jour, dont un grand nombre en hospitalisation de jour. Les infrastructures purement médicales s'appuient sur des infrastructures informatiques de pointe pour garantir un accueil de qualité 24 heures sur 24, 7 jours sur 7.

Or, en cas d'incident, il fallait envisager un délai de trois heures pour une reprise d'activité. Un tel délai ne pouvait pas être accepté. Il s'agissait donc pour l'Institut Bergonié de passer d'une logique de PRA (plan de reprise d'activité) à une logique de PCA (plan de continuité d'activité).

Deux salles blanches en redondance

Depuis dix ans, le système d'information intègre et centralise de plus en plus les données de l'hôpital dans une logique de SIH (système d'information hospitalier). La « station soin » a été intégrée en interne et devient un poste de travail normalisé pour les équipes médicales comprenant une cinquantaine d'applications. L'ensemble des données concernant un patient peut être consulté sur celle-ci : documents externes (correspondances, résultats d'examens...), imagerie médicale Agfa entièrement numérisée, résultats d'examens internes, traitements en cours... Les mises à jour sont faites en temps réel grâce à cette centralisation des données.

Ces stations, sur 750 PC, et l'ensemble du SI sont virtualisés. Le SI est totalement redondant, réparti entre deux salles blanches distantes de deux cents mètres comprenant un double SAN avec 2 baies EMC Clarion en miroir synchrone, une cinquantaine de serveurs virtuels sous VMware et une dizaine de serveurs physiques HP. Cependant, en 2008, une panne dans une des deux salles a nécessité un délai de trois heures pour relancer l'intégralité du SI. Ce délai inacceptable devait être corrigé, l'hôpital devant passer d'une logique, en 2008, de PRA à une logique, en 2010, de PCA.

Des contraintes fortes

Cette logique supposait de toujours disposer d'un SI sécurisé hautement disponible, avec une infrastructure capable de supporter toutes les applications (notamment l'imagerie médicale Agfa et la base de données Oracle) et la plus automatisée possible. A partir de 2008, plusieurs solutions sont étudiées : Vplex d'EMC, Continous Access d'HP, SRM de Vmware et enfin SANmelody de Datacore. Cette dernière solution a été montrée en septembre 2010 avec une démonstration complète par l'intégrateur Aktea. Seule cette dernière solution correspondait à toutes les attentes de l'établissement. Une fois que la validation de la compatibilité technique des constituants a été actée, le déploiement a été rapide. Le nouveau système a été déployé et mis en production en octobre 2010.

[[page]]

L'ensemble de l'infrastructure existante (y compris les switchs) a été conservée. Deux serveurs HP DL380 avec 12Go de RAM ont été ajoutés pour gérer SANmelody avec deux licences pour 32 To (une par salle blanche). Le volume de données au moment de la migration n'était que de 15 To par salle. Le volume de 32 To devrait être atteint dans les deux ans. L'ajout progressif de fonctions a été lié à celui des infrastructures correspondantes et a pu être réalisée pratiquement en mode automatique. L'intégration de la base Oracle a ainsi pu être menée en une heure.

Des tests en grandeur réelle

La pertinence de la solution a été testée à plusieurs reprises lors d'arrêts planifiés d'équipements, y compris d'une salle blanche complète pour effectuer une intervention électrique, ainsi que lors d'un incident matériel sur le réseau. Le recalibrage, le rééquilibrage de charge et la resynchronisation des salles blanches peut se faire en une dizaine de minutes, pratiquement en mode automatique, au lieu de près de douze heures auparavant. Les utilisateurs ne sont pas rendus compte de la moindre interruption.

L'Institut Bergonié envisage une montée de version de son SANmelody mais surtout de migrer sa cinquantaine d'applications de la « station soins » vers un dossier médical unifié. Une éventuelle croissance du volume supposera un rachat de licences mais ne nécessitera aucune intervention technique particulière en dehors de l'achat des espaces de stockage.

Le coût du projet n'a pas été dévoilé.

Illustration: Institut Bergonié

Crédit Photo: D.R

(...)(06/09/2011 15:06:55)Certificats SSL DigiNotar : L'Iran à l'origine d'une opération d'espionnage informatique (MAJ)

Le faux certificat, livré le 10 juillet par le CA néerlandais, suite au piratage de ses serveurs, a été révoqué le 29 août. « Nous avons identifié environ 300 000 adresses IP uniques ayant envoyé des requêtes vers google.com, » indique Fox-IT dans son document. À partir du 4 août, le nombre de requêtes a rapidement augmenté, et ce jusqu'au 29 août, date à laquelle le certificat a été révoqué. Plus de 99 % de ces adresses IP ont été localisées en Iran. « La liste de ces adresses sera remise à Google. Le géant de l'internet pourra alors informer les utilisateurs que, pendant cette période, leurs emails ont pu être interceptés, » ajoute Fox-IT. « Pas seulement l'email lui-même, mais aussi le cookie de connexion, » indique encore l'entreprise de sécurité. Avec ce cookie, un pirate peut se connecter directement à la boîte aux lettres Gmail de l'utilisateur et à d'autres services de Google auxquels il est abonné. « Le cookie de connexion reste valide pendant une période plus longue, » explique Fox-IT, qui conseille aux utilisateurs iraniens « au moins de se déconnecter et de se reconnecter au service de Google, mais mieux encore, de changer leurs mots de passe de connexion. »

Toujours selon ce rapport, le reliquat d'adresses IP restantes, et repérées pendant cette période, venaient principalement de nodes Tor-exit, de proxies et d'autres serveurs VPN (réseau privé virtuel), mais quasiment pas de connexions directes. Ces conclusions ont été tirées de l'analyse des logs de requêtes OCSP (Online Certificate Status Protocol). Les navigateurs actuels effectuent un contrôle OCSP dès que le navigateur se connecte en mode SSL (Secure Sockets Layer) à un site web sécurisé par le protocole HTTPS (Hypertext Transfer Protocol Secure). Tor est un réseau distribué anonyme utilisé par certains internautes pour éviter d'être pistés ou pour se connecter à des services de messagerie instantanée et à d'autres services dans le cas où ils sont bloqués par leurs fournisseurs de services Internet locaux.

L'objectif : intercepter des communications iraniennes

Au total, 531 certificats numériques ont été émis pour des domaines appartenant à google.com, la CIA et le Mossad israélien. Selon Fox-IT, « compte tenu des domaines visés et du fait que 99 % des internautes ont été localisés en Iran, on peut penser que l'objectif des pirates était d'intercepter des communications privées en Iran. » Le 29 août, Google avait fait état de rapports signalant une « tentative d'attaques SSL de type man-in-the-middle (MITM) » contre les utilisateurs de Google. Ces attaques sont utilisées pour intercepter le trafic entre les internautes et les services cryptés de Google ou autres. Les personnes visées se trouvent principalement en Iran. L'attaquant a utilisé un faux certificat SSL émis par DigiNotar, révoqué depuis, comme l'a confirmé Google dans un message publié sur son blog.

Trend Micro, une autre entreprise de sécurité, a fait remarquer, hier, que le nom domaine validation.diginotar.nl, utilisé par les navigateurs Internet pour vérifier l'authenticité des certificats SSL émis par DigiNotar, avait été essentiellement chargé par des internautes néerlandais et iraniens jusqu'au 30 août. DigiNotar, dont les clients se trouvent principalement aux Pays-Bas, avait la qualité d'autorité de certification, c'est-à-dire l'autorisation d'émettre des certificats SSL. « Normalement, ce nom de domaine doit être essentiellement demandé par des internautes néerlandais et éventuellement par quelques utilisateurs situés d'autres pays, mais certainement pas par un aussi grand nombre d'Iraniens, » a déclaré Feike Hacquebord, chercheur spécialisé dans le piratage informatique chez Trend Micro. L'analyse des données effectuée par le Trend Smart Protection Network, révèle que le 28 août, un nombre important d'utilisateurs Internet situés en Iran ont chargé l'URL du certificat d'authentification SSL de DigiNotar. Mais à partir du 30 août, ce trafic a disparu, et le 2 septembre tout le trafic iranien avait disparu.

[[page]]

Toujours selon le rapport de Fox-IT, c'est le 29 août au soir que l'on a su qu'un faux certificat x.google.com était présenté par un certain nombre d'utilisateurs internet se connectant depuis l'Iran. Selon DigiNotar, ce faux certificat a été révoqué le soir même. L'entreprise de sécurité, contactée le lendemain, a du procéder à une enquête. Dans son rapport, Fox-IT indique que la première intrusion dans les serveurs de DigiNotar a pu avoir lieu le 17 juin. De son côté, DigiNotar dit avoir constaté l'incident le 19 juin au cours de sa procédure normale de vérification quotidienne. Mais il semblerait qu'elle n'a pris alors aucune mesure à ce sujet. L'entreprise n'a pour l'instant pas fait de commentaire sur ce point.

Le premier certificat compromis x.google.com, a été émis le 10 juillet. Tous les autres certificats ont été livrés entre le 10 et le 20 juillet. « Le piratage laisse penser que la configuration du réseau et les procédures de DigiNotar n'étaient pas suffisamment sécurisées pour éviter ce genre d'attaque, » indique Fox-IT. « Il arrive que des serveurs hébergeant des données critiques laissent passer des logiciels malveillants, mais ceux-ci peuvent normalement être détectés par les logiciels antivirus. La protection des données critiques n'a pas fonctionné, ou alors il n'y en avait tout simplement pas, » ajoute le rapport.

(MAJ) Un pirate du nom de Comodohacker a revendiqué sur le site Pastbin le vol des certificats SSL de l'autorité de certification DigiNotar. L'identité du présumé pirate n'est pas inconnu car il s'agit de celui de l'affaire Comodo en mars dernier. Le pirate se définit comme un jeune iranien de 21 ans et justifie ses actes par des questions politiques. Pour les récents vols de certificats SSL, il souhaite punir le gouvernement hollandais dont les soldats ont laissé les soldats serbes à tuer 8 000 musulmans en 1995 à Sebrenica. Le hacker précise dans son message qu'il dispose d'autres accès aux comptes de 4 importantes autorités de certification et pourrait réémettre des faux certificats SSL.

Des pirates turcs détournent des sites web après un hack de DNS

Selon Zone-H, un site qui suit ce type d'évènements, 186 sites ont été redirigés vers une page contrôlée par « Turkguvenligi » sur laquelle on pouvait lire le message : « 4 septembre Nous, Turkguvenligi, déclarons ce jour comme journée mondiale des hackers - World Hack-ers Day - Amusez-vous bien;) h4ck y0u. » Tous les sites ont été enregistrés via NetNames, une entité du groupe NBT qui fournit des services DNS (Domain Name System), le système utilisé pour traduire les noms de domaine en adresse IP afin de les rendre accessibles aux navigateurs Internet.

Pour pirater les serveurs DNS de NetNames, le groupe Turkguvenligi a utilisé une méthode d'attaque par injection de commandes SQL. Celle-ci consiste à insérer des commandes dans un formulaire Web pour tester le comportement d'une base de données en back-end. Si les commandes injectées ne sont pas identifiées comme code malveillant par le serveur, l'attaquant sait qu'il peut accéder au système. Selon NetNames, le groupe Turkguvenligi a injecté un ordre de redélégation dans son système et a modifié l'adresse des serveurs DNS maîtres qui redistribuent les données vers les autres sites. L'attaque a eu lieu dimanche vers 9 h. « Le serveur de noms détourné a distribué des informations DNS incorrectes pour rediriger le trafic légitime des sites web de nos clients vers une page affichant le message de Turkguvenligi, » a indiqué NetNames dans sa déclaration. «Les modifications ont été rapidement annulées, les services normaux ont été rétablis pour les clients concernés, mais leurs comptes ont été désactivés afin de bloquer tout accès ultérieur aux systèmes. »

Une vraie démonstration technique

L'acte de piratage accompli par Turkguvenligi est plutôt audacieux. Si, en apparence, le but du groupe consistait juste à défigurer les sites d'entreprises connues pendant une courte durée, celui-ci aurait pu mettre en place de faux sites sosies pour tromper les utilisateurs en leur faisant croire qu'ils se trouvaient bien sur le site légitime de l'entreprise visitée, et éventuellement, voler leurs identifiants et mots de passe de connexion. D'après Zone-H, deux sites de la banque HSBC - l'un avec un code Top Level Domain le situant en Corée du Sud et l'autre au Canada - ont été la cible de cette attaque.

Parmi les autres sites figurent celui du journal The Telegraph, le site d'actualités technologiques The Register, Coca-Cola, Interpol, Adobe, Dell, plusieurs sites de Microsoft dans différents pays, Peugeot, l'Université Harvard et les entreprises de sécurité F-Secure, BitDefender et Secunia. Même le site de Gary McKinnon, le pirate supposé de la NASA, qui a fait appel de la demande d'extradition vers les États-Unis, a également été visé. Selon The Register, son site n'a pas été compromis et le service a été restauré trois heures environ après l'attaque. « À première vue, les pirates n'ont pas essayé de pénétrer dans nos systèmes, » a écrit Drew Cullen. « Mais par précaution, nous avons fermé l'accès et les services - en d'autres termes, toute connexion qui requiert un mot de passe. »

Une mesure de sécurité préventive pas très efficace

Depuis peu de temps, de nombreux bureaux d'enregistrement de noms de domaine ont commencé à déployer un DNSSEC, une mesure de sécurité qui doit les prémunir contre le détournement de DNS. Mais, selon Paul Mutton, analyste dans le domaine de la sécurité chez Netcraft, « cette mesure ne permet pas d'empêcher les attaques par injection de commandes SQL. » Le DNSSEC utilise une clef de cryptographie publique pour « signer » numériquement les données DNS pour les sites web. Il est plutôt conçu pour arrêter des attaques affectant le cache : dans le cas d'un serveur DNS compromis, l'utilisateur tape le vrai nom du site, mais il est redirigé à son insu vers un faux site. « Si un attaquant est capable de modifier les paramètres DNS détenus par un registrar, on peut supposer qu'il a également pu modifier d'autres paramètres, et par exemple désactiver le DNSSEC, ou tout simplement modifier les paramètres DNS pour pointer vers des serveurs de noms qui ne supportent pas le DNSSEC. »

Selon NetNames, les attaques subies par son système étaient « soutenues et concentrées. » « Nous allons continuer à améliorer nos systèmes afin de nous assurer que nous fournissons à nos clients un bon service, robuste, et surtout bien sécurisé», a ajouté le fournisseur.

(...)(05/09/2011 16:44:12)Kroll Ontrack, une histoire de la récupération de données

C'est dans un cadre bucolique que se trouve Kroll Ontrack. Cette société d'origine américaine a vu le jour en 1985 et a ouvert son bureau Français en 1998 à Verrières le Buisson. Le coeur de métier de Kroll Ontrack est la récupération de données sur n'importe quel support de stockage physique, mais aussi sur des environnements virtuels. Paul Dujancourt , PDG France, « nous nous adressons aux entreprises avec un service client ouvert toute l'année et en 24/24, car dans le cadre de pertes de données, la réactivité est un élément très important ».

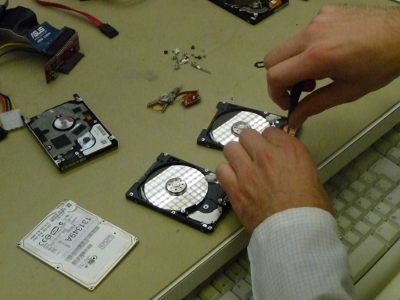

Les bureaux français comprennent un laboratoire que le dirigeant nous fait visiter. Le dirigeant explique « nous intervenons sur différents systèmes de stockage allant du disque dur, au SSD, à la clé USB et des bandes magnétiques. Les causes de pertes de données sont variées virus, catastrophes naturelles, mais surtout et de plus en plus des erreurs humaines et des pannes matérielles ». Plusieurs options sont possibles, le diagnostic et la réparation peuvent se faire à distance via un logiciel EasyRecovery. Dans le laboratoire, les supports envoyés par les entreprises clientes sont d'abord doublement étiquettés pour éviter des risques d'inversion, la hantise de Paul Dujancourt. Ensuite, un fichier image des données est créé grâce à un logiciel conçu par Kroll Ontrack. « Il faut faire très vite, car le support peut tomber définitivement en panne et il est alors très dur de faire quelque chose », souligne le responsable.

Pannes physiques et techniques

En cas de pannes techniques ou de dommages, les ingénieurs les démontent sur une table sans poussière (avec de l'air pulsé) et tente de réparer et de le faire redémarrer pour travailler sur les données. Parfois les dommages peuvent être spectaculaires comme dans un incendie ou dans la mer « nous avons eu le cas d'un disque dur plongé dans la mer depuis un certain temps. Nous avons été obligés de le passer dans plusieurs bains pour éliminer le sel et les organismes vivants qui se sont développés pour travailler sur les données [NDLR, il s'agissait d'une demande judiciaire, Kroll onTrack dispose d'une activité Forensic sur ce sujet]. Il s'agit d'un processus très long et très coûteux. On découvre parfois des choses surprenantes comme une fourmi sur une tête de lecture » se rappelle Paul Dujancourt.

Intervention sur disque dur

[[page]]

Autre souci, trouver les mêmes supports pour des pièces détachées ou même connaître des spécifications précises « nous disposons entre les différents laboratoires d'un catalogue de produits qui permet d'obtenir des supports particuliers » et d'ajouter « les constructeurs de disque dur par exemple modifient leurs spécificités en cas de vente OEM, il faut savoir s'adapter et trouver la bonne solution». Le chiffrement des données pourrait être un obstacle, mais Paul Dujancourt est intraitable « il faut que le client nous donne la clé ou bien alors nous lui fournissons les données récupérées cryptées pour qu'ils puissent les déchiffrer lui-même ».

Et le cloud ?

Et le cloud, avec la virtualisation des capacités de stockage, le métier de Kroll onTrack pourrait disparaître. Il semble que cela ne soit pas le cas « nous intervenons sur les environnements virtuels. Il faut comprendre que derrière les offres cloud et de virtualisation, il y a des supports physiques » précise Paul Dujancourt. Il cite ainsi en exemple une entreprise de logistique qui a formaté une LUN de 600 Go et a créé une machine virtuelle sur le volume. Une récupération à distance a été privilégiée et les ingénieurs ont reconstruit le système de fichier VMFS en récupérant l'ensemble des 300 fichiers du volume d'origine. Au total plus de 448 Go ont été reconstruits. Le dirigeant de Kroll Ontrack se veut donc confiant sur l'avenir de la société à l'heure où le cloud pose des questions sur la pérennité des données. Il n'exclut pas un jour de signer des partenariats avec les grands fournisseurs de cloud.

Illustration: Salles blanches

Crédit Photo: Kroll onTrack

(...)(05/09/2011 14:47:10)La CIA, le Mossad, et le MI6 visés par des hackers iraniens

La cyber-attaque menée contre DigiNotar, filiale néerlandaise de Vasco Data Security International, est donc beaucoup plus grave qu'on ne le pensait. Le piratage du réseau et de l'infrastructure de DigiNotar, en juillet dernier, a permis aux hackers d'avoir accès à plusieurs données de certifications de DigiNotar. Une fois introduits dans ses systèmes, les pirates sont parvenus à générer des centaines de faux certificats pour des domaines tiers. Avec ces certificats, les pirates peuvent potentiellement siphonner les informations de connexion d'un utilisateur en usurpant le site légitime, complet, mais dont le contrôle est assuré par les faux certificats SSL portant la signature de DigiNotar.

De tels certificats ont été émis pour les domaines de l'Agence centrale de renseignement américaine, celui du Mossad israélien et du MI6, les services secrets britanniques. Par ailleurs, il est apparu que les pirates avaient aussi créé de faux certificats pour des autorités de certifications comme VeriSign et Thawte, spécialisés dans la sécurisation des communications Internet, afin de porter atteinte à la réputation de leurs services.

De nombreux faux certificats émis

Une première liste des domaines pour lesquels ont été émis de faux certificats a été publiée samedi par Gervase Markham, développeur chez Mozilla. Des sources proches de l'enquête sur le piratage de DigiNotar ont confirmé à Webwereld que cette liste était authentique. Adam Langley, ingénieur pour Chrome, a également confirmé à Webwereld que Google disposait d'une liste identique. La télévision publique hollandaise NOS a également publié la liste de plus de cinquante domaines pour lesquels de faux certificats avaient été émis. Parmi eux, on trouve Google, Yahoo, Microsoft et Skype, et de nombreux sites très visités par les dissidents iraniens. NOS signale mêmes que les pirates ont créé de faux certificats comportant des messages faisant l'éloge de la Garde révolutionnaire iranienne. On ne sait pas encore quelle quantité de logins les pirates ont réussi à récolter pour espionner les mails et les messages de chat. La plupart des certificats sont périmés ou ont été révoqués après la découverte de l'intrusion par DigiNotar, mi-juillet.

Chris Soghoian, chercheur en sécurité et spécialiste de la confidentialité des données à l'Indiana University et Graduate Fellow au Center for Applied Cybersecurity Research, a déclaré que la liste représentait un « ensemble très intéressant de sites. » Cependant, celui-ci doute que les pirates aient pu pénétrer les réseaux des agences d'espionnage avec leurs faux certificats. « Les domaines des services secrets présentent peu de risque. L'attaque est originale. Elle va probablement susciter beaucoup d'interrogations et capter l'intérêt des agences gouvernementales. Bien sûr, personne n'aime être pris au dépourvu. Mais il n'y a vraiment pas d'informations classées dans ces domaines. Ils sont séparés des réseaux internes. Donc, en pratique, l'intérêt pour le gouvernement iranien d'avoir pu obtenir un certificat pour la CIA est nul. C'est juste très embarrassant, » a t-il déclaré dans une interview à Webwereld.

[[page]]

Pourtant, le hack de DigiNotar n'est pas sans conséquence. « Ce qui est préoccupant, c'est que les pirates ont émis de faux certificats pour d'autres agences de certification, comme VeriSign et Thawte. Mais le plus problématique concerne des sites comme Google et Facebook, ou encore Walla, l'un des plus grands fournisseurs de service de messagerie en Israël. Grâce à ces faux certificats SSL, le régime iranien pourrait siphonner les comptes et les communications en ligne d'un nombre très élevé de personnes, » a encore expliqué Chris Soghoian. Google a déjà mis à jour son navigateur Chrome pour qu'il bloque l'accès à tout site utilisant un certificat DigiNotar. Et Mozilla et Microsoft devraient publier prochainement des correctifs pour leurs navigateurs. Dans un tweet récent, l'équipe Microsoft Security Response a écrit : « Nous classons tous les certificats de DigiNotar dans l'Untrusted Root Store de manière à refuser l'accès à tout site web utilisant les CAs de ce certificateur. » Cela signifie notamment que des centaines de sites du gouvernement néerlandais seront inaccessibles dans les prochains jours si les agences ne basculent pas vers un autre système de certification d'ici là.

La semaine dernière, l'entreprise de sécurité néerlandaise Fox-IT, a analysé dans le détail le piratage de DigiNotar. Les résultats préliminaires ont incité le gouvernement de La Haye à passer en mode alerte : celui-ci a décidé l'arrêt immédiat de tous les services DigiNotar, et a pris en charge la gestion opérationnelle de l'Autorité de Certification de DigiNotar. Le rapport de Fox-IT devrait être envoyé au Parlement et rendu public aujourd'hui. DigiNotar n'a pas répondu à une demande de commentaire à ce sujet.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |