Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 271 à 280.

| < Les 10 documents précédents | Les 10 documents suivants > |

(07/10/2011 09:25:06)

Selon Forrester, la gestion des données personnelles doit se structurer

Le cabinet Forrester vient de publier une étude baptisée « Personal Identity Management ». Selon cette étude, les entreprises dépensent aux seuls Etats-Unis deux milliards de dollars par an pour acquérir et traiter des données personnelles, preuve que le marché est considérable en la matière. Une fuite de données personnelles coûte, de plus, 214 dollars par personne concernée en moyenne, toujours selon Forrester. Pour l'auteur du rapport, Fatemeh Khatibloo, les consommateurs pourraient recourir de plus en plus à des portails d'habilitation.

Mutualiser les systèmes d'identification

Il existe déjà des systèmes d'identification mutualisés qui permettent à des individus de se connecter à de multiples services avec un seul couple identifiant/mot de passe : Google ID, Twitter Sign In, Yahoo Identity, Facebook Connect... Ces identifications peuvent être associées à des données personnelles transmises aux organismes acceptant d'utiliser les systèmes en question, notamment via des cookies mais aussi via des cartes de fidélité traçant les actes des personnes identifiées.

Or, après l'Europe et ses directive sur la protection de la vie privée, les Etats-Unis envisagent sérieusement de légiférer à leur tour sur le droit des consommateurs à voir leurs données collectées avec respect de leur vie privée et de leur volonté.

Partage mais contrôle des accès

Des portails pourraient ainsi se constituer pour, explicitement, offrir aux consommateurs de stocker des données personnelles et de les partager avec d'autres entreprises clairement identifiées selon les habilitations fournies par le propriétaire des données. Les propriétaires de systèmes d'identification mutualisés pourraient être de bons candidats pour évoluer vers cette activité.

Selon Forrester, cinq critères importants détermineront le succès de ces entreprises : respect de la vie privée (le consommateur doit faire confiance au portail), valeur ajoutée démontrée par le partage, capacité du consommateur à récupérer les données stockées, transparence quant aux informations détenues et sécurité.

Assises de la Sécurité 2011 : La sécurité du cloud de l'appréhension à l'intégration

Parmi les nombreux sujets abordés aux assises de la sécurité, le cloud computing est devenu depuis quelques années une problématique récurrente. Cette année, le discours des RSSI et des DSI a un peu changé. Ils ne perçoivent plus le cloud comme une menace sécuritaire, mais comme un atout pour certaines problématiques (stockage de données, environnement de développement, etc.). L'heure est donc à l'accompagnement de cette évolution avec différents outils et solutions, et cela à tous les niveaux.

Les hyperviseurs deviennent une cible privilégiée

Les hyperviseurs concentrent beaucoup l'attention des constructeurs et des équipementiers. Ainsi, Hugh Njemanze, CTO de la division sécurité d'HP, explique « le temps est venu d'une plus grande intégration des éléments de sécurité pour connecter les infrastructures existantes avec des environnements de type SaaS » et d'ajouter « il faut être capable de scanner du code source, d'analyser en temps réel, de répondre à des attaques ou des intrusions sur ce type de modèle ». Pour lui, il y a une prise de conscience de la part des fournisseurs de SaaS qui sécurisent aussi leur plateforme, expose leurs API permettant des audits, de la surveillance. Les règles de sécurité doivent descendre jusqu'au niveau de l'hyperviseur, indiquent Hugh Njemanze en soulignant que HP proposera des solutions dans ce domaine dans les prochains mois sur VMware, Citrix ,...

Juniper est sur la même longueur d'onde. Le constructeur a animé un atelier avec un titre un peu provocateur, le datacenter est-il inattaquable ? « Que l'on soit sur du virtuel ou sur du physique, il est essentiel d'avoir une politique de sécurité cohérente dans les deux mondes » souligne Laurent Paumelle, Ingénieur systèmes chez Juniper. Pour lui, l'hyperviseur est un enjeu important de la protection du cloud, « il faut être capable de sécuriser les VM, mais également permettre le dialogue entre les VM. Ainsi, il est nécessaire d'appliquer des règles de sécurité si par exemple vous mettez dans une DMZ un serveur Apache, cela doit signifier que vous autorisez les sessions http depuis d'autres machines » précise Laurent Paumelle. L'objectif est d'avoir une visibilité des flux, de la volumétrie sur la couche virtuelle et d'être capable d'appliquer des politiques de sécurité.

Chiffrement et rôle du RSSI

Si la question de l'hyperviseur semble faire débat, les problématiques de protection de la donnée en elle-même et donc du chiffrement s'invite aussi dans les débats. SafeNet rappelle que sur la totalité de la vie de l'information, il est utile de chiffrer et d'avoir des solutions d'authentification forte. Selon Mike Smart, directeur produits et solutions chez SafeNet « il faut répondre à deux exigences, la performance car les outils de cryptographie ne doivent pas ralentir les bénéfices du cloud et le renforcement des authentifications » et d'ajouter « pour le second élément, nous travaillons activement sur les courbes elliptiques qui sont plus efficaces que les protocoles de type AES et considérées comme mathématiquement inviolables ». Cette technique va être appliquée pour chiffrer des instances virtuelles à travers une offre baptisée Protect V, qui sortira à la fin de cette année ou au début 2012. « Ainsi les données d'une VM peuvent être dupliquées avec confiance notamment depuis un cloud public comme Amazon Web Services », précise Mike Smart.

Au final, Edouard Janson, directeur de la branche sécurité de Sogeti se veut optimiste « le cloud est un atout pour les RSSI, car dès que vous voulez mettre un fichier serveur dans le cloud, le DSI se retournera vers le RSSI pour le sécuriser, chiffrer les données, étudier les contrats, assurer la réversabilité, rapport avec la CNIL, garantir la territorialité des informations ». Il rappelle également que le cloud et la virtualisation reposent sur du matériel et que l'on oublie souvent de vérifier la « propreté » des équipements. Les équipes de chercheurs d'Edouard Janson ont ainsi fait la démonstration d'un rootkit pour carte réseau permettant de passer d'une machine virtuelle à une autre.

IBM s'offre Q1 Labs pour se renforcer dans la sécurité

IBM vient d'acquérir Q1 Labs, un éditeur d'outils de sécurité pour un montant non encore divulgué. Ce rachat s'ajoute à la dizaine d'autres acquisitions menées par IBM dans le domaine de la sécurité au cours des 10 dernières années. Big Blue a également réalisé 25 rachats liés aux solutions analytiques, dont le plus récent est i2.

Une fois l'opération finalisée, les équipes de Q1 Labs rejoindront la division IBM Security System qui sera dirigée par Brendan Hannigan, l'actuel PDG de Q1 Labs. La filiale ciblera le marché des services et logiciels de sécurité, estimé à 94 millions de dollars et en croissance de 12% par an, selon les estimations de la firme d'Armonk.

Passer à une approche prédictive

Les logiciels de Q1 Labs analysent et collectent les données des organisations à des fins de sécurité. Ils détectent et signalent des actions qui pourraient s'écarter du cadre normal de la politique des entreprises et aident à prévenir les infractions, comme l'accès, par des employés, à des informations non autorisées. « Comme la défense du périmètre seul n'est plus capable de contrecarrer toutes les menaces, la position d'IBM consiste à passer de la notion de sécurité à une approche intégrée et prédictive», a déclaré Brendan Hannigan, PDG de Q1 Labs. « Les outils analytiques de Q1 Labs renforceront le portefeuille de solutions de sécurité d'IBM et permettront au groupe de pouvoir se distinguer de ses concurrents. »

IBM prévoit de s'appuyer sur l'offre de Q1 Labs pour renforcer la sécurité de ses produits et services comme la gestion des accès et des identités, les bases de données, les applications, la gestion du risque d'entreprise, la prévention des intrusions, la gestion des terminaux et les réseaux.

La technologie de Q1 Labs permettra également de créer une plate-forme commune de sécurité pour les logiciels, le matériel, les services et les centres de recherche de Big Blue.

« En recentrant son expertise dans une entité dédiée, IBM aidera ses clients à rester en avance face aux menaces croissantes liées à la sécurité », a déclaré Robert LeBlanc, vice-président d'IBM Middleware Software.

Situé à Waltham (Massachusetts), Q1 Labs revendique plus de 1 800 clients dans le monde, des établissements de soins, des entreprises énergétiques, des spécialistes de la vente au détail, des organismes publics, des banques, des agences gouvernementales, des institutions éducatives et des fournisseurs de services sans fil.

(...)

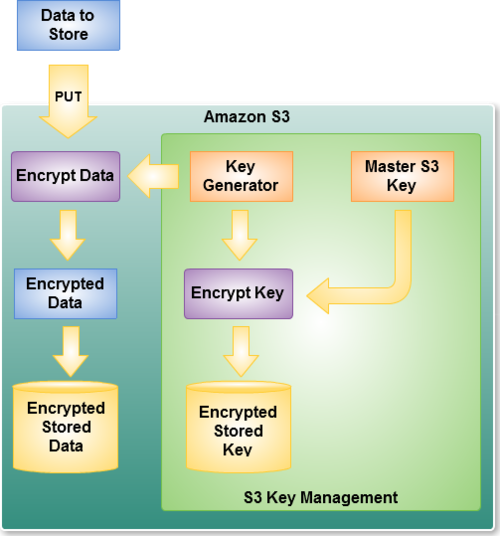

Amazon ajoute le chiffrement à son service de stockage S3

Selon Amazon, le chiffrement a été ajouté afin de simplifier le processus de protection des données stockées sur S3. Auparavant, les entreprises devaient choisir un algorithme de chiffrement, créer et stocker leurs propres clés, et adapter les applications de manière à faire en sorte que toutes les données soient correctement cryptées et décryptées à chaque opération. Désormais, les utilisateurs peuvent déléguer cette charge à Amazon.

Selon un article publié sur un blog d'Amazon, Server Side Encryption gère toutes les fonctions de cryptage, de décryptage et de gestion des clés de manière transparente. Les données sont cryptées lors de l'ajout d'un en-tête supplémentaire au moment de l'écriture dans S3. Chaque objet est crypté avec une clé unique. Comme garantie supplémentaire, la clef elle-même est cryptée à partir d'une clé principale qui change régulièrement. Amazon utilise l'algorithme de chiffrement AES-256, ainsi que l'a précisé le fournisseur de services en ligne.

Attention aux clefs

Les entreprises peuvent dès maintenant profiter de la fonction Server Side Encryption à partir de la console de gestion Management Console d'Amazon et de l'API S3. « Le fait qu'Amazon ait ajouté le cryptage à ses serveurs n'est pas une nouvelle très excitante, » a estimé l'expert suédois en sécurité Jakob Schlyter. Cette fonction permettrait de protéger les données dans le cas où une personne réussirait à s'introduire dans un des centres de calcul d'Amazon et volerait un des disques sur lesquels le fournisseur conserve les données de ses clients. « Il faut également évaluer ce qui se passerait s'il y avait un problème avec la gestion des clés par Amazon, et estimer le risque que des données soient perdues à cause de ça, » a ajouté l'expert suédois, ajoutant que, pour sa part, « il continuerait à utiliser le cryptage côté client. »

Cliquez sur l'illustration pour l'agrandir

De son côté, Amazon a indiqué que le nombre d'objets stockés sur son service S3 avait augmenté, atteignant les 566 milliards au cours du troisième trimestre de cette année, contre 262 milliards d'objets recensés au cours du dernier trimestre 2010. L'entreprise a également fait savoir qu'elle avait recruté une nouvelle équipe au sein de S3, notamment un directeur du développement logiciel, un ingénieur en développement et un responsable commercial, tous basés à Seattle.

Crédit photo : D.R.

(...)(06/10/2011 09:01:30)Assises de la sécurité 2011 : Rapprocher la sécurité au plus près de l'utilisateur

La 11ème édition des assises de la sécurité qui se déroule à Monaco a été inaugurée par Gérard Rio, responsable de l'évènement. Plus de 800 RSSI et DSI sont présents cette année pour dialoguer avec les 125 partenaires sur des sujets multiples autour de la sécurité. Un focus spécial va être mené sur les collectivités territoriales et sur la vidéoprotection. Le patron des assises pense déjà à l'avenir avec en 2012 deux sujets phares, les problèmes de cyberdéfense et la sécurité des outils nomades. Or ce dernier sujet est très persistant sur cette première journée, où plus exactement les questions de sécurité sur les équipements personnels comme les smartphones et les tablettes. La plupart des personnes rencontrées sur le salon sont formels les terminaux mobiles vont devenir des vecteurs importants des prochaines attaques et tentatives d'escroqueries.

Guillaume Lovet, expert en sécurité chez Fortinet, indique « les smartphones ont tous les attributs des PC et en plus ils ont des éléments de facturation comme les SMS ou les appels surtaxés ». Autre questionnement, la fameuse consumérisation de l'IT où comment accepter dans son système d'information des équipements personnels. Hétérogénéité des systèmes d'exploitation, séparation de l'environnement privé et professionnel, gestion des données, adaptation des applications métiers, sont autant d'éléments à prendre en compte pour proposer des solutions de sécurité sur ces terminaux. Ainsi, Orange Business Services travaille sur le développement d'une plateforme pour la sécurisation des smartphones, Thierry Evangelista, directeur marketing Sécurité précise « ce service sera lancé en 2012 et reposera sur un partenariat avec Juniper ».

Le réseau au coeur de la sécurité

Pour la keynote inaugurale, les assises avaient invité Tom Gillis, fondateur d'Iron Port rachetée par Cisco. Spécialiste de la sécurité, il a rappelé quelques chiffres au début de sa présentation, il a indiqué que chez Cisco, la politique depuis 3 ans était d'accepter les terminaux personnels, smartphones, tablettes « nous avons baissé de 25% nos coûts informatiques et 200% de satisfaction pour les utilisateurs ». Il n'empêche cela implique d'après lui une autre façon d'appréhender les questions de sécurité. « Nous sommes à la croisée des chemins. Auparavant, le modèle traditionnel était d'avoir le réseau au centre et aux extrémités, le dekstop et une zone démilitarisée. Depuis 2 ans, ce schéma a explosé avec la multiplicité des terminaux et le cloud » analyse le vice-président de Security Technology Business Unit chez Cisco. Il est donc nécessaire pour lui d'intégrer les questions sécuritaires au sein du réseau et de les rapprocher de l'utilisateur.

La réponse de Cisco sur ce sujet s'appelle Secure X Architecture, qui comprend une base de données contextuelle sur les politiques de sécurité associée aux profils des utilisateurs, et Anyconnect qui permet l'accès à distance sur différents types de terminaux. Tout est chapeauté par Cisco SIO (Security Intelligence Operation), qui est une cellule de veille en charge du suivi des menaces, de l'analyse et de la remontée d'informations auprès des 700 000 équipements qui contribuent à la base de réputation, et de la mise à jour des règles de sécurité pour le filtrage email, web, firewall et IPS. L'objectif est de créer un maillage sécuritaire.

Avec O3, Symantec propose une plate-forme de sécurité dans le cloud

Le cloud firewall : avec ces quelques mots, Nico Popp, responsable du programme O3 chez Symantec, résume d'un trait le vaste projet anciennement connu sous le nom d'Ozone. O3 est tout simplement le code chimique de l'ozone qui se trouve comme chacun sait au-dessus des nuages dans l'atmosphère. Une métaphore élégante pour signifier qu'O3 est un service dédié à la sécurité accessible en mode SaaS et capable de travailler avec d'autres clouds comme DropBox.com, Amazon ou Box.com.

Symantec O3 a été conçu pour protéger toutes les applications et infrastructures cloud des entreprises. « Ce programme réunit le contrôle des accès, la protection des informations et le contrôle de la conformité dans une seule et même solution de sécurité », nous a expliqué Nico Popp. L'approche est gateway centric : un point de contrôle pour tous les types de clouds, publics et privés avec des services firewall, DLP (Data Loss Protection), chiffrement et identification unique et renforcé si besoin. « Auparavant, beaucoup de personnes étaient nécessaires pour superviser ces services ; aujourd'hui avec notre cloud firewall O3, nous proposons une offre permettant de réduire leurs coûts et la complexité de ces opérations », nous a indiqué Nico Popp. O3 établit un point de contrôle de sécurité qui applique les règles de protection des identités et des informations à tous les services de cloud computing.

Une sécurité sur plusieurs niveaux

Trois couches de sécurité de base sont proposées par O3 : Le contrôle des accès au cloud via l'infrastructure de gestion des identités et d'authentification de l'entreprise, tout en activant des services d'autorisation et de fédération. La sécurisation des informations en détectant, bloquant et chiffrant automatiquement les informations confidentielles avant leur stockage dans le cloud. « Un utilisateur peut par exemple stocker des données dans DropBox mais elles seront cryptées et il sera nécessaire de repasser par O3 pour les décrypter et les consulter », nous a précisé Nico Popp. Enfin, O3 regroupe tous les événements de sécurité associés au cloud pour fournir la base d'une solution complète d'audit des services utilisés en ligne.

Symantec ne fournit pas encore de grille tarifaire pour O3, le service vient seulement de passer en bêta test auprès de certains clients, notamment français. Un gateway est fourni aux clients sous forme d'une appliance virtuelle et une facturation par utilisateur est envisagée comme pour tout bon service SaaS même si une politique de licence plus classique pourra également être appliquée. La disponibilité générale du service est prévue pour 2012. D'autres services de ce type sont attendus dans les mois à venir, VMware avec le concours de RSA travaille sur un projet similaire baptisé Horizon.

(...)(05/10/2011 08:45:39)Le Conseil Général du Bas-Rhin sécurise les flux de ses emails avec ClearSwift

Le Conseil Général du Bas-Rhin (CG 67) gère 5 000 comptes de messagerie répartis sur 150 sites (notamment les collèges). Il souhaitait installer une solution de sécurisation qui inclut évidemment l'anti-spam et l'anti-virus sur les flux entrants mais aille aussi au delà en gérant également les flux sortants (DLP, data loss protection). La DLP vise en effet à éviter les sorties de donner confidentielles qui peuvent être traitées par des agents du CG.

Bien entendu, le conseil général souhaitait minimiser la charge de travail des administrateurs en disposant d'une solution simple, centralisée couvrant les 150 sites et au maximum automatisée.

Le CG 67 a finalement choisi la solution proposée par ClearSwift, Secure Email Gateway, dont les capacités d'administration ont particulièrement séduit ses équipes informatiques

Le coût du projet n'a pas été communiqué.

Illustration: Crédit photo: D.R

(...)

Facebook ajoute une protection contre les liens malveillants

Selon un communiqué de l'entreprise, la technologie Websense va permettre de compléter les protections existantes sur Facebook pour empêcher les utilisateurs de cliquer sur des liens dirigés vers des sites web dont la fiabilité n'est pas garantie. La technologie pourrait protéger les utilisateurs contre les nombreuses escroqueries, fréquentes sur Facebook, qui cherchent à piéger les membres en les incitant à cliquer sur des liens malveillants. Ces sollicitations jouent sur la curiosité et la vanité des utilisateurs, prétendant leur donner accès à des potins exclusifs, ou leur promettant de savoir qui est intéressé par leur profil.

Avec la technologie de Websense, les utilisateurs seront désormais prévenus que le lien sur lequel ils s'apprêtent peut-être à cliquer n'est pas forcément digne de confiance. « Quand un utilisateur clique sur un lien Facebook, celui-ci est vérifié dans la base de données de Websense, » ont expliqué les responsables de l'entreprise de sécurité. « Si l'éditeur soupçonne un lien malveillant, l'utilisateur sera dirigé vers une page lui proposant plusieurs choix : continuer à ses propres risques, revenir à la page précédente, et savoir pourquoi le lien est signalé comme suspect. »

Des risques élevés sur les terminaux mobiles

Plus tôt cette année, des chercheurs de la firme de sécurité BitDefender ont affirmé que les logiciels malveillants envoyés par des liens Facebook étaient les principaux vecteurs d'attaques utilisés contre les terminaux mobiles. Les liens spam des réseaux sociaux comme Facebook infectent facilement les terminaux mobiles du fait que les vers et autres logiciels malveillants sont souvent indépendants de la plateforme et sont donc plus largement disséminés, à la différence de ceux qui ciblent les PC. S'appuyant sur les statistiques de Google, les chercheurs de BitDefender s'accordent pour dire que près d'un quart des utilisateurs de Facebook piégés par une arnaque sur le réseau social, l'ont été depuis leur appareil mobile. Parmi eux, nombreux ont succombé au lien prétendant montrer le statut Facebook d'une jeune fille qui avait été exclue de son école. Le lien malveillant avait généré 28 672 clics, dont 24% provenaient de plates-formes mobiles. Les utilisateurs ayant cliqué sur ce lien - que ce soit depuis leur PC ou leur appareil mobile - ont téléchargé un ver depuis Facebook et ont été victime d'un faux système de publicité destiné à détourner de l'argent.

La proposition de Websense sera, certes, utile aux membres, en les aidant à repérer les liens suspects, mais elle ne permettra pas de traiter les malware présents sur le site lui-même. Ce problème non résolu vaut depuis longtemps de nombreuses critiques à Facebook de la part d'experts en sécurité et de défenseurs de la vie privée. Comme les liens malveillants, de nombreuses applications proposant par exemple aux utilisateurs de Facebook de télécharger des boutons « je n'aime pas », sont en réalité des escroqueries ou encore ces fausses pages aguicheuses utilisées pour détourner les clics des utilisateurs, et dont l'objectif est essentiellement de disséminer un malware.

Crédit Photo: D.R

(...)(04/10/2011 10:04:49)2 start-up suisses collaborent pour améliorer la sécurité des réseaux

Startup active dans le domaine de l'encryption haut débit, ID Quantique annonce le lancement de son application CypherMonitor, une solution de monitoring et de contrôle continu du niveau de compliance des encrypteurs déployés. Grégoire Ribordy, CEO d'IDQ, a expliqué la raison d'être de cette solution : «Alors que les équipes réseau assurent la disponibilité des équipements, pour des raisons d'audit et de compliance, les responsables de la sécurité cherchent à obtenir une vue transparente relative à la mise en oeuvre de leurs politiques de sécurité.»

Basée sur la technologie de NetGuardians, éditeur suisse de logiciel dans le domaine du contrôle des risques opérationnels, cette solution fournit une vue entièrement automatisée de la sécurité de leurs réseaux chiffrés, et ce, en temps réel. Elle délivre des alertes en temps réel (via téléphone mobile ou SMS) et permet la configuration de rapports d'audit automatiques. La technologie de Netguardians permet notamment l'analyse des comportements et un reporting autour des activités métier et informatiques d'une entreprise.

Joël Winteregg, CEO de NetGuardians, s'est félicité de cette association qui renforce le positionnement de l'entreprise dans le domaine de la lutte contre les fraudes et fuites d'informations: «Le fait que notre technologie, relative à l'analyse comportementale des opérations métier et informatiques soit étendue au domaine du chiffrement des communications illustre bien l'évolution des besoins en matière d'audit et de compliance.»

ICTJournal.ch

| < Les 10 documents précédents | Les 10 documents suivants > |