Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 121 à 130.

| < Les 10 documents précédents | Les 10 documents suivants > |

(13/01/2012 12:36:48)

Anonymous publie des détails sur les systèmes SCADA israéliens

Un membre du collectif d'hacktivistes Anonymous a publié une liste des systèmes SCADA (Supervisory Control and Data Acquisition) israéliens et des détails sur les identifiants de connexion présumés. L'utilisateur, qui utilise le pseudo Twitter @FuryOfAnon, a posté ses informations sur Pastebin accompagnées du message: « Qui veut s'amuser avec les systèmes SCADA israéliens ? » Le billet sur le site Pastebin contient une liste d'URLs en équivalents IP, qui, d'après le hacker, renverraient aux interfaces d'administration des systèmes qui sont utilisés pour surveiller les équipements automatisés SCADA dans les installations industrielles.

La plupart des URLs mentionnées dans le message original ne sont plus accessibles. Mais le pirate a publié une seconde liste qui contient de nouvelles adresses de systèmes SCADA israéliens. « Accéder à leurs systèmes. Se connecter en utilisant des logins par défaut (le mot de passe est '100') » écrit @FuryOfAnon.

En décembre 2011, Billy Rios, un ingénieur en sécurité de Google, avait révélé que le log-in par défaut pour entrer via Internet dans le logiciel Siemens SIMATIC SCADA était 'Administrateur: 100'. Ce même log-in par défaut aurait pu être utilisé en novembre 2011 par un pirate du nom de pr0f pour accéder au SCADA qui contrôle une usine d'approvisionnement en eau dans le sud de Houston. A l'époque, le pirate avait affirmé que le système était protégé par un mot de passe de trois caractères.

Une action politique ?

Le premier billet posté sur Pastebin par @FuryOfAnon contient également une liste d'adresses email et de mots de passe de personnes travaillant pour le Ministère israélien de la Défense, le Ministère des Affaires Étrangères, le Ministère de la Santé et les Forces de défense israéliennes (IDF). On ne sait pas très bien si ces adresses servent aussi pour se connecter aux systèmes SCADA mentionnés.

Il semble que FuryOfAnon a le soutien de Sabu, membre de longue date d'Anonymous et ancien leader de LulzSec, qui a approuvé son action sur Twitter. Anonymous a actuellement engagé des actions de piratages contre les sites Internet israéliens, menant une campagne appelée Operation Free Palestine. La semaine dernière, un hacker saoudien a publié les informations personnelles et les numéros de carte de crédit de milliers de citoyens israéliens. Le vice-ministre des Affaires étrangères, Danny Ayalon, a comparé ces actes de piratage à du terrorisme. « Aucune agence de renseignement, aucun pirate, ne sera à l'abri de représailles, » a déclaré M. Ayalon.

(...)(11/01/2012 09:31:25)Le blocage de The Pirate Bay conduit les Anonymous à lancer une attaque DDOS

Anonymous a frappé les sites de deux associations qui militent contre le piratage, un jour après le blocage de l'accès au moteur de recherche de The Pirate Bay par le FAI finlandais Elisa. Le fournisseur d'accès se conformait à l'injonction de justice prise après la plainte déposée par l'une des deux associations.

« Le site finlandais de la Fédération internationale de l'industrie phonographique (International Federation of the Phonographic Industry - IFPI) et le site web du Centre d'information sur le copyright et contre le piratage (Copyright Information and Anti-Piracy Centre - CIAPC) ont tous deux été mis hors ligne, sans doute à la suite d'une attaque par déni de service distribué », a confirmé Antti Kotilainen, directeur général du CIAPC, précisant que l'association travaillait pour le compte de l'IFPI. « Il n'y a pas vraiment d'incidence sur notre travail, mais c'est tout de même ennuyeux », a déclaré le directeur général.

Des FAI obligés de bloquer The Pirate Bay

Le propriétaire du compte Twitter « @anon_finland » s'est crédité pour l'attaque, indiquant que le groupe allait « maintenir ce site hors service aussi longtemps » qu'il le souhaiterait. Lundi, le FAI Elisa ne permettait plus à ses abonnés d'accéder à The Pirate Bay ainsi qu'à d'autres sites et serveurs de noms de domaine associés. Il a appliqué une injonction temporaire délivrée par un tribunal d'Helsinki, à la suite d'une requête de l'IFPI Finlande déposée au mois d'octobre dernier. L'opérateur a engagé un recours devant la Cour d'appel d'Helsinki, ainsi qu'il l'indique dans un communiqué.

« L'IFPI demande aussi au tribunal d'obliger deux autres FAI importants du pays, TeliaSonera et DNA, à bloquer The Pirate Bay », a déclaré Antti Kotilainen. « Ces décisions pourraient être prises dès le mois prochain », a-t-il précisé. « Si le tribunal prenait cette nouvelle injonction, le site The Pirate Bay serait inaccessible à 80 % environ du réseau haut débit finlandais », a ajouté le directeur général du CIAPC.

De nombreuses plaintes déposées

The Pirate Bay permet aux utilisateurs de rechercher des fichiers torrents, ou d'accéder à des fichiers d'information qui coordonnent le téléchargement de contenu entre des personnes qui utilisent le système de partage de fichiers BitTorrent. Pendant des années, il a suscité la colère de l'industrie du divertissement, qui fait valoir que la plupart des contenus indexés par The Pirate Bay sont partagés en totale violation avec les lois de protection du droit d'auteur.

Au mois de novembre, l'IFPI Finlande et les majors de l'industrie de la musique - Warner Bros, EMI, Universal Music Group et Sony Music Entertainment - ont déposé une plainte civile en Finlande contre trois personnes affiliées à The Pirate Bay : Peter Sunde, Fredrik Neij et Gottfrid Svartholm Warg. « Dans leur plainte, ces majors demandent au tribunal une indemnisation. Elles demandent aussi que ces trois personnes cessent d'enfreindre le droit d'auteur », a expliqué Atti Kotilainen, même si celui-ci pense qu'il y a peu d'espoir que le tribunal décide d'accorder aux majors du disque des compensations.

De lourdes amendes contre Pirate Bay

En avril 2009, les trois hommes, ainsi que Carl Lundström, ont été chacun condamnés à un an de prison par un tribunal de Stockholm. Ils sont accusés d'avoir favorisé le viol du droit d'auteur. Le tribunal a également ordonné que ces quatre personnes versent à la Twentieth Century Fox une indemnité de 11 millions de couronnes suédoises environ (1.5 million d'euros) et 41.467 euros à Sony Music Entertainment Suède. Ces personnes étaient aussi censées renoncer aux 1,2 million de couronnes suédoises correspondant aux recettes publicitaires générées par le site. En 2010, trois des quatre hommes ont perdu en appel. Mais, d'après le blog TorrentFreak, ils espèrent que la Cour suprême de Suède acceptera de statuer sur l'affaire.

(...)(10/01/2012 09:35:30)Atelio protège les travailleurs isolés

L'intégrateur Atelio lance son propre produit de sécurité, ce sera lors du salon IT Partners, mais sur un segment très particulier, celui de la protection des travailleurs isolés. Une législation précise encadre ce statut : la recommandation 416 R de l'INRS (Institut national de recherche et de sécurité, qui travaille en fait sur la sécurité des travailleurs et les maladies professionnelles). Le travailleur isolé est défini comme étant injoignable plus d'une heure et hors de portée de la voix ou de la vue. Le code du travail, article L 230-2 enjoint aux chefs d'entreprise de protéger ces travailleurs, les articles 221-6 et 222-19 font peser sur eux une responsabilité pénale.

Sont concernées, les activités de gardiennage, de technicien itinérant, de transporteur, pour lesquelles Atelio propose le système Dati (Dispositif d'appel pour travailleur isolé ou PTI pour Protection des travailleurs isolés). C'est un terminal fonctionnant sur le réseau GSM qui comprend des systèmes d'alarmes automatiques ou manuelles, des fonctions SOS et se fixe à la ceinture, au cou, par épingle. Ce terminal peut être couplé à un système de télésurveillance, assuré par une entreprise spécialisée. Il sera présenté sous forme de badge sur IT Partners.

Atelio compte déjà plusieurs références comme Total, Danone, Peugeot, Eurovia. L'intégrateur s'est rapproché de partenaires anglais et allemand pour la partie matériel.

(...)

Spie Communications décline trois offres d'infogérance en PME

Pour adapter ses services d'infogérance aux demandes des PME et à la taille de leur parc, Spie Communications a monté une offre de prestations en trois volets. Baptisée Evolution, elle fait suite à l'offre Corteo proposée depuis quelques années par la SSII. Elle comprend deux services packagés, Evol'Duo et Evol'Proxim, plutôt destinés aux entreprises ayant moins de cent postes de travail, et un service sur mesure, pour des parcs plus importants. « Certaines PME gérant un parc inférieur à cent postes peuvent néanmoins être intéressées par l'offre sur mesure », pointe Sylvie Marchaland, responsable d'offres services chez Spie Communications.

Principalement constituée de prestations réalisées à distance, Evol'Duo comporte un helpdesk (le Point de contact service), qui apporte aux utilisateurs une assistance téléphonique sur une plage horaire standard, associé à des services d'exploitation déportés (sauvegarde des données, activations des connexions réseaux, etc.). Ces derniers englobent l'ensemble du périmètre de l'infrastructure du client, ce qui couvre non seulement l'informatique, la sécurité et le réseau, mais également les télécommunications. Evol'Duo se complète d'une assistance sur site réalisée ponctuellement, suivant les besoins de la PME (par exemple, lors d'un déménagement qui nécessite de reconfigurer les environnements de travail). Cette offre inclut également une brique de conseil, « Progrès et soutien », qui recouvre la prestation d'initialisation du projet, destinée à cadrer le périmètre d'intervention de Spie Communications, ainsi qu'une phase de suivi qui conduira à dégager avec le client des axes d'amélioration du service. Le tarif de l'offre Evol'Duo démarre à 25 euros HT par mois et par utilisateur.

Un service d'exploitation réalisé in situ

L'offre Evol'Proxim s'adresse à des entreprises qui souhaitent que les prestations d'infogérance s'effectuent dans l'entreprise. Comme la précédente, elle inclut la brique helpdesk « Point de contact service » et la brique de conseil et suivi « Progrès et soutien ». En revanche, cette fois, les prestations d'exploitation sont réalisées sur site. Pour cette formule, il est plus difficile pour Spie Communications de communiquer un tarif d'entrée standard. Quoi qu'il en soit, Evol'Duo et Evol'Proxim sont deux offres packagées dont le prix varie suivant le nombre de postes de travail gérés dans l'entreprise.

Avec la troisième offre, Evol'Sur mesure, « la prestation est dimensionnée en fonction des besoins du client », indique Sylvie Marchaland. Les services de proximité sont proposés par la SSII sous forme de demi-journées. Sur les deux premières offres, un certain nombre de demi-journées sera déterminé en fonction du nombre de postes de travail de la PME. Sur la troisième, ces interventions sont évaluées de façon plus ajustée et le Point de contact service est accessible sur une plage horaire plus étendue.

« Evol'Sur mesure » comporte également un service supplémentaire de supervision présenté par Spie Communications comme une offre de gestion complète du système d'information. « Nous anticipons les dysfonctionnements sur l'infrastructure du client », explique Sylvie Marchaland. Dès qu'une alarme est remontée, la SSII vérifie sa pertinence, puis l'identifie pour y remédier. « Dans ce cadre, nous intervenons sur trois types de plages horaires : normale, étendue, 24/24 », précise la responsable d'offres.

Un patch Tuesday record et novateur pour janvier

Les 7 mises à jour proposées par Microsoft constituent un démarrage rapide pour 2012. Les premiers mois de l'année sont traditionnellement faibles en nombre de mises à jour. L'éditeur avait publié deux bulletins en janvier 2011, 2010 et 2008, une en janvier 2009.

Une des sept mises à jour a été étiquetée «critique», le classement le plus élevé des menaces de Microsoft, tandis que les autres ont été marquées « important », second dans le classement, même si certaines des menaces pourraient éventuellement être exploitées par des pirates pour injecter des logiciels malveillants sur les PC. Au total, trois des mises à jour ont été classées comme vecteurs « d'exécution de code à distance», ce qui signifie qu'ils pourraient être utilisés pour pirater un système non patché. La deuxième mise à jour est la plus intéressante car elle est associée pour la première fois au statut « Security Feature Bypass ». Angela Gunn, un porte-parole du Microsoft Security Response explique dans un blog que ce statut s'applique aux méthodes qui faciliteraient l'intrusion d'un pirate ». Elle évoque notamment des éléments vulnérables dans l'UAC (User Account Control), amenant les utilisateurs à installer des logiciels malveillants, malgré la présence dans Windows de deux technologies anti-intrusion DEP et ASLR »

Qui se cache derrière FSB et le patch de BEAST attendu

Dans un email, Paul Harvey, un analyste de la sécurité chez Lumension, soupçonne que derrière cette catégorie se cache « une mise à jour de la technologie SEHOP (Structured Exception Handler Overwrite Protection) pour améliorer la capacité de défense en profondeur dans les applications existantes ». SEHOP est une technologie anti-intrusion qui a été conçue pour bloquer une technique de piratage découverte en 2003 que Microsoft a détaillé sur un post datant de 2009. L'éditeur a ajouté SEHOP dans le SP1 de Windows Vista et il est présent dans Windows 7, Server 2008 et Server 2008 R2. Microsoft souligne que cette défense est désactivée par défaut sur Windows Vista SP1 et 7 pour des raisons de compatibilité. Il est possible que le patch prévu mardi prochain active ce système de défense. La firme de Redmond a déclaré qu'elle publierait plus d'informations sur la mise à jour SBF la semaine prochaine.

Pour Andrew Storm, il ne faut peut-être pas s'attendre à une pérennité de cette catégorie : « je pense qu'ils avaient une méthode qui ne rentrerait dans aucune catégorie et ils ne savaient pas quoi faire avec elle. Plutôt que d'essayer de la pousser dans une catégorie existante, comme l'exécution de code à distance ou une élévation de privilèges, ils ont décidé d'en créer une nouvelle ».

Microsoft a refusé de dire si dans les mises à jour proposées se trouve un correctif lié à l'outil BEAST, capable de contourner le protocole SSL et et TLS. Un patch avait été initialement prévu pour sortir en décembre 2011, mais Microsoft l'avait suspendu après que SAP lui ait signalé des problèmes de compatibilité. Dave Forstrom, directeur du groupe Microsoft Trustworthy Computing, indique que « nous continuons de travailler pour publier une mise à jour dans le cadre de nos agendas traditionnels ». « Cela devrait imminent » souligne Andrew Storm.

Le code source de Norton Antivirus volé par des hackers indiens ? (MAJ)

Petit coup de froid pour Symantec, après l'annonce par un groupe de pirates qui utilise le nom « Les Seigneurs de Dharmarâja », ces derniers indiquent avoir volé le code source et de la documentation de produits de l'éditeur depuis des serveurs de l'IMI (Indian Military Intelligence). Le groupe a indiqué mercredi dans un post sur Pastebin « à partir de maintenant nous commençons à partager avec tous nos frères et disciples les informations récoltée sur les serveurs de l'IMI ». Il ajoute « jusqu'ici, nous avons découvert au sein du logiciel espion indien les codes sources d'une douzaine d'éditeurs de solutions qui ont signé des accords avec le programme TANCS Indien et le CBI (Central Bureau of Investigation).

Le message original a été supprimé de Pastebin, mais il était encore disponible dans le cache de Google. Il contient un projet de document décrivant des procédures sur des API pour générer la définition des virus par Symantec. Selon l'éditeur, la documentation publiée date d'avril 1999 et n'est plus pertinente dans ses produits actuels. Cris Paden, responsable de la communication de Symantec précise « ce document explique comment le logiciel est conçu pour fonctionner (quelles sont les entrées acceptées et quelles sont les sorties sont générées) et il contient les noms de fonctions, mais il n'existe pas de code source actuel ». Il rassure en disant « les informations contenues dans le document de 1999 n'ont aucune incidence sur nos produits actuels »

Le code source de Norton Antivirus bientôt publiée ?

Les pirates ont également revendiqué la possession du code source de Norton AntiVirus, qu'ils prévoient de dévoiler prochainement. « Nous travaillons sur des sites miroirs à partir de maintenant, car nous connaissons les extrêmes pressions et la censure des agences américaines et indiennes ».

Pour étayer leur revendication, les « Seigneurs de Dharmarâja » ont posté un second message sur Pastebin avec une liste des fichiers que seraient un package du code source de Norton Antivirus. Symantec ne pouvait pas confirmer cette liste correspondait effectivement au code source de l'antivirus. « Un deuxième demande a été faite par le même groupe concernant le code source, nous étudions actuellement » explique Cris Paden. Il reste maintenant à voir si les informations publiées par le groupe de pirates sont réelles et quelles versions de Norton Antivirus seraient affectées le cas échéant. Les pirates pourraient dans ce cas trouver des moyens de contourner la détection du logiciel, mais cela donnerait aussi des indications aux concurrents de Symantec sur les technologies utilisées.

Si la fuite se révèle être vraie, Symantec ne serait pas le premier éditeur d'antivirus à faire face à un tel incident. En janvier 2011, le code source d'une ancienne version de Kaspersky Antivirus a été téléchargé sur un site de torrent. Le code avait été volé au début 2008 par un ancien employé de Kaspersky qui avait tenté de la vendre sur Internet. Il a été condamné en Russie à une peine de trois ans de prison avec sursis.

MAJ : Symantec a confirmé qu'une partie du code source de deux anciennes solutions professionnelles (Symantec Endpoint Protection 11.0 et Antivirus 10.2) a été accessible. L'une de ces solutions n'est plus disponible sur le marché et le code concerné date de quatre et cinq ans. Cela n'affecte pas les produits Norton destinés au grand public, rassure l'éditeur. Il explique aussi que les données volées ne proviennent pas des serveurs de Symantec, mais d'un hébergeur tiers sans donner d'informations techniques sur le piratage des informations. Il ajoute aussi ne pas pouvoir confirmer l'impact de la divulgation du code sur les fonctionnalités ou la sécurité des solutions Symantec.

Gaëtan Gorce nommé à la Cnil en remplacement d'Alex Türk

Gaëtan Gorce a derrière lui une carrière de haut fonctionnaire en tant qu'administrateur civil, ainsi qu'une expérience politique autant locale (maire de La Charité-sur-Loire) que nationale (député puis sénateur). Alex Türk était quant à lui professeur de droit public à l'université Lille II et est sénateur depuis 1992.

En tout, la Cnil compte trois sénateurs. Les deux autres sont le socialiste Claude Domeizel (membre depuis 2008) et le centriste Jean-Paul Amoudry (membre depuis février 2009, vice-président depuis le 6 octobre 2011).

Piratage de Stratfor par Anonymous : 160 000 mots de passe décodés

À l'Utah Valley University, 120 ordinateurs s'emploient actuellement à décoder les mots de passe cryptés, révélés à la suite du piratage de la société de sécurité Stratfor Global Intelligence au moment de Noël. Cette intrusion avait entrainé l'une des plus importantes violations de données de l'année 2011, les pirates, soupçonnés d'être affiliés à Anonymous, ayant publié les noms, adresses email, numéros de carte de crédit et mots de passe cryptés de toutes les personnes enregistrées auprès de Stratfor. Après le piratage, les chercheurs l'Utah ont mis en route un programme pour voir quels types de mots de passe avaient été utilisés par les personnes inscrites au think tank, dont le siège est situé à Austin, Texas, et si ceux étaient suffisamment compliqués pour déjouer les hackers les plus déterminés.

Le vol de données est important, compte tenu de la clientèle haut de gamme de Stratfor. Le think tank compte parmi ses membres beaucoup de gradés de l'armée américaine, des personnels des administrations, dont certains appartiennent au Département d'État américain, travaillent pour des banques internationales, dont Bank of America et JP Morgan Chase, ou pour des géants de la technologie comme IBM et Microsoft. Si les cybercriminels ont eu peu de temps pour profiter des données bancaires des affiliés, sans compter que certaines informations n'étaient sans doute plus à jour, les adresses e-mail et mots de passe cryptés sont beaucoup plus précieux sur le long terme pour les pays qui cherchent à infiltrer les administrations. « Les centaines de milliers d'adresses email rendues publiques permettent de cibler les titulaires de ces comptes avec un logiciel malveillant, » a déclaré Kevin Young, directeur informatique et professeur-adjoint qui enseigne la sécurité de l'information à l'Utah Valley University.

Une puissance de calcul modeste pour cet exercice

Selon l'enseignant-chercheur, la deuxième menace majeure résultant du piratage de Stratfor concerne les mots de passe. « Combien de mots de passe étaient assez simples et faciles à décoder, » a-t-il ajouté. C'est un danger important, parce qu'il est probable que certaines personnes réutilisent le même mot de passe pour se connecter à d'autres systèmes, et certains peuvent donner accès à des informations sensibles. Plutôt que de stocker les mots de passe en texte clair, une méthode considérée comme dangereuse, Stratfor a enregistré un équivalent crypté des mots de passe de ses adhérents, connu sous le terme de hash MD5. En matière de sécurité, cette pratique est généralement considérée comme intelligente. Avec ses 120 ordinateurs, Kevin Young a voulu tester la difficulté du décodage du hash MD5 des mots de passe disséminés par les pirates. Avec une puissance de calcul modeste et des programmes spécialisés dans le cassage de mots de passe, il a réussi à décoder un grand nombre de hash MD5 et retrouver de nombreux mots de passe originaux. Plus la séquence est courte et simple, plus le mot de passe est rapide à retrouver.

Avec cette méthode, Kevin Young affirme être parvenu à décoder plus de 160 000 mots de passe de Stratfor, dont un certain nombre appartenant à des militaires du corps des Marines américain, qui «devraient normalement être plus vigilants. » L'universitaire n'a pas l'intention de rendre publics ces mots de passe « pour des raisons éthiques, » mais il compte les utiliser dans le cadre d'une étude sur la manière dont les gens choisissent leurs mots de passe et pour tester la résistance de ces séquences aux tentatives de crack. Au regard des outils utilisés par Kevin Young, on voit à quel point il est important de choisir des mots de passe complexes, des séquences comprenant au moins 8 ou 9 caractères, mélangeant majuscules et minuscules avec des chiffres et même de la ponctuation.

[[page]]

Pour casser les mots de passe cryptés, le chercheur a utilisé l'application bien connue « John the Ripper », qui tourne sur un PC ordinaire, et « oclhashcat », un programme qui permet d'utiliser la vitesse de calcul des processeurs graphiques. « Comparativement, John the Ripper est capable de générer environ 8 à 10 milliards de mots de passe par seconde, tandis que oclhashcat, avec la puissance du processeur graphique, peut produire jusqu'à 62 milliards de combinaisons par seconde, » a-t-il précisé. Les deux applications calculent un hash MD5 à partir d'une liste de mots. La personne qui cherche à déchiffrer le mot de passe définit elle-même les permutations.

Kevin Young a également utilisé des listes de mots de passe divulguées à l'occasion d'autres violations de données, comme celle de Sony (17 000 mots de passe divulgués), RockYou (14 millions de mots de passe), phpBB (278 000) et MySpace (36 000). Les listes de mots de passe sont très utiles, car la probabilité que les gens aient déjà choisi les plus faciles est assez bonne. De ce point de vue, les données de Stratfor n'ont pas été décevantes : l'universitaire a révélé que beaucoup de mots de passe étaient déjà sur les listes de données récupérées de précédentes violations, comme «jasper10», «swordfish» et « green101 ».

L'universitaire est conscient que son équipe, qui dispose d'un tout petit budget, pourra trouver les mots de passe de 8 caractères maximum. Pour aller au-delà, il lui faudrait plus de puissance informatique : « pour calculer toutes les combinaisons possibles d'un mot de passe de 10 caractères en minuscules commençant par la lettre A, il faudrait traiter quelque 2,2 To de données, » a expliqué Kevin Young. Les gouvernements peuvent facilement disposer de beaucoup plus de puissance informatique. « 120 ordinateurs, ce n'est rien, comparés aux attaques que pourraient mener la NSA, la Chine ou la Corée du Nord aujourd'hui.»

(...)(04/01/2012 10:33:04)Itway développe des formations sur les produits de sécurité virtualisés

Le VAD spécialiste en sécurité, Itway, propose à ses partenaires revendeurs des formations spécialisées pour la virtualisation. Cette démarche vise à compléter des offres de sécurité de cinq de ses fournisseurs : Check Point, Sourcefire, Acronis, Stonesoft, Watchguard. Itway n'est donc pas dans le noyau VMware mais dans la formation aux produits de sécurité virtualisés.

« Notre première démarche est d'informer et d'éduquer nos revendeurs sur les offres de virtualisation de ces 5 fournisseurs, note Sébastien Asseman, directeur général d'IT Way France. Nous proposons aussi du training que ce soit aux commerciaux ou aux ingénieurs, ces derniers étant certifiés ». Le plus souvent le VAD ajoute un module de formation à la virtualisation, aux formations sur les produits déjà délivrées. Dans d'autres cas, ces produits comptent déjà des modules de formations à la virtualisation.

Virus : 2012, l'année de tous les dangers selon McAfee

L'année 2012 sera propice au cyberactivisme et à toute sorte d'attaques en ligne, selon le rapport annuel de l'éditeur de solutions antivirus McAfee, publié lundi 2 janvier. Les réseaux sociaux, les smartphones et les systèmes embarqués en voiture seront particulièrement visés.

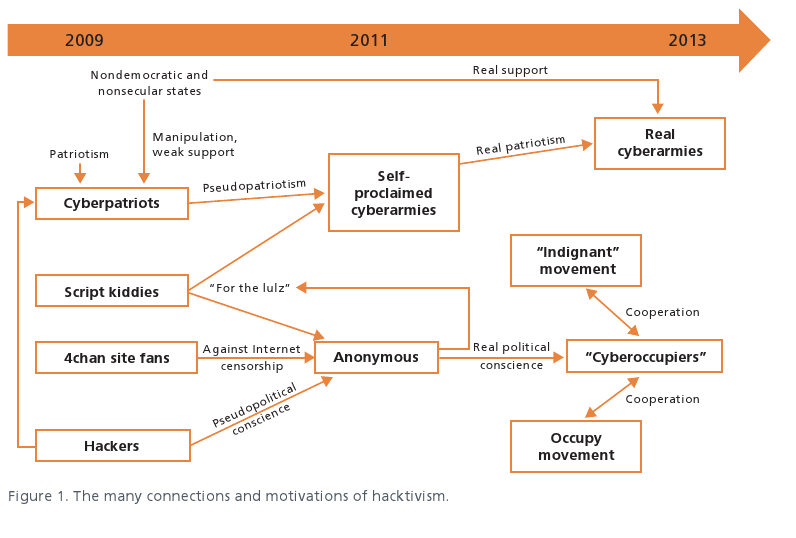

Dans la mouvance du célèbre groupe Anonymous, le cyberactivisme va évoluer en 2012, pour se rapprocher, selon McAfee, de la ligne de conduite adoptée par les "cyberarmées" fleurissant principalement dans les Etats non démocratiques. Le pire des scénarios serait une menace à l'encontre des compagnies pétrolières, de gaz et de distribution d'eau, émanant de pirates informatiques qui pourraient prendre le contrôle de leurs équipements.

McAfee pointe aussi le risque d'augmentation des attaques sur les smartphones, en particulier sur les applications des banques. Les systèmes embarqués dans les voitures ainsi que les équipements de santé seront quant à eux les cibles des pirates informatiques les plus avertis.

Cliquer sur l'infographie pour l'agrandir

| < Les 10 documents précédents | Les 10 documents suivants > |