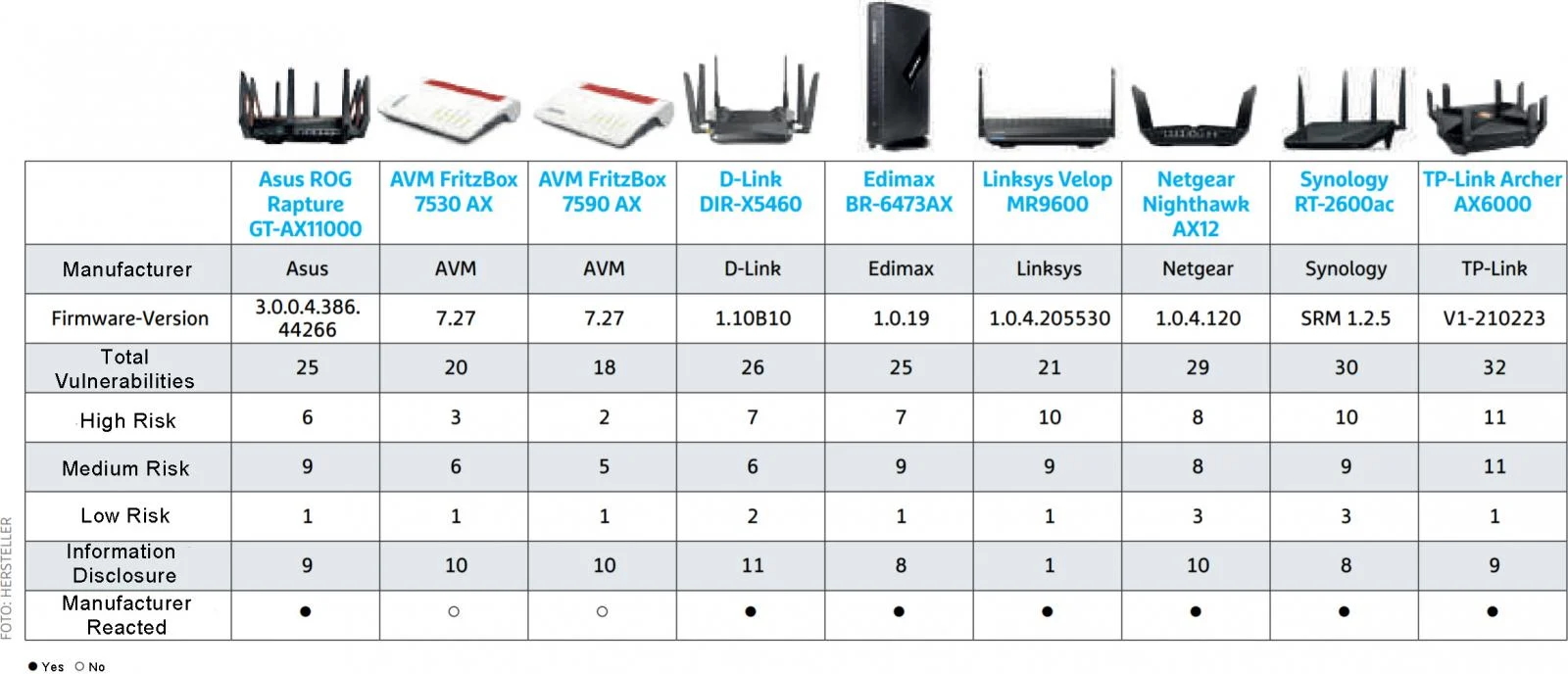

Si le point faible de la cybersécurité est l’humain, il ne faut pas oublier l’aspect matériel et logiciel. Des chercheurs viennent ainsi de montrer les faiblesses de certains équipements WiFi. En collaboration avec le média T-Chip, ils ont testé neuf routeurs de différentes marques à destination des particuliers et des petites entreprises : Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology et Linksys. Le total des vulnérabilités trouvées est sidérant : 226. Les tests ont été réalisés par l’équipe d’IoT Inspector sur des routeurs WiFi récents dotés des derniers firmwares. Ces derniers ont été analysés au regard de 5 000 CVE et d’autres problèmes de sécurité. Les premiers en termes de nombre de vulnérabilités sont le TP-Link Archer AX6000, qui présente 32 failles et 30 pour le Synology RT-2600ac.

La liste des routeurs analysés et le nombre des vulnérabilités découvertes. (Crédit Photo: Chip)

Les experts constatent des points communs sur les failles les plus présentes. Parmi elles, il y a l’obsolescence du noyau Linux du firmware, des fonctions multimédia et VPN, la dépendance trop importante à d’anciennes versions de BusyBox. On retrouve par ailleurs le traditionnel mot de passe par défaut « admin » et des informations d’identification codées en dur. Les chercheurs préconisent de changer le mot de passe dès la première utilisation de l’équipement.

Des mises à jour en cascade

Dans leurs travaux, les experts d’IoT Inspector n’ont pas donné de détails techniques sauf pour un cas. Ils ont extrait une clé de chiffrement depuis une image du firmware D-Link. L'équipe a trouvé un moyen d'obtenir des privilèges locaux sur un D-Link DIR-X1560 et un accès shell via l'interface de débogage UART physique. Ils ont ensuite vidé tout le système de fichiers à l'aide des commandes BusyBox intégrées, puis ont localisé le code responsable de la routine de déchiffrement. En analysant les variables et fonctions correspondantes, les chercheurs ont finalement extrait la clé AES utilisée pour le chiffrement du firmware.

Les constructeurs ont rapidement réagi en annonçant des correctifs aux vulnérabilités trouvées par les spécialistes. Asus par exemple a indiqué avoir corrigé la version obsolète de BusyBox, et il existe également des mises à jour pour "curl" et le serveur web. D-Link a aussi actualisé son firmware. Netgear a analysé en profondeur les différents problèmes et a corrigé en priorité DNSmasq et iPerf. De son côté, Synology a mis à jour le noyau Linux du firmware. BusyBox et PHP seront aussi actualisés dans une prochaine version du firmware, tout comme l’inventaire des certificats qui touche les autres équipements de la société. Enfin TP-Link a lui aussi fait évoluer BusyBox, CURL et DNSmasq.