Racheté par Check Point en août 2021 pour 280 millions de dollars, Avanan est spécialisée dans la protection des messageries cloud. Dans ses équipes, Jeremy Fuchs travaille en tant que chercheur en cybersécurité et a décelé ses derniers mois de nombreux trous de sécurité liés à Google Docs. Après la découverte d'un exploit en juin et d'une autre faille en octobre, une autre vulnérabilité a été trouvée en décembre. Elle a débouché sur une vague massive de piratage informatique ayant tiré partie de la fonction commentaire dans Google Docs, ciblant principalement les utilisateurs d'Outlook.

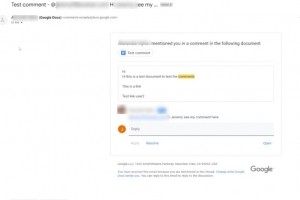

« Dans cette attaque, les pirates ajoutent un commentaire à un document Google. Le commentaire mentionne la cible avec un @. Un e-mail est ensuite automatiquement envoyé dans la boîte de réception de cette personne. Dans cet e-mail, qui provient de Google, le commentaire complet, y compris les mauvais liens et le texte, est inclus. De plus, l'adresse e-mail n'est pas affichée, juste un nom, ce qui facilite le travail des attaquants », explique Jeremy Fuchs.

Tromper la vigilance de l'utilisateur

Le mode opératoire passe par la création d'un compte fictif de type bad.actor@gmail.com et l'envoi d'un mail de spear phishing. Dans ce dernier il est indiqué en en-tête que « bad actor vous a mentionné dans le document suivant ». Le problème étant que si c'est le nom d'un collègue par exemple voire d'un supérieur qui est indiqué, la victime pourra penser que ce courriel est légitime. L'e-mail contient également le commentaire complet, ainsi que des liens et du texte, ce qui signifie que la victime n'a jamais à accéder au prétendu document, la charge utile se trouvant dans l'e-mail lui-même. « L'attaquant n'a même pas besoin de partager le document, il suffit de mentionner la personne dans le commentaire », prévient Jeremy Fuchs.

D'après l'expert en cybersécurité d'Avanan, plus de 500 boîtes de réception réparties sur 30 instances ont été touchées par ces attaques pour lesquelles les escrocs ont utilisé plus de 100 comptes Gmail différents. Le vecteur d'attaque, via un véritable compte de messagerie Google, rend difficilement authentifiable cette opération malveillante et affiche seulement un nom rendant plus difficile sa détection par les filtres anti spam.

Des bonnes pratiques à suivre

Pour éviter que les utilisateurs se fassent piéger, quelques mesures peuvent notamment être diffusées : « encouragez les utilisateurs finaux à croiser l'adresse e-mail dans le commentaire pour vous assurer qu'il est légitime, leur rappeler l'hygiène informatique de base notamment en examinant les liens et en inspectant la grammaire et en cas de doute de contacter l'expéditeur légitime et confirmer qu'il avait l'intention d'envoyer le document »