Les hackers exploitent une vulnérabilité dans le moteur de recherche distribué Elasticsearch pour installer un malware DDoS sur Amazon et probablement sur les serveurs d'autres fournisseurs de cloud. Développé en Java, Elasticsearch est un serveur de moteur de recherche Open Source de plus en plus populaire. Il permet aux applications d'effectuer une recherche en texte plein dans différents types de documents grâce à une API dite REST (Representational State Transfer). Du fait de son architecture distribuée multi nodale, Elasticsearch est couramment utilisé dans les environnements cloud. L'outil de recherche peut être déployé sur Amazon Elastic Compute Cloud (EC2), Microsoft Azure, Google Compute Engine et d'autres plates-formes cloud.

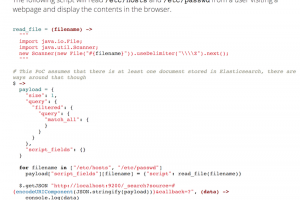

Par défaut, les versions 1.1.x d'Elasticsearch exécutent les scripts des appels d'API. Or, cette fonctionnalité présente un sérieux risque de sécurité, car elle ne nécessite pas d'authentification, et le code du script n'est pas protégé par une sandbox. Plus tôt cette année, des chercheurs en sécurité avaient prévenu que des attaquants pouvaient exploiter la fonction de scripting du moteur de recherche Open Source pour envoyer un code arbitraire au serveur sous-jacent. La vulnérabilité a été identifiée sous la référence CVE-2014-3120 dans la base Common Vulnerabilities and Exposures (CVE). Les développeurs d'Elasticsearch n'ont pas publié de correctif pour les versions 1.1.x, mais, depuis la version 1.2.0 livrée le 22 mai dernier, le scripting dynamique est désactivé par défaut.

Une variante de Mayday lance des attaques DDoS

La semaine dernière, les chercheurs en sécurité de Kaspersky Lab ont trouvé de nouvelles variantes de Mayday, un cheval de Troie sous Linux utilisé pour lancer des attaques par déni de service distribuées (DDoS). Le malware Mayday est capable d'adopter plusieurs techniques pour mener ses attaques DDoS, et il a notamment recours à amplification de DNS. « Une des nouvelles variantes de Mayday a été repérée en action sur des instances de serveur Amazon EC2 compromises, mais ce n'est pas la seule plate-forme visée », a déclaré avant le week-end dans un blog le chercheur de Kaspersky Lab, Kurt Baumgartner. « Les attaquants s'introduisent dans les instances EC2, c'est à dire dans des machines virtuelles gérées par les clients d'Amazon EC2, en exploitant la vulnérabilité CVE-2014-3120 identifiée dans Elasticsearch 1.1.x. Cette version est encore utilisée par certaines entreprises dans leurs déploiements commerciaux, au lieu des versions 1.2 .x et 1.3.x », explique le chercheur.

La variante Mayday trouvée sur les instances EC2 n'utilisait pas l'amplification de DNS, se contentant de submerger les sites avec du trafic UDP. « Néanmoins, les attaques ont pu atteindre leurs objectifs, obligeant une grande banque régionale américaine, un important fabricant de matériel électronique et un fournisseur de services japonais à changer leur adresse IP et à recourir à un fournisseur proposant un service d'atténuation d'attaque DDoS », a encore écrit Kurt Baumgartner. « L'impact sur les flux est également assez important pour qu'Amazon décide aujourd'hui d'informer ses clients, probablement en raison d'une augmentation excessive des ressources utilisées et donc des coûts supplémentaires potentiels pour les clients », a-t-il ajouté. Selon le chercheur, « la situation est probablement identique chez d'autres fournisseurs de cloud ». Les utilisateurs de la version 1.1.x d'Elasticsearch doivent mettre à jour vers une version plus récente du moteur de recherche et ceux qui ont besoin de la fonctionnalité de scripting doivent suivre les recommandations de sécurité qu'ont détaillés dans un blog les développeurs du logiciel le 9 juillet dernier.