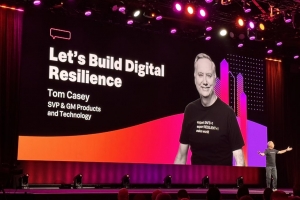

Lors de sa conférence annuelle, à Las Vegas du 17 au 20 juillet, Splunk a ajouté de nombreuses fonctionnalités à son portefeuille d'outils d'analyse opérationnelle et notamment sa proposition dans le domaine de l’observabilité et de la sécurité. Les fonctionnalités notables incluent Attack Analyzer pour rationaliser l'analyse des logiciels malveillants, un collecteur de télémétrie ouvert (OpenTelemetry Collector) et une identité unifiée pour Splunk Cloud et Observability Cloud. Ces produits avancés fournissent aux opérations de sécurité, aux ITOps et aux équipes d'ingénierie un ensemble unifié de tableaux de bord, de flux de travail et d'expériences », a déclaré Tom Casey, senior vice-président produit et technologie chez Splunk.

Rappelons que les outils d'observabilité sont utilisés non seulement pour améliorer les processus, mais aussi pour identifier et bloquer les activités suspectes. Les outils de supervision ou de monitoring existent depuis de nombreuses années dans l’univers informatique et réseau, mais les plates-formes d'observabilité permettent d'exploiter les logs, les métriques, les évènements, les secrets et les traces pour découvrir les problèmes avant qu’ils n’entraînent une interruption des services. Mais aujourd’hui, face à la complexité des systèmes d’information reposant sur des solutions locales et cloud, les équipes IT ne savent pas nécessairement comment formuler les requêtes nécessaires pour découvrir la cause première d'un problème.

L’incapacité à traiter les incidents, qu’il s’agisse d’une menace de sécurité ou une perturbation affectant les clients, peut nuire à la bonne marche d’une entreprise. (Crédit Splunk)

Plus d'automatisation sur l'analyse des attaques et de métriques

Attack Analyzer (anciennement Twinwave) vient apporter une approche unifiée pour automatiser l’analyse des attaques de type phishing et malware afin de mettre au jour les techniques d’attaque complexes échappant à la détection. Grâce à une intégration avec Splunk SOAR, la solution permet aux analystes de sécurité d’automatiser l’investigation des menaces afin d’assurer des détections rapides et précises, et de réduire le temps et les ressources nécessaires aux investigations manuelles. Coté OpenTelemetry, l’éditeur propose un module complémentaire baptisé OpenTelemetry Collector pour capturer les métriques et les traces. Il est conçu pour offrir aux opérateurs d'utiliser OpenTelemetry avec l’agent que Splunk utilise pour capturer les métriques.

Enfin, Splunk a ajouté Unified Identity pour simplifier l'accès à Cloud Platform et Observability Cloud, ainsi qu'une mise à jour de Cloud Platform et Enterprise (9.1) qui simplifient l'ingestion, l'acheminement, la recherche et l'exportation de données. Parmi les outils, Ingest Actions enrichit ses fonctionnalités pour acheminer les données vers plusieurs buckets Amazon S3 distincts, pour assurer une meilleure granularité en matière de gestion des données. Federated Search for Amazon S3 apporte une recherche unifiée dans les données au repos des buckets Amazon S3 – sans avoir à importer les données dans Splunk – ainsi que des instances Splunk et des datalakes tiers grâce à son intégration dans Ingest Actions et Edge Processor afin de faciliter les mouvements de données. De son côté, Edge Processor featuring SPL2 réalise l’importation et l’exportation de données vers Splunk avec HTTP Event Collector (HEC). De plus, pour répondre aux exigences de souveraineté des données et de conformité, les utilisateurs peuvent spécifier des destinations par défaut avec Edge Processor. Ces améliorations permettent aux équipes (développeurs, sécurité et opérateurs) de visualiser les flux de données sur l’ensemble de leur pile technologique pour collaborer plus étroitement et minimiser les perturbations. « La collaboration en temps réel entre les équipes est essentielle pour assurer la résilience numérique de son organisation, et les équipes d’ingénierie, SecOps et ITOps partagent ce besoin de détection, d’investigation et de réponse », conclut Tom Casey.