Dimanche, l'éditeur Symantec a publié un rapport de 22 pages sur le malware Regin qui est décrit comme une puissante plateforme de cyberespionnage qui peut être personnalisée en fonction du type de données recherchées. Le malware dont Symantec parle a probablement été développé par un Etat et est utilisé pendant 8 ans.

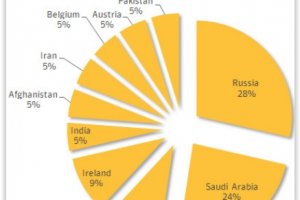

Dans son rapport, Symantec explique que Regin vise principalement les sociétés télécoms, les petites entreprises et les particuliers. Il est doté de différents modules personnalisés pour voler certains types particuliers d'informations. Symantec a trouvé près de 100 sociétés infectées par Regin dans 10 pays, principalement en Russie et Arabie Saoudite mais également au Mexique, Irelande, Inde, Afghanistan, Iran, Belgique, Autriche et au Pakistan.

Une première version de Regin a été active entre 2008 et 2011. Il y a un an, Symantec a commencé à analyser une seconde version de Regin qui avait été transmise par un de ses clients, a déclaré Liam O'Murchu, chercheur chez l'éditeur dans une interview. Mais certains indices montrent que Regin a pu être actif depuis 2006, sachant que Symantec n'a, à ce jour, pas identifié ses auteurs. L'éditeur a entendu près d'un an avant de parler publiquement de Regin en raison des difficultés rencontrées pour l'analyser. Le malware a eu 5 étapes distinctes de développement, chacune ayant été dépendante de la précédente, a fait savoir Liam O'Murchu, chercheur en sécurité de Symantec. Il utilise également la communication P2P, qui évite d'utiliser un système de contrôle et de commande pour vider les données volées.

Il est également difficile de savoir exactement la façon dont les utilisateurs sont infectés par Regin. Symantec a seulement compris jusqu'à maintenant comment un ordinateur a été infecté via le programme Yahoo Messenger. « Le menace est très avancée sur tout ce qu'elle fait sur l'ordinateur », a indiqué Liam O'Murchu. « Nous pensons que ces attaques disposent de méthodes avancées pour réussir à s'installer. » Les sociétés télécoms ont été particulièrement touchées par Regin. Certaines entreprises ont été infectées par Regin à différents endroits, dans différents pays, a trouvé Symantec.

Une capacité à pénétrer et surveiller les réseaux GSM

Les pirates semblent avoir cherché les identifiants des contrôleurs de stations de base GSM, qui sont le premier point de contact d'un terminal mobile pour acheminer l'appel ou une donnée. Voler des identifiants d'administrateur a pu permettre aux maîtres de Regin de changer les paramètres sur la station de base ou accéder à certaines données d'appel. Les autres cibles de Regin incluent les hôtels, les compagnies aériennes, les FAI ainsi que les gouvernements. « Nous ne pensons pas que Regin est poussé par une organisation criminelle, mais à plus à voir avec de l'espionnage. »

« La capacité de Regin à pénétrer et surveiller les réseaux GSM est peut-être l'aspect le plus inhabituel et le plus intéressant de l'opération. Dans le monde actuel, nous sommes devenus trop dépendants des réseaux mobiles qui fonctionnent grâce à des protocoles de communication anciens, peu ou pas sécurisés pour l'utilisateur final. Bien que tous les réseaux GSM disposent de mécanismes embarqués permettant par exemple aux forces de l'ordre de repérer un suspect, c'est aussi par ce moyen que des tiers peuvent pirater le système et en abuser pour lancer des attaques contre les utilisateurs de mobiles » a expliqué de son côté Costin Raiu, directeur de l'équipe de chercher et d'analyse internationale de KasperskyLab.

La découverte de Regin intervient quelques jours après l'annonce de Detekt, un outil gratuit poussé par Amnesty International et la Electronic Frontier Foundation, permettant de chercher les logiciels espions présents sur les postes de travail...