C'est bien connu, pour vivre heureux vivons cachés. Une devise dont a fait sienne les opérateurs malveillants derrière le ransomware Ragnar Locker dont la technique redoutable de camouflage a été décrite par Sophos. Dans un billet, le fournisseur en solutions de sécurité indique une nouvelle méthode d'attaque permettant à ce rançongiciel d'être déployé quasi incognito dans un système d'information en se faisant passer pour une « simple » machine virtuelle. « Lors d'une attaque récemment détectée, le ransomware Ragnar Locker a été déployé dans une machine virtuelle Oracle VirtualBox Windows XP. La charge utile de l'attaque était un programme d'installation de 122 Mo avec une image virtuelle de 282 Mo à l'intérieur, le tout pour cacher un exécutable de ransomware de 49 Ko », prévient Sophos.

En avril dernier, le poids-lourd portugais de l'énergie EDP (Energias de Portugal) en avait fait les frais : des cyberpirates sont parvenus à accéder à 10 To de données sensibles et une rançon de près d'11 millions de dollars (1 580 bitcoins) avait alors été demandée. Jusqu'alors, les groupes de pirates derrière Ragnar Locker se servaient d'un exploit dans les connexions Windows RDP afin de compromettre la sécurité réseau et exfiltrer de la donnée en parvenant à obtenir des privilèges administrateurs en utilisant des outils et des commandes Powershell et GPO pour ensuite exécuter des mouvements latéraux dans les systèmes clients et serveurs. « Dans l'attaque détectée, les acteurs de Ragnar Locker ont utilisé une tâche GPO pour exécuter Microsoft Installer (msiexec.exe), en passant des paramètres pour télécharger et installer silencieusement un package MSI de 122 Mo conçu et non signé à partir d'un serveur Web distant », indique l'éditeur.

Une machine virtuelle minimaliste pour de maxi dégâts

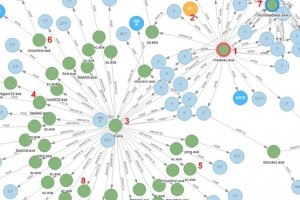

Dans le détail, le package malveillant est ainsi articulé autour d'une installation fonctionnelle d'un ancien hyperviseur Oracle VirtualBox (Sun xVM VirtualBox v3.0.4 datant du 5 août 2009) couplé à un fichier d'image disque virtuelle micro.vdi (une image d'une version expurgée de Windows XP SP3 appelée MicroXP v0.82 embarquant l'exécutable du ransomware Ragnar locker. Copié dans le répertoire VirtualAppliances des fichiers programmes x86, ce programme malveillant déploie un exécutable (va.exe), un fichier batch (install.bat) et quelques fichiers support. « Le programme d'installation MSI exécute va.exe, qui à son tour exécute le script de commandes install.bat. La première tâche du script consiste à enregistrer et à exécuter les extensions d'application VirtualBox VBoxC.dll et VBoxRT.dll nécessaires, ainsi que le pilote VirtualBox VboxDrv.sys: », explique Sophos.

Une fois dans la bergerie, le loup commence pas à pas à mettre en place sa stratégie malveillante en désactivant la fonctionnalité de notification Windows AutoPlay, exécuter une commande pour effacer les copies de volumes cachés du PC cible pour empêcher des restaurations de fichiers non chiffrés, recenser tous les disques locaux et mapper les lecteurs réseaux sur la machine physique afin de les paramétrer pour être accédés depuis la machine virtuelle malveillante. « La machine virtuelle est configurée avec 256 Mo de RAM, 1 CPU, un seul fichier HDD de 299 Mo micro.vdi et une carte réseau Intel PRO / 1000 connectée au NAT », précise par ailleurs Sophos. Tout est prêt pour démarrer le processus de chiffrement de fichiers. « Étant donné que l'application de rançongiciel vrun.exe s'exécute à l'intérieur de la machine invitée virtuelle, son processus et ses comportements peuvent s'exécuter sans entrave, car ils sont hors de portée des logiciels de sécurité sur la machine hôte physique. Les données sur les disques et lecteurs accessibles sur la machine physique sont attaquées par le processus légitime VboxHeadless.exe, le logiciel de virtualisation VirtualBox ». Pour se prémunir de se type d'attaque, la surveillance comportementale constitue un atout non négligeable, tout comme détecter les écritures de fichiers en masse inhabituelles.