Un groupe d'experts sur les malwares travaillant pour Kaspersky Lab, CrowdStrike, Dell SecureWorks et The Honeynet Project, ont collaboré pour désactiver un second botnet Kelihos, nettement plus grand que celui fermé par Microsoft et ses partenaires en septembre dernier. Ce botnet Kelihos, également connu sous le nom Hlux, a sans doute pris la suite des réseaux de zombies Waledac et Storm. Comme ses prédécesseurs, Hlux possède une architecture peer-to-peer, et était principalement utilisé pour le spam et le lancement d'attaques DDoS (attaques distribuées par déni de service).

En septembre 2011, un groupe d'entreprises réunissant Microsoft, Kaspersky Lab, SURFnet et Kyrus Tech, avaient réussi à prendre le contrôle du botnet original Kelihos et à désactiver ses infrastructures de commande et contrôle. Cependant, au mois de janvier, des chercheurs de Kaspersky Lab ont découvert une autre version du botnet, avec un protocole de communication amélioré et la capacité d'extraire et de voler des Bitcoins, un type de monnaie virtuelle. « La semaine dernière, suite à une surveillance de ce botnet qui s'est étalée sur plusieurs mois, le groupe d'experts a décidé de lancer une autre opération pour le désactiver, » a déclaré Stefan Ortloff de Kaspersky Lab dans un blog.

La technique dite de sinkholing

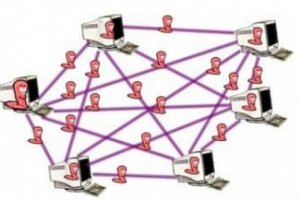

Désactiver des botnets ayant une architecture décentralisée comme Kelihos est une opération plus compliquée que saisir quelques serveurs de commande et de contrôle. En particulier parce que les clients des réseaux de zombies sont aussi capables d'échanger des instructions entre eux. Pour empêcher les auteurs du réseau de zombies de mettre à jour le botnet via l'infrastructure peer-to-peer, les spécialistes de la sécurité ont dû mettre en place leurs propres clients de réseaux zombies à travers le monde et utiliser des techniques spéciales pour tromper toutes les autres machines infectées, et les inciter à se connecter uniquement aux serveurs exploités par Kaspersky Lab. « Cette méthode est connue sous le nom de « sinkholing » », a déclaré Tillmann Werner, chercheur en sécurité chez CrowdStrike.

[[page]]

Une fois que la majorité des clients se sont connectés aux serveurs « sinkhole », les chercheurs ont pu constater que le second botnet Kelihos était significativement plus grand que celui qui avait été mis hors d'état en septembre 2011. « Le second botnet comptait près de 110 000 hôtes infectés contre 40 000 pour le premier, » a déclaré Marco Preuss de Kaspersky Lab. 25% des clients du second botnet Kelihos était localisés en Pologne et 10% aux Etats-Unis. La forte concentration de bots en Pologne laisse penser que les cybercriminels à l'origine de Kelihos ont payé d'autres opérateurs de réseaux de zombies pour diffuser leurs malware sur les ordinateurs d'un pays proposant des tarifs plus intéressants, » a déclaré Tillmann Werner. La grande majorité des ordinateurs infectés par Kelihos - plus de 90 000 - tournent sous Windows XP. Environ 10 000 tournent sous Windows 7 et 5 000 sont équipés de Windows 7 avec le Service Pack 1.

Un travail de Sysiphe

« Microsoft n'a pas été impliquée dans cette opération, mais a suivi son déroulement de près, » a précisé le chercheur en sécurité de CrowdStrike. En ce qui concerne l'opération menée en septembre 2011, l'objectif de Microsoft était de désactiver les noms de domaine qui auraient pu être utilisés par le gang de Kelihos pour reprendre le contrôle du botnet. « Cependant, ce type d'intervention n'était plus nécessaire, car ce canal de communication de secours était utilisé par les bots de Kelihos uniquement si le canal peer-to-peer principal était interrompu, ce qui ne peut pas se produire avec la technique de sinkholing », a précisié Tillmann Werner.

Kaspersky va faire remonter aux FAI les adresses IP qui affichent une activité dans le botnet Kelihos, afin qu'ils puissent prévenir leurs abonnés que leurs machines sont infectées. « Le « sinkhole » restera opérationnel aussi longtemps que nécessaire, » a déclaré Marco Preuss. Plusieurs signes laissent penser que le gang Kelihos a abandonné le botnet peu de temps après l'opération de « sinkholing ». « Cependant, étant donné que c'est le cinquième botnet qu'ils mettent en route - dont Storm et les variantes de Waledac - il est peu probable qu'ils s'en tiennent là et ils vont très probablement en remettre d'autres en route, » a encore déclaré Tillmann Werner.