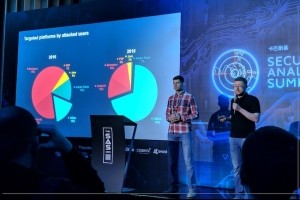

Selon les chercheurs du Kaspersky Lab, en 2019, Microsoft Office est devenu la plateforme préférée des cybercriminels pour mener des attaques, et le nombre d'incidents ne cesse d'augmenter. Lors du Security Analyst Summit organisé par Kaspersky, Boris Larin, Vlad Stolyarov et Alexander Liskin ont montré qu’au cours des deux dernières années, le paysage des menaces avait changé. Ils ont aussi exhorté les utilisateurs à maintenir leurs logiciels à jour et à ne pas ouvrir les fichiers provenant de sources non fiables afin de réduire le risque d'infection. En 2019, plus de 70 % de toutes les attaques détectées par Kaspersky Lab visaient Microsoft Office, et 14 % seulement des attaques ciblaient des vulnérabilités des navigateurs. Tout à fait le contraire de la situation deux ans plus tôt : en effet, en 2017, 45 % des attaques ciblaient des vulnérabilités des navigateurs web, Microsoft Office ne représentant alors que 16 % des attaques.

Selon les chercheurs, ce retournement s’explique par une amélioration de la sécurité des navigateurs qui rend leur piratage plus coûteux. « Les développeurs de navigateurs ont déployé beaucoup d'efforts pour mettre en place différents types de protections et d'atténuations », a déclaré Alexander Liskin. « Les attaquants cherchaient une nouvelle cible, et ils ont porté leur dévolu sur MS Office ». Plusieurs raisons expliquent pourquoi les cybercriminels attaquent la suite bureautique de Microsoft, selon le chercheur de Kaspersky Lab. « Microsoft Office utilise un grand nombre de formats de fichiers différents », a déclaré ce dernier. « De plus, elle est profondément intégrée dans le système d'exploitation Windows ». Celui-ci fait également valoir qu’au moment du développement d’Office par Microsoft, l’éditeur a pris plusieurs décisions qui, rétrospectivement, ne sont pas optimales en matière de sécurité et sont désormais difficiles à modifier. « Ces modifications, si elles étaient entreprises par Microsoft, auraient un impact significatif sur toutes les versions des produits », a déclaré M. Liskin.

Les fichiers Office plus attaqués que les PDF

Un rapport de SonicWall publié en juillet 2020 montre que la tendance s'accentue. En termes de diffusion de logiciels malveillants, les fichiers Office ont dépassé les documents PDF : ils représentent 22,4 % de tous les types de fichiers malveillants, contre 10,7 % pour les PDF. Une bonne nouvelle cependant dans le rapport de SonicWall : à la fin du premier semestre 2020, le nombre de fichiers Office malveillants détectés a légèrement diminué. Mais cette baisse a été ralentie par la découverte de nouvelles techniques de distribution de fichiers Excel malveillants qui échappent aux outils anti-malwares et entravent le débogage et l'analyse des sandbox.

Les chercheurs de Kaspersky ont également fait remarquer que les vulnérabilités les plus exploitées au cours des deux dernières années ne se trouvaient pas dans MS Office lui-même, mais plutôt dans des composants connexes. C’est le cas de deux de ces vulnérabilités référencées CVE-2017-11882 et CVE-2018-0802 qui exploitent des bogues identifiés dans l'éditeur d'équations Equation Editor. Une aubaine pour les cybercriminels, car elles affectent toutes les versions de Microsoft Word publiées au cours des 17 dernières années. De plus, leur exploitation ne nécessite pas de compétences avancées, car le binaire de l'éditeur d'équations ne dispose pas de système protections et d'atténuations modernes. « Ce sont des vulnérabilités simples et logiques », ont déclaré les chercheurs.

IE pour pirater Office

La vulnérabilité référencée CVE-2018-8174 est aussi intéressante et inhabituelle, car si elle affecte Internet Explorer, l'exploit lui-même a été trouvé dans un fichier Office. « L'exploit a été livré sous la forme de document RTF masqué », a déclaré le chercheur Alexander Larin. « C'est le premier exploit qui utilise une vulnérabilité d’IE pour pirater Microsoft Office », a-t-il ajouté. La chaîne d'infection comporte trois étapes. D'abord, la victime ouvre le document malveillant, ce qui provoque le téléchargement d’un autre composant de l'exploit, une page HTML contenant un code VBScript, c’est la seconde étape. Ce téléchargement déclenche une troisième étape, l’exploitation d’une vulnérabilité UAF (Use After Free), et l’exécution du shellcode. Par le passé, les vulnérabilités UAF de corruption de mémoire étaient très utilisées par les pirates pour l'exploitation des navigateurs. La technique fonctionne en référençant la mémoire après qu'elle a été libérée, ce qui provoque le plantage du logiciel ou permet à un attaquant d'exécuter du code.

Les cybercriminels, très réactifs aux exploits de Microsoft

Ce qui a le plus étonné les chercheurs de Kaspersky Lab dans les cas qu'ils ont étudiés, c'est la rapidité avec laquelle opèrent les cybercriminels. La plupart des incidents commencent par un « zero-day » Microsoft Office utilisé dans le cadre d'une campagne ciblée. Une fois la vulnérabilité rendue publique, il se passe très peu de temps - quelques jours - avant que des exploits n'apparaissent sur le dark web. Parfois, c’est même plus rapide, comme ce fut le cas avec la vulnérabilité référencée CVE-2017-11882, première vulnérabilité découverte dans l’éditeur d’équations Equation Editor par les chercheurs du Lab de Kaspersky : les pirates ont lancé une campagne de spam massive le jour même de la publication de la preuve de concept.

Les vulnérabilités de Microsoft Office pourraient devenir encore plus courantes dans un avenir proche car les attaquants continuent de cibler la suite bureautique. Alexander Larin a conseillé aux utilisateurs de maintenir leur logiciel à jour et de se méfier des fichiers provenant d'adresses mail douteuses. « La meilleure recommandation que l’on puisse faire aux utilisateurs est de ne pas ouvrir les liens et les fichiers provenant de sources non fiables, et d’installer des solutions de sécurité offrant une détection avancée des exploits », a ajouté M. Larin.