Un nouveau type de ransomware utilisant les mêmes modalités d'attaque que le fameux malware bancaire Dridex, fait des ravages sur les machines de certains utilisateurs. En général, les victimes reçoivent par courrier électronique une facture incluant une macro sous forme de document Microsoft Word, ou une petite application, qu’elles ouvrent sans trop de méfiance. Un seul conseil : attention aux documents Microsoft Word contenant des macros !

En raison des dangers pour la sécurité, les macros sont désactivées par défaut par Microsoft. Quand les utilisateurs ouvrent un document contenant une macro, Word les avertit immédiatement. « Mais si les macros sont activées, le document exécute la macro et télécharge Locky sur l’ordinateur », a écrit mardi Palo Alto Networks dans un blog. Locky utilise la même technique que Dridex, le cheval de Troie bien connu qui vole les identifiants des utilisateurs de services bancaires en ligne. D’ailleurs, les experts en sécurité pensent que le groupe à l’origine de Locky est lié à l’un des groupes qui contrôlent Dridex. « Les modalités de distribution sont similaires. De même, le chevauchement des noms de fichiers et l’absence de campagne de ce malware particulièrement agressif coïncident avec l'émergence initiale de Locky », a encore écrit Palo Alto.

Un chargeur de macros cousin de Bartallex pour Dridex

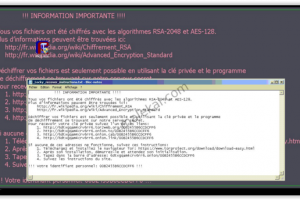

Les ransomwares provoquent d’énormes dégâts. Il crypte les fichiers sur l’ordinateur de la victime et parfois sur un réseau entier. Le versement de la rançon exigée par les attaquants pour obtenir la clé de déchiffrement peut permettre de récupérer les fichiers, à condition que les pirates tiennent parole. Sinon, les fichiers sont irrécupérables, sauf si l’entreprise ou la victime concernée a effectué une sauvegarde régulière de ses données et que ces données n'ont pas été touchées pas le ransomware. Selon NBC News, plus tôt ce mois-ci, le système informatique du Hollywood Presbyterian Medical Center a été stoppé après une infection par le Locky. Les attaquants auraient demandé dans un premier temps le versement de 9.000 bitcoins, l’équivalent de 3,6 millions de dollars, pour livrer la clé de déchiffrement. Une somme incorrecte puisqu'au final seulement 17 000 dollars, soit 40 bitcoins, ont été demandés (et que l'hôpital a payé).

Certains indices laissent penser que les pirates qui contrôlent Locky ont organisé une campagne d’attaque massive. Palo Alto Networks a déclaré qu'il avait dénombré 400 000 sessions utilisant le même genre de chargeur de macro que Bartallex pour Dridex, afin d’installer Locky sur le système. Plus de la moitié des systèmes ciblés étaient localisés aux États-Unis, mais d'autres pays comme le Canada et l'Australie ont également été touchés. Contrairement à d'autres ransomware, Locky utilise sa propre infrastructure de commande et de contrôle pour effectuer un échange de clé en mémoire avant de crypter les fichiers.

Une parade pour limiter l’impact de Locky

Ce mode d’action pourrait être le point faible du ransomware. « C’est intéressant, parce que la plupart des ransomwares génèrent une clé de cryptage aléatoire en local sur l'hôte de la victime, puis envoient une copie cryptée vers l’infrastructure de l'attaquant », a expliqué Palo Alto. « Cela permet d’envisager une stratégie pour atténuer l’attaque, en perturbant par exemple les réseaux de commande et de contrôle qui transmettent la clef de cryptage ». Selon Kevin Beaumont, qui traite des questions de sécurité sur Medium, les fichiers chiffrés avec le ransomware affichent une extension « .locky ». Il explique également comment identifier les machines ou les réseaux infectés dans une entreprise. « Le compte Active Directory de la victime devrait être verrouillé immédiatement et l'accès au réseau bloqué », conseille-t-il. Ajoutant : « Il faudra probablement reconfigurer entièrement le PC infecté ».

Note aux lecteurs : Cet article a été mis à jour le 24 février à 14h47.