Mauvaise semaine pour Microsoft avec la découverte par des chercheurs d’une vulnérabilité critique, nommée Follina et devenue la CVE-2022-30190. Elle s’appuie sur des documents Word malveillant capable d’exécuter des commandes PowerShell via l’outil de diagnostic Microsoft (MSDT). Hier, c’est autour de l’outil de Windows Search d’être utilisé pour ouvrir automatiquement une fenêtre de recherche. Là encore le mode opératoire est similaire avec le simple lancement un document Word.

Le problème de sécurité peut être exploité car Windows supporte un gestionnaire de protocole URI appelé « search-ms ». Il donne la capacité aux applications et aux liens HTML et lancer des recherches personnalisées sur un terminal. Nos confrères de Bleepingcomputer donne un exemple avec la boîte à outil Sysinternals vous permet de monter à distance live.sysinternals.com comme partage réseau pour lancer ses utilitaires. Pour effectuer une recherche dans ce partage distant et ne lister que les fichiers correspondant à un nom particulier, l'URI « search-ms » suivante peut être utilisée :

Searchms:query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

Dans ce cadre, la variable 'crumb' de search-ms indique l'emplacement à rechercher et la variable 'displayname' indique le titre de la recherche. Une fenêtre de recherche personnalisée apparaît lorsque cette commande est exécutée à partir d'une boîte de dialogue ou de la barre d'adresse d'un navigateur Web sous Windows 7, Windows 10 et Windows 11.

Un PoC qui fonctionne

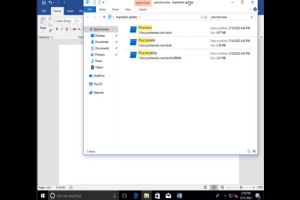

Le chercheur en sécurité et co-fondateur de Hacker House, Matthew Hickey, s’est servi de la faille Follina citée précédemment. En effet, elle autorise des modifications de documents Microsoft Office pour contourner la fonction Protected View et lancer des gestionnaires de protocole URI sans interaction de la part des utilisateurs, ce qui ne peut que conduire à d'autres abus des gestionnaires de protocole. L’expert a donc créé un POC en convertissant des exploits MSDT Microsoft Word existants pour utiliser le gestionnaire de protocole search-ms. Un pirate peut donc ouvrir via un document Word, lancer automatiquement une fenêtre de recherche qui liste des exécutables sur un partage SMB distant. Ce partage peut être renommé par exemple « Critical Updates », incitant ainsi les utilisateurs à cliquer dessus. A noter que l’exploit est valable avec le format RTF.

En l’absence de patch, Microsoft propose une solution d’atténuation. Ainsi, les administrateurs et les utilisateurs peuvent bloquer les attaques exploitant CVE-2022-30190 en désactivant le protocole URL MSDT. Par ailleurs, l'antivirus Microsoft Defender 1.367.719.0 ou une version plus récente contient désormais des détections de l'exploitation possible de vulnérabilités sous différentes signatures.