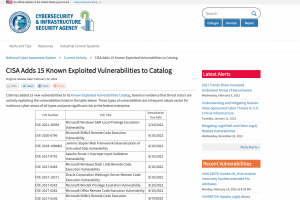

L'Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency ou CISA) a ajouté 15 vulnérabilités supplémentaires à sa liste de failles en cours d’exploitation active par les pirates. Certaines, plus anciennes, remontent à 2014, mais deux d’entre-elles datent de ces deux dernières années et concernent des composants de Windows. « Ces types de vulnérabilités servent couramment de vecteur d'attaque aux cyberacteurs malveillants de tous types et présentent un risque important pour les entreprises soumises aux lois fédérales », indique l'agence dans son avis. Le catalogue des vulnérabilités connues et exploitées du CISA est régulièrement mis à jour sur la base d'observations d'attaques réelles et chaque faille est assortie d'une date limite à laquelle les agences fédérales doivent se soumettre pour corriger leurs systèmes.

SeriousSAM et l'escalade de privilèges

La première des vulnérabilités, tout juste ajoutée à la liste, porte la référence CVE-2021-36934. Elle est également connue dans la communauté de la sécurité sous le nom de SeriousSAM, car elle se situe dans le gestionnaire des comptes de sécurité Security Accounts Manager (SAM) de Microsoft Windows. Assortie du score de gravité CVSS de 8 sur 10, cette vulnérabilité peut permettre une escalade de privilèges sur les systèmes Windows 10. Elle résulte de permissions d'accès inappropriées au fichier qui stocke la base de données SAM, qui autorisent les attaquants ayant un accès à faible privilège d’extraire les hachages de mots de passe pour d'autres comptes, compte SYSTEM inclus, et d'exécuter du code avec des privilèges élevés. La faille a été rendue publique en juillet 2021, ce qui avait obligé Microsoft à livrer un correctif hors bande.

Les chercheurs ont également montré qu'il était possible d'exploiter SeriousSAM pour extraire des hachages afin d’exécuter dans la foulée du code à distance avec des privilèges SYSTEM sur d'autres systèmes, ce qui signifie que la faille présente un risque sérieux de mouvement latéral à l'intérieur des environnements. Alors que cette vulnérabilité est la plus récente de la liste, la date limite d’application du correctif pour cette faille a été fixée au 24 février par l’agence gouvernementale. Par contre, la CISA a fixé au 10 août la date limite d’application des correctifs pour les autres failles, ce qui laisse penser qu’elle considère cette vulnérabilité comme un risque élevé immédiat, même s'il s'agit d'une faille d'élévation de privilèges.

Généralement, les vulnérabilités d'élévation de privilèges sont affectées de scores de gravité plus faibles que les vulnérabilités d'exécution de code à distance, car elles supposent que l'attaquant obtienne déjà un certain niveau d'accès à un système. Cependant, si l'on considère la quantité de moyens dont disposent les attaquants pour exécuter leur code sur un système : hameçonnage par courrier électronique, téléchargements de type « drive-by », exploitation de vulnérabilités dans des applications et services à faible privilège, ingénierie sociale, etc. - on peut estimer que le distinguo ne tient pas. Les failles d'escalade de privilèges sont un élément essentiel des chaînes d'exploitation modernes et doivent être traitées aussi sérieusement que les failles d'exécution de code à distance.

SMB et exécution de code à distance

Qualifiée de critique, la seconde faille la plus récente ajoutée à la liste par la CISA porte la référence CVE-2020-0796. Elle a été corrigée par Microsoft en mars 2020 et résulte du traitement de certaines requêtes avec compression par le protocole SMBv3. Cette vulnérabilité peut entraîner l'exécution de code à distance, à la fois des clients vers un serveur ou d'un serveur vers les clients et impacte les installations Windows 10 et Windows Server Core. Les failles d'exécution de code à distance SMB sont dangereuses, car SMB est le principal protocole que l’on retrouve au cœur de tous les réseaux Windows, pour le partage de fichiers, le partage d'imprimantes, la navigation sur le réseau et la communication de service à service. Par le passé, des exploits SMB comme EternalBlue (CVE-2017-0144) et EternalRomance (CVE-2017-0145) ont permis des campagnes mondiales de ransomware comme WannaCry qui ont causé des milliards de dollars de dommages. D’ailleurs, EternalBlue et EternalRomance font également partie des 15 failles ajoutées au catalogue du CISA.

Une flopée d’autres failles

Les vulnérabilités ajoutées à la liste du CISA peuvent impacter plusieurs logiciels d'entreprise courants, des systèmes d'exploitation comme Windows et OS X d'Apple, mais aussi des serveurs d'automatisation comme Jenkins, des frameworks de développement comme Apache Struts, des serveurs d'applications web comme Oracle WebLogic, le courtier de messages open-source Apache ActiveMQ et même les firmwares de routeurs. En voici la liste complète :

- CVE-2021-36934 : Vulnérabilité d’élévation de privilèges locaux Microsoft Windows SAM (Windows SAM Local Privilege Escalation Vulnerability).

- CVE-2020-0796 : Vulnérabilité d'exécution de code à distance de Microsoft Server Message Block SMBv3 (Microsoft SMBv3 Remote Code Execution Vulnerability).

- CVE-2018-1000861 : Vulnérabilité de la désérialisation des données non fiables dans le framework Web Stapler de Jenkins (Jenkins Stapler Web Framework Deserialization of Untrusted Data Vulnerability).

- CVE-2017-9791 : Vulnérabilité de validation d'entrée incorrecte de Apache Struts 1 (Apache Struts 1 Improper Input Validation Vulnerability).

- CVE-2017-8464 : Vulnérabilité d'exécution de code à distance de Microsoft Windows Shell (.lnk) (Microsoft Windows Shell (.lnk) Remote Code Execution Vulnerability).

- CVE-2017-10271 : Vulnérabilité d'exécution de code à distance de WebLogic Server d'Oracle Corporation (Oracle Corporation WebLogic Server Remote Code Execution Vulnerability).

- CVE-2017-0263 : Vulnérabilité d'escalade de privilèges de Microsoft Win32k (Microsoft Win32k Privilege Escalation Vulnerability).

- CVE-2017-0262 : Vulnérabilité d'exécution de code à distance de Microsoft Office (Microsoft Office Remote Code Execution Vulnerability).

- CVE-2017-0145 : Vulnérabilité d'exécution de code à distance de Microsoft SMBv1 (Microsoft SMBv1 Remote Code Execution Vulnerability)

- CVE-2017-0144 : Vulnérabilité d'exécution de code à distance de Microsoft SMBv1 (Microsoft SMBv1 Remote Code Execution Vulnerability).

- CVE-2016-3088 : Vulnérabilité de validation d'entrée incorrecte dans Apache ActiveMQ (Apache ActiveMQ Improper Input Validation Vulnerability).

- CVE-2015-2051 : Exécution de code à distance du routeur D-Link DIR-645 (D-Link DIR-645 Router Remote Code Execution).

- CVE-2015-1635 : Vulnérabilité d'exécution de code à distance de Microsoft HTTP.sys (Microsoft HTTP.sys Remote Code Execution Vulnerability).

- CVE-2015-1130 : Vulnérabilité de contournement d'authentification d'Apple OS X (Apple OS X Authentication Bypass Vulnerability)

- CVE-2014-4404 : Vulnérabilité de débordement de tampon basé sur le tas d'Apple OS X (Apple OS X Heap-Based Buffer Overflow Vulnerability).