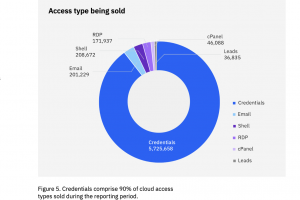

Alors que la connectivité aux ressources basées sur le cloud se développe, les cybercriminels utilisent des identifiants valides, mais compromis, pour accéder aux ressources de l'entreprise à un rythme alarmant. C'est l'une des principales conclusions du IBM X-Force Cloud Threat Landscape Report, qui fait également état d'une augmentation de 200 % (environ 3 900 vulnérabilités) des Vulnérabilités et Expositions Communes (Common Vulnerabilities and Exposures, CVE) au cours de l'année écoulée. « Plus de 35 % des incidents de sécurité liés au cloud résultent de l'utilisation par les attaquants d'informations d'identification valides et compromises », a écrit Chris Caridi, analyste stratégique des cybermenaces chez IBM X-Force, dans un blog consacré au rapport. « Les identifiants représentent près de 90 % des actifs vendus sur les places de marché du dark web, à un prix moyen de 10 dollars par annonce, soit l'équivalent d'une douzaine de donuts, c’est dire leur popularité auprès des cybercriminels ».

L’accès des utilisateurs à des environnements multicloud et à leurs ressources à partir de la périphérie, de succursales ou d’un réseau distant étant de plus en plus répandu, il est clair que les entreprises doivent revoir à la baisse les privilèges d'accès que les services IT accordent à ces utilisateurs. De fait, dans 33 % des engagements impliquant des environnements cloud, X-Force a trouvé des informations d'identification en texte clair sur les terminaux des utilisateurs. « Très souvent, nous avons trouvé des identifiants de comptes de service stockés sur les terminaux des utilisateurs, et beaucoup d'entre eux avaient des privilèges excessifs, c’est-à-dire qu’ils disposaient de plus d'autorisations qu'ils n'en ont besoin pour effectuer leur travail ou leur tâche », indique le rapport. « Les informations d'identification compromises sont à l'origine de plus d'un tiers des incidents liés au cloud observés par l'équipe X-Force, ce qui suggère que les entreprises doivent trouver un équilibre entre les besoins d'accès des utilisateurs et les risques de sécurité », indique encore l’étude.

Détournement de bande passante

« Une fois qu'ils ont réussi, les cybercriminels peuvent profiter de cet accès pour mener à bien leur objectif final, par exemple, déployer des mineurs de cryptomonnaies, des ransomwares et d'autres types de logiciels malveillants », a déclaré X-Force. « Des solutions de protection des identités alimentées par l'IA peuvent aider les entreprises à identifier les anomalies comportementales en profondeur et à vérifier l'identité des utilisateurs », indique par ailleurs le rapport. Parmi les autres vecteurs d'attaque courants figurent l'exploitation d'applications utilisées par le public et les liens de phishing/spear phishing, qui représentent chacun environ 14 % des incidents auxquels l'équipe de X-Force a répondu. « Les identifiants Microsoft Outlook Cloud mentionnés plus de 5 millions de fois sur les places de marché illicites sont de loin le type d’accès le plus populaire vendu sur ces plateformes », a déclaré M. Caridi. « L'exploitation des vulnérabilités dans les applications qui servent d’interface avec le public représente un vecteur d'accès éprouvé pour les acteurs de la menace, dans les environnements cloud comme dans les environnements sur site », indique encore le rapport. « Les applications cloud sont généralement plus difficiles à gérer pour les entreprises en raison du nombre croissant d'applications et de services utilisés dans un environnement moderne, cloud ou cloud hybride », indique à ce sujet le rapport. « Si elles ne sont pas mises en œuvre correctement, on peut facilement négliger une application obsolète fonctionnant dans le cloud ou pire, ignorer que l'application est en cours d'utilisation ».

Voici quelques-unes des autres conclusions du rapport :

- L'équipe X-Force a constaté que des cyberpirates parvenaient à installer des proxyware - un outil légitime de segmentation du réseau - à l’insu des victimes, afin de revendre la bande passante des ordinateurs de ces victimes. Les recherches suggèrent qu'une campagne de proxyjacking pourrait rapporter aux acteurs de la menace environ 9,60 dollars par 24 heures et par adresse IP, et que son déploiement par Log4j pourrait rapporter 220 000 dollars par mois. En outre, le proxyjacking peut entraîner des frais importants pour les victimes de la part des fournisseurs de services cloud, en raison de l'augmentation de ce trafic web hors de contrôle.

- Près de 60 % des vulnérabilités récemment divulguées pourraient, si elles sont exploitées, permettre aux attaquants d'obtenir des informations ou un accès ou des privilèges pour se déplacer latéralement dans le réseau. Que ce soit pour fournir aux cyberpirates des informations sur la configuration des environnements ou un moyen de s'authentifier sans autorisation pour obtenir des permissions supplémentaires, il est essentiel pour les entreprises de savoir quels risques sont prioritaires, en particulier quand elles disposent de ressources limitées.

- L'outil d'administration à distance Chaos Remote Administrative Tool (Trojan.Linux.CHAOSRAT) est déployé en tant qu'outil d'accès à distance (Remote Access Tool, RAT). Les fonctions de RAT Chaos comprennent le téléchargement, le chargement et la suppression de fichiers en mode reverse shell, des captures d'écran, la collecte d'informations sur le système d'exploitation, l'arrêt et le redémarrage de l'hôte, ainsi que l'ouverture d'URL. Ce RAT témoigne de la sophistication et de l'évolution des acteurs des menace basées sur le cloud.

Miser sur le zero trust

Suite à ces découvertes, les chercheurs de X-Force ont fait un certain nombre de suggestions. Par exemple, ils pensent que les clients devraient utiliser des technologies de sécurité zero trust, y compris la mise en œuvre de l'authentification multifactorielle (MFA) et le principe du moindre privilège. « Cette stratégie est particulièrement importante pour les clouds privés qui peuvent interagir régulièrement avec d'autres actifs sur site », indique le rapport. « Il faut moderniser la gestion des identités et des accès (IAM) pour réduire la dépendance à l'égard des combinaisons de noms d'utilisateur et de mots de passe et lutter contre le vol d’identifiants par des acteurs de la menace », ont-ils encore suggéré. Ces derniers ont également recommandé d'utiliser des capacités basées sur l'IA pour examiner de plus près les identités et les comportements numériques, vérifier leur légitimité et fournir une authentification plus intelligente. Le rapport sur le paysage des menaces est basé sur des données recueillies par X-Force threat intelligence, des tests de pénétration, des engagements de réponse aux incidents, Red Hat Insights et des données fournies par le contributeur du rapport Cybersixgill entre juin 2022 et juin 2023.