Les résolutions de DNS sont indispensables pour traduire un nom de domaine, par exemple www.lemondeinformatique.fr, en adresse IP accessible depuis un navigateur. Mais les systèmes DNS peuvent être détournés par des pirates informatiques. Notamment, une attaque dite « par injection de paquet ou cache poisoning », peut servir à pirater un serveur DNS et à le modifier de sorte qu'un utilisateur tapant l'adresse www.lemondeinformatique.fr soit redirigé vers un site différent.

Pour contrer ce type d'attaques, les FAI et autres opérateurs de réseau ont progressivement déployé la norme DNS Security Extensions (DNSSEC), qui utilise une clé de chiffrement publique pour « signer » numériquement les informations DNS des sites web. Mais la mise en oeuvre de ce protocole de sécurité est très longue. D'abord, les propriétaires de noms de domaines doivent s'assurer que leurs sites sont signés numériquement. Selon Google, seul un tiers environ des domaines de premier niveau sont signés et la plupart des domaines de deuxième niveau ne le sont pas. Ensuite, les FAI et autres fournisseurs de réseau doivent également adapter leurs systèmes.

Une validation des signatures DNSSEC

Google a déclaré qu'il était désormais en mesure de vérifier les signatures numériques des messages au format DNSSEC, une étape importante pour confirmer la validité des requêtes DNS. « Auparavant, nous validions et nous transmettions les messages au format DNSSEC, mais il n'y avait pas de validation », a écrit Yunhong Gu, qui dirige l'équipe Google Public DNS. « Grâce à cette fonctionnalité de sécurité, nous pouvons mieux protéger les gens contre les attaques DNS et rendre les noms de domaine globalement plus sûr du fait que nous identifions et rejetons les requêtes non valides des domaines protégés par une signature DNSSEC ».

Selon son blog sur Public DNS, Google explique que si elle ne peut pas valider un domaine, elle retourne un message d'erreur. Mais si son système ne parvient pas à valider un nom de domaine très populaire, il peut exclure le site de sa liste noire jusqu'à ce que le problème soit résolu. « Public DNS de Google répond chaque jour à plus de 130 milliards de requêtes envoyées par plus de 70 millions d'adresses IP », a écrit Yunhong Gu. Mais, seules 7 % d'entre elles demandent à être validées par des informations DNSSEC. « Clairement, le DNSSEC n'en est qu'à ses débuts, mais nous espérons que nos efforts vont contribuer à accélérer son déploiement », a-t-il ajouté.

Google implante DNSSEC sur Public DNS

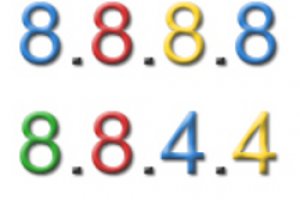

Depuis 2009, Google utilise son propre système libre et public de résolution de noms de domaine (DNS), appelé Public DNS. Le géant du Net a fini l'implémentation du dispositif de sécurité qui permet de vérifier qu'une personne à la recherche d'un site web n'est pas dirigée vers un faux site.