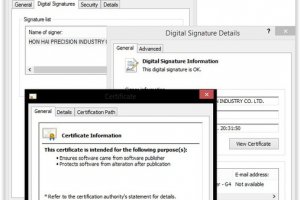

Affaire Duqu 2.0 acte 2. Après la découverte d'une nouvelle version du malware Duqu utilisé pour espionner les discussions autour du nucléaire iranien, on apprend que ce dernier a utilisé un certificat numérique en provenance du sous-traitant Foxconn afin de masquer son activité. Kaspersky Lab, qui a publié le rapport sur Duqu 2.0 la semaine dernière, a ainsi écrit dans un billet de blog lundi que le driver 64-bit du malware utilise un certificat numérique signé par Hon Hai Precision Industry, alias Foxconn.

Les certificats numériques sont utilisés pour chiffrer les données et vérifier la légitimité des sites web et des applications. Les sociétés et organisations utilisent régulièrement des protections renforcées pour éviter que leurs certificats ne tombent dans les mains de pirates. Occasionnellement, ils sont volés et doivent être révoqués rapidement pour éviter qu'ils soient utilisés à des fins frauduleuses.

Duqu 2.0, un malware sophistiqué qui tourne uniquement en mémoire

Le groupe qui a créé Duqu est considéré comme étant l'une des meilleurs équipes de cyberespionnage. Les chercheurs ont noté que le malware apparaît être relié à Stuxnet, le ver développé par les Etats-Unis et Israël pour saboter le programme nucléaire iranien. Après la découverte de Duqu en 2011, ce groupe n'a plus trop fait parler de lui. Mais la semaine dernière, Kaspersky a indiqué avoir trouvé une version plus sophistiquée de Duqu tournant uniquement en mémoire et disparaissant au redémarrage de l'ordinateur.

Kaspersky a indiqué que ses propres systèmes ont été infectés par Duqu 2.0 et d'autres investigations ont montré que les hôtels ayant hébergé les récentes négociations sur le programme nucléaire iranien ont également été touchés. « Le certificat a certainement été volé et est utilisé par de multiples groupes », a indiqué l'éditeur de sécurité. « Il semble que les attaquants soient les seuls à avoir accès à ce certificat ce qui renforce la théorie d'un piratage de fournisseurs de matériels en vue de mettre la main dessus ». Kaspersky a précisé avoir prévenu Foxconn mais également VeriSign qui est à l'origine de ce certificat.