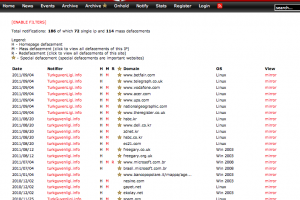

Selon Zone-H, un site qui suit ce type d'évènements, 186 sites ont été redirigés vers une page contrôlée par « Turkguvenligi » sur laquelle on pouvait lire le message : « 4 septembre Nous, Turkguvenligi, déclarons ce jour comme journée mondiale des hackers - World Hack-ers Day - Amusez-vous bien;) h4ck y0u. » Tous les sites ont été enregistrés via NetNames, une entité du groupe NBT qui fournit des services DNS (Domain Name System), le système utilisé pour traduire les noms de domaine en adresse IP afin de les rendre accessibles aux navigateurs Internet.

Pour pirater les serveurs DNS de NetNames, le groupe Turkguvenligi a utilisé une méthode d'attaque par injection de commandes SQL. Celle-ci consiste à insérer des commandes dans un formulaire Web pour tester le comportement d'une base de données en back-end. Si les commandes injectées ne sont pas identifiées comme code malveillant par le serveur, l'attaquant sait qu'il peut accéder au système. Selon NetNames, le groupe Turkguvenligi a injecté un ordre de redélégation dans son système et a modifié l'adresse des serveurs DNS maîtres qui redistribuent les données vers les autres sites. L'attaque a eu lieu dimanche vers 9 h. « Le serveur de noms détourné a distribué des informations DNS incorrectes pour rediriger le trafic légitime des sites web de nos clients vers une page affichant le message de Turkguvenligi, » a indiqué NetNames dans sa déclaration. «Les modifications ont été rapidement annulées, les services normaux ont été rétablis pour les clients concernés, mais leurs comptes ont été désactivés afin de bloquer tout accès ultérieur aux systèmes. »

Une vraie démonstration technique

L'acte de piratage accompli par Turkguvenligi est plutôt audacieux. Si, en apparence, le but du groupe consistait juste à défigurer les sites d'entreprises connues pendant une courte durée, celui-ci aurait pu mettre en place de faux sites sosies pour tromper les utilisateurs en leur faisant croire qu'ils se trouvaient bien sur le site légitime de l'entreprise visitée, et éventuellement, voler leurs identifiants et mots de passe de connexion. D'après Zone-H, deux sites de la banque HSBC - l'un avec un code Top Level Domain le situant en Corée du Sud et l'autre au Canada - ont été la cible de cette attaque.

Parmi les autres sites figurent celui du journal The Telegraph, le site d'actualités technologiques The Register, Coca-Cola, Interpol, Adobe, Dell, plusieurs sites de Microsoft dans différents pays, Peugeot, l'Université Harvard et les entreprises de sécurité F-Secure, BitDefender et Secunia. Même le site de Gary McKinnon, le pirate supposé de la NASA, qui a fait appel de la demande d'extradition vers les États-Unis, a également été visé. Selon The Register, son site n'a pas été compromis et le service a été restauré trois heures environ après l'attaque. « À première vue, les pirates n'ont pas essayé de pénétrer dans nos systèmes, » a écrit Drew Cullen. « Mais par précaution, nous avons fermé l'accès et les services - en d'autres termes, toute connexion qui requiert un mot de passe. »

Une mesure de sécurité préventive pas très efficace

Depuis peu de temps, de nombreux bureaux d'enregistrement de noms de domaine ont commencé à déployer un DNSSEC, une mesure de sécurité qui doit les prémunir contre le détournement de DNS. Mais, selon Paul Mutton, analyste dans le domaine de la sécurité chez Netcraft, « cette mesure ne permet pas d'empêcher les attaques par injection de commandes SQL. » Le DNSSEC utilise une clef de cryptographie publique pour « signer » numériquement les données DNS pour les sites web. Il est plutôt conçu pour arrêter des attaques affectant le cache : dans le cas d'un serveur DNS compromis, l'utilisateur tape le vrai nom du site, mais il est redirigé à son insu vers un faux site. « Si un attaquant est capable de modifier les paramètres DNS détenus par un registrar, on peut supposer qu'il a également pu modifier d'autres paramètres, et par exemple désactiver le DNSSEC, ou tout simplement modifier les paramètres DNS pour pointer vers des serveurs de noms qui ne supportent pas le DNSSEC. »

Selon NetNames, les attaques subies par son système étaient « soutenues et concentrées. » « Nous allons continuer à améliorer nos systèmes afin de nous assurer que nous fournissons à nos clients un bon service, robuste, et surtout bien sécurisé», a ajouté le fournisseur.