Scrutant les incidents et alertes de sécurité, l'équipe TAG de Google sécurité, de Google (TAG) suit de près depuis plusieurs années les activités de nombreux cybergangs dont ceux attribués à la Corée du Nord. Leurs campagnes malveillantes sont nombreuses et on ne compte plus les cyberattaques exploitant en particulier les failles zero day, aussi bien à des fins de déstabilisation que de monétisation. Dernièrement, la firme de Mountain View a identifié de nouveaux signaux visant des experts en cybersécurité. « TAG a connaissance d'au moins une faille zero day activement exploitée et utilisée pour cibler les chercheurs en sécurité au cours des dernières semaines. La vulnérabilité a été signalée au fournisseur concerné et est en train d'être corrigée », explique Google.

D'après l'analyse de Google, des pirates nord-coréens recourent aux réseaux sociaux, en particulier X, pour tisser des relations avec des chercheurs en sécurité sur des sujets prétendument mutuels. Une fois un lien de confiance établi, c'est le début de la fin : un échange avec la victime est réalisé sur Signal, WhatsApp ou Wire avec un message contenant un fichier compromis contenant à minima une zero day. « Lorsque l'exploitation réussit, le shellcode effectue une série de contrôles anti-machine virtuelle, puis envoie les informations collectées, ainsi qu'une capture d'écran, à un domaine C2 contrôlé par l'attaquant. Le shellcode utilisé dans cet exploit est construit de la même manière que ceux observés dans les précédents exploits nord-coréens », poursuit Google.

Un outil pour exécuter du code malveillant à distance

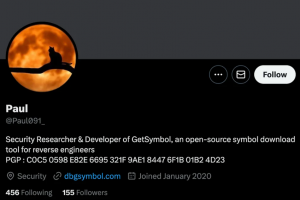

Mais ce n'est pas tout : « En plus de cibler les chercheurs avec des exploits zero day, les acteurs de la menace ont également développé un outil Windows autonome dont le but est de télécharger des symboles de débogage à partir des serveurs de symboles de Microsoft, Google, Mozilla et Citrix pour du reverse engineering », indique l'éditeur. Pour mémoire un symbole (ou étiquette) est lié à des éléments d'un code objet, de bytecode ou d'un arbre syntaxique abstrait à des fins d'identification. Le but de ce malware est sa capacité à télécharger et exécuter du code arbitraire à partir d'un domaine contrôlé par un attaquant. « Si vous avez téléchargé ou exécuté cet outil, TAG recommande de prendre des précautions pour s'assurer que votre système est dans un état de propreté connu, ce qui nécessitera probablement une réinstallation du système d'exploitation », prévient Google. A se demander si les chercheurs en sécurité ne seraient finalement pas les cordonniers les plus mal chaussés.