Jusqu'où iront les tensions entre l'Ukraine et la Russie ? La campagne de cyberattaques qui a sévi dans la nuit du 13 au 14 janvier 2022 n'a pas seulement visé des ministères et s'avère sans doute bien plus grave qu'escompté. « Microsoft Threat Intelligence Center évalue que le logiciel malveillant, qui est conçu pour ressembler à un ransomware mais dépourvu de mécanisme de récupération de rançon, est destiné à être destructeur et conçu pour rendre les terminaux ciblés inopérants plutôt que pour obtenir une rançon », a alerté Microsoft ce week-end. La réalité semble donc bien loin du premier bilan fait par les autorités ukrainiennes qui avaient d'abord indiqué « ne pas avoir subi de dommages plus conséquents » lorsque plusieurs sites gouvernementaux (incluant celui du ministère des Affaires étrangères) étaient tombés et que « le contenu des sites n'a pas été modifié et aucune fuite de données personnelles n'a eu lieu ».

Dans son analyse, Microsoft dresse en effet un bilan plus sombre avec plusieurs dizaines de cibles voire plus incluant aussi bien des agences gouvernementales que des organisations à but non lucratif ou encore des entreprises spécialisées dans les nouvelles technologies. Toutes sont localisées en Ukraine. « Nous encourageons fortement toutes les organisations à mener immédiatement une enquête approfondie et à mettre en place des défenses », a enjoint l'éditeur.

Destruction et corruption de fichiers

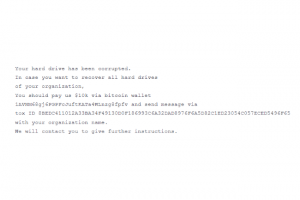

La recherche de Microsoft montre que les auteurs de ces cyberattaques n'avaient pas pour objectif de demander des rançons mais bien de corrompre et de détruire des données via un malware d'effacement des zones d'amorçage (MBR). Après une première étape de notification de rançon, le logiciel malveillant réside dans différents répertoires comme C:\PerfLogs, C:\ProgramData, C:\ et C:\temp, et est souvent nommé stage1.exe. « Dans les intrusions observées, le logiciel malveillant s'exécute via Impacket, une capacité accessible au public souvent utilisée par les acteurs de la menace pour du mouvement latéral et l'exécution. « Le logiciel malveillant s'exécute lorsque l'appareil associé est éteint. L'écrasement du MBR est atypique pour les rançongiciels. En réalité, la note de ransomware est une ruse et le malware détruit le MBR et le contenu des fichiers qu'il cible », prévient l'éditeur.

Outre de l'effacement, des actions de corruption de fichiers sont également de la partie. Une fois sur les systèmes compromis, les cyberpirates activent un lien Discord pour télécharger un corrupteur de données : qui va localiser des fichiers dans certains répertoires du système (JPG, PDF, SQL, backup...). La suite coule ensuite de source : « le corrupteur écrase le contenu du fichier avec un nombre fixe d'octets 0xCC (taille totale du fichier de 1 Mo). Après avoir écrasé le contenu, le destructeur renomme chaque fichier avec une extension apparemment aléatoire de quatre octets », note Microsoft. Pour limiter la casse, l'éditeur pousse quelques bonnes pratiques à mettre en oeuvre comme passer en revue toutes les activités d'authentification pour l'infrastructure d'accès à distance, avec un accent particulier sur les comptes configurés avec une authentification à facteur unique, pour confirmer l'authenticité et enquêter sur toute activité anormale. Activez l'authentification multifacteur (MFA) pour atténuer les informations d'identification potentiellement compromises et assurez-vous que la MFA est appliquée pour toute la connectivité à distance. Tout comme l'accès contrôlé au dossier (CFA) dans Defender pour point de terminaison pour empêcher la modification du MBR/VBR.

Une situation géopolitique explosive

Alors que le rôle de la Russie dans ces opérations malveillantes avait été suggéré, les autorités ukrainiennes ont clarifié ce point en annonçant même détenir des preuves que le Kremlin est bel et bien derrière ces attaques. « A ce jour, toutes les preuves indiquent que la Russie est derrière la cyberattaque », a déclaré le ministère de la Transformation numérique dans un communiqué. Ce sabotage « est une manifestation de la guerre hybride que la Russie mène contre l’Ukraine depuis 2014 », a assuré le ministère. L’objectif est « non seulement d’intimider la société », mais aussi de « déstabiliser la situation en Ukraine » en « sapant la confiance des Ukrainiens dans leur pouvoir ». L'annonce du retour ce 17 janvier de l'ex-président de l'Ukraine Petro Porochenko au pays ne risque pas d'apaiser la situation. Exilé à Varsovie depuis un mois, l'ancien dirigeant et opposant au président Volodymyr Zelensky et fervent défenseur d'une ligne de conduite très sévère face à Moscou, risque à tout moment d'être emprisonné. L'Allemagne de son coté s'engage à « garantir la sécurit de l'Ukraine » face à la Russie.