Il y a des scénarios que l'on espère ne pas voir se répéter. Et pourtant, c'est peut-être ce qui est en train de se passer avec la découverte d'un piratage qui a frappé l'éditeur de solutions d'audit de code source Codecov. Et qui fait malheureusement grandement penser à la technique de pénétration de systèmes utilisée dans le cadre du cyberpiratage de Solarwinds. Pour l'instant cependant, toute comparaison s'arrête là puisqu'aucun élément à ce stade ne permet de dire que les pirates à la manoeuvre ont pu bénéficier du soutien de la puissance d'un Etat-Nation. Pour autant, le mode opératoire a quelques similitudes, car c'est bien encore une attaque par rebond suite à l'infection d'un logiciel interne à laquelle on peut s'attendre.

Alors que s'est-il passé ? Le 1er avril 2021, Codecov a découvert une intrusion dans ses systèmes d'information ayant permis à un utilisateur indésirable d'accéder à son script d'envoi de rapports Bash Uploader. Ce dernier a été modifié en exploitant un bug dans le processus de création d'image Docker utilisé par Codecov. Ce qui a permis au pirate d'extraire les identifiants nécessaires pour modifier son code. Car c'est bien là le problème, les clients de Codecov - plus de 29 000 - sont ainsi potentiellement exposées à des attaques cyber par le biais de la version corrompue de Bash Uploader.

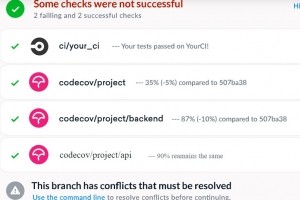

Des risques de compromission d'identifiants, tokens et clés des environnements CI

« Notre enquête a déterminé que depuis le 31 janvier 2021, des altérations périodiques non autorisées du script Bash Uploader par une tierce partie, ont pu permettre d'exporter potentiellement de l'information stockée dans les environnements d'intégration continue de nos clients », a fait savoir Codecov. Mais ce n'est pas tout puisque d'autres outils utilisant ce script sur GitHub, dont CircleCI Orb et Bitrise Step, sont impactés. « La version altérée du script Bash Uploader pourrait potentiellement affecter n'importe quel identifiants, jetons ou clés que les clients utilisent au travers de leur runner CI, n'importe quel service, datastore et code applicatif pouvant être accédé avec ces identifiants, et les URL des répertoires utilisant les Bash Uploaders pour télécharger du contenu de Codecov dans des environnements d'intégration continue ».

Afin de remédier à cette situation grave, Codecov recommande à tous ses clients de re-enregistrer tous leurs identifiants, tokens et clés localisés dans leurs environnements et processus d'intégration continue utilisant son outil Bash Uploader.