Mois après mois, semaine après semaine, WikiLeaks continue d'égrainer depuis mars les programmes et techniques utilisées par le CIA dans le cadre de son vaste programme d'espionnage Vault 7. Mis en place afin d'exploiter les failles et autres bugs de sécurité de tout un ensemble de terminaux, allant des smartphones Android et iOS en passant par les télés connectées, sans oublier les postes de travail et les ordinateurs portables, ce programme se décompose en une série d'outils. Le dernier en date, baptisé Athena, a été conçu pour prendre le contrôle à distance de tous les PC Windows infectés, de XP à 10, afin de permettre à l'agence de renseignement américaine de réaliser tout un tas d'opérations. Cela inclut l'effacement de données, le téléchargement de logiciels malveillants ou encore le vol de données et leur envoi sur les serveurs de la CIA.

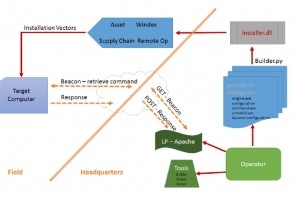

Un manuel utilisateur accompagné d'une présentation technologique globale et d'une démonstration ont été publiés. « Athena est un capteur, chargeur de données. Il pirate le DNSCACHE pour camoufler sa persistance. L'architecture interne gère une interface de chargement de la demande qui charge seulement le module de commande et le détruit lorsque les commandes seront complétées », indique un document leaké par WikiLeaks. D'après le lanceur d'alertes, Athena a la capacité de permettre à la CIA de modifier en temps réel sa configuration. « Une fois installé, le malware fournit une capacité de balisage (y compris la configuration et la gestion des tâches), le chargement et le déchargement de la mémoire de charges utiles malveillantes pour des tâches spécifiques et la livraison et la récupération de fichiers vers ou à partir d'un répertoire spécifié sur le système cible », indique WikiLeaks.

D'après les documents publiés, il semble que Athena ait été programmé en Python et développé en août 2015, quelques semaines après le lancement de Windows 10.