Selon l'Iranian Computer Emergency Response Team (MAHER), le nouveau morceau de malware baptisé Flame pourrait être à l'origine de récents incidents constatés en Iran, ayant eu pour conséquence la perte de données informatiques. « Il y a aussi lieu de penser que ce malware est lié à Stuxnet et Duqu, deux vecteurs d'attaques utilisés dans des actions de cyberespionnage » a déclaré MAHER. Des chercheurs spécialisés de Kaspersky Lab ayant également analysé le malware ont constaté que, si Flame ressemblait à Stuxnet et à Duqu en termes de cible et de propagation géographique, il présentait des caractéristiques différentes et surtout, qu'il était, à bien des égards, plus complexe.

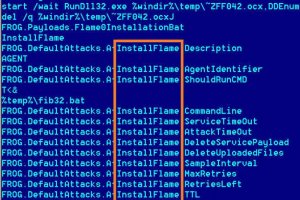

Flame, comme l'ont surnommé les chercheurs de Kaspersky, est une très grosse boîte à outils d'attaque comportant de nombreux modules autonomes. Il peut effectuer une série d'actions malveillantes, qui consistent la plupart du temps à voler des données et à mener des actions de cyberespionnage. Entre autres choses, Flame sait utiliser le microphone d'un ordinateur pour enregistrer des conversations, effectuer des captures d'écran dans certaines applications, enregistrer des frappes au clavier, filtrer le trafic réseau et communiquer en Bluetooth avec des périphériques compatibles situés à proximité. « Une première version de cette boîte à outils a probablement été créée en 2010. Par la suite, ses fonctionnalités ont été étendues, tirant parti de son architecture modulaire », a déclaré Vitaly Kamluk, expert en malware chez Kaspersky Lab.

Flame est notamment beaucoup plus gros que Duqu et Stuxnet, qui pèsent environ 500 Ko chacun, une taille déjà considérée comme importante par les experts en sécurité. « Prise dans son ensemble, la taille de toutes les composantes de Flame atteint plus de 20 Mo, dont un fichier particulier qui pèse plus de 6 Mo à lui tout seul », a déclaré Vitaly Kamluk. Autre aspect intéressant concernant la menace, c'est que certaines parties de Flame ont été écrites en LUA, un langage de programmation très rarement utilisé pour le développement de logiciels malveillants et que l'on rencontre plutôt dans l'industrie du jeu vidéo. « C'est la première fois que chez Kaspersky Lab nous tombons sur des échantillons de logiciels malveillants écrits dans ce langage », a déclaré l'expert en malware. Flame se propage d'un ordinateur à l'autre en s'autocopiant sur des périphériques USB portables. Il exploitait également une vulnérabilité dans la fonction imprimante de Microsoft Windows aujourd'hui corrigée qui avait été aussi mise à profit par Stuxnet.

Les antivirus pour l'instant inefficaces

Pour l'instant, les chercheurs de Kaspersky n'ont pas trouvé d'éléments indiquant que le malware exploite ou non une vulnérabilité Zero-Day inconnue, mais ils savent que Flame a réussi à infecter un ordinateur sous Windows 7 tout à fait à jour, « si bien que cette éventualité n'est pas totalement exclue », a déclaré Vitaly Kamluk. Pour infecter des ordinateurs protégés par des programmes antivirus, Flame évite d'effectuer certaines actions ou d'exécuter du code malveillant qui pourrait déclencher une détection proactive de la part des applications de sécurité. « C'est comme ça que le malware a réussi à échapper à nos radars de détection pendant tout ce temps », a expliqué l'expert en sécurité. En vérifiant les données de son réseau mondial de capteurs chargés de repérer les logiciels malveillants, Kaspersky Lab a réussi à identifier des infections actuelles et passées de Flame au Moyen-Orient et en Afrique, principalement dans des pays comme l'Iran, Israël, le Soudan, la Syrie, le Liban, l'Arabie Saoudite et l'Égypte.

Cependant, le vendeur de solutions antivirus Symantec a également identifié des infections passées en Hongrie, Autriche, Russie, Hong Kong et dans les Émirats Arabes Unis. Le vendeur n'exclut pas la possibilité que ces rapports d'infection puissent provenir d'ordinateurs portables emmenés temporairement à l'étranger par leurs propriétaires. Il est difficile de dire quel type d'information cherchent les auteurs de Flame, compte tenu du large spectre de données que le malware est en mesure de voler et de renvoyer vers des serveurs de commande et de contrôle. « Les attaquants peuvent probablement décider au cas par cas quels modules et quelles fonctionnalités le malware doit utiliser en fonction de la cible », a encore expliqué Vitaly Kamluk.

[[page]]

Les organismes visés ne semblent pas non plus circonscrits à un secteur défini de l'industrie. Le malware a infecté des ordinateurs appartenant aussi bien à des organismes gouvernementaux, des établissements scolaires, des entreprises commerciales que des ordinateurs particuliers. Comme dans le cas de Duqu et de Stuxnet, les chercheurs ne savent pas qui est à l'origine de Flame. Cependant, compte tenu de la complexité du malware et le degré de ressources nécessaires pour développer ce type de logiciels, les chercheurs en sécurité s'entendent pour dire que le malware a été créé ou parrainé par un État.

Les chercheurs de Kaspersky n'ont pas trouvé de preuves leur permettant d'identifier le pays ou même la région à partir de laquelle le malware s'est propagé. « Cependant, le code comprend du texte écrit en anglais », a déclaré l'expert en sécurité de Kaspersky Lab. « L'examen du code nous permet également de penser que le fichier a été écrit en natif par un groupe de développeurs de langue anglaise », a déclaré un porte-parole de Symantec. « Mais aucune observation nouvelle ne nous permet de localiser l'origine du malware ».

Les chercheurs du Laboratoire de Cryptographie et de Sécurité du Système (CrySys) de l'Université de Technologie et d'Économie de Budapest, qui ont joué un rôle important dans la découverte et dans l'analyse de Duqu, ont également publié un rapport sur le malware Flame, qu'ils nomment pour leur part « sKyWIper ». « D'après nos résultats d'analyse technique, nous pensons que sKyWIper a été élaboré par un organisme gouvernemental, et bénéficie d'un budget et de ressources considérables. Selon nous, il peut être lié à des activités de cyberguerre », ont écrit les chercheurs du CrySys dans leur rapport. « SKyWIper est certainement le malware le plus sophistiqué que nous ayons rencontré depuis l'existence de notre laboratoire. C'est sans doute le malware le plus complexe jamais réalisé ».