Il y a quelque semaines Microsoft présentait Windows 11. En annonçant que des PC seront exclus de cette migration vers son prochain OS attendu à l’automne, l'éditeur a aussi été au centre d'une polémique. En effet, dans les exigences de configurations matérielles minimales figurent l’obligation d’avoir une puce TPM en version 2.0. « Le module TPM (Trusted Platform Module) est une puce qui est soit intégrée à la carte mère du PC, soit ajoutée séparément au processeur », explique David Weston, directeur de la sécurité des entreprises et des OS chez Microsoft. Elle permet de s’assurer que le code démarrage, comme le firmware et les composant de l’OS, n’a pas été altéré. La puce peut également servir à chiffrer les données en cas de vol.

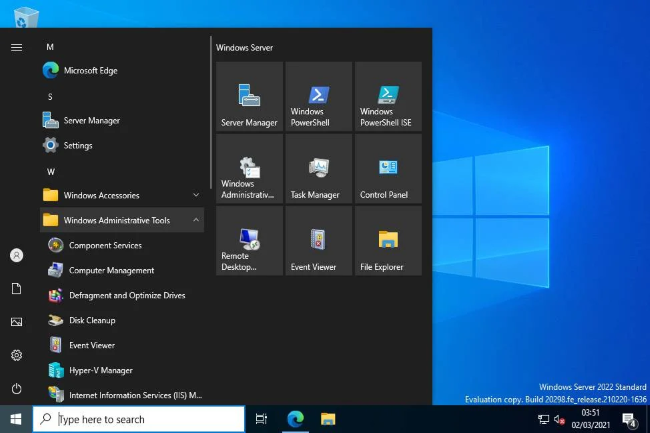

Cette polémique concernait le grand public mais qu’en est-il de Windows Server qui doit prochainement être mis à jour ? Sur cette partie, Microsoft a privilégié une communication moins brutale. Jim Gaynor, analyste au sein de Directions on Microsoft, affirme que la puce TPM n’est pas un problème, car le 11 juin 2020, la firme américaine a annoncé que la certification matérielle de Windows Server nécessiterait une configuration UEFI (plus présente sur différents types de serveur) ou TPM 2.0. Une information un peu passée inaperçue.

TPM n’est pas une priorité pour les entreprises

Les serveurs livrés avec « la prochaine version majeure de Windows Server », connu sous le nom de Windows Server 2022 devront avoir Secure Boot activé par défaut. « Cela implique que les clients qui sont encore en mode on premise et qui souhaitent se mettre à jour, devront avoir un serveur prenant en charge TPM ou l’UEFI. Pour les autres, cela ne sera pas un problème, ils basculeront à Windows Server 2022 (ou 2019) lors d’un changement de matériel », constate Jim Gaynor.

En misant sur l’UEFI ou le TPM, Microsoft a adopté une position moins contraignante pour les entreprises que pour les particuliers. La firme américaine s’est peut être inspirée d’une étude commandée par Dell à IDC qui voulait savoir ce que les entreprises souhaitaient trouver dans un serveur. TPM arrivait en bas de la liste. Pourquoi ? Une des explications est que la partie serveur dispose déjà de fonctions avancées de sécurité comme l’iDRAC (contrôle d’accès à distance intégré) chez Dell ou des capacités d’auto-chiffrement. Autre explication, TPM fonctionne que si le disque est physiquement compromis. Un élément utile en cas de vol de PC portable, mais dans le monde des serveurs les vols de disques sont beaucoup moins importants.

Oui alors c'est pas une priorité pour les entreprises toujours " si bien protégées " ... y a qu'à voir les démarches entreprises par la CNIL avant le RGPD ou encore les Ransomwares ; et oui car les entreprises sont " toutes " si bien protégées ... d'ailleurs contre les ransomwares le TPM ne peut rien car le pc peut être équipé d'un module tpm et être chiffré par un ransomware en cours d'utilisation du coup je comprend pas bien en quoi le module TPM serait une "priorité" pour les particuliers ? à la limite pour les ordis portable ok très bien ; mais Microsoft n'ignore pas qu'il y a aussi des pc fixe non ? pour les gens qui ont des ordis fixe chez eux elle est où l'urgence ?

Signaler un abus