Peut-on faire confiance dans Windows Update, l’outil de mise à jour automatique de l’OS de Microsoft ? La question mérite d’être posée après la découverte d’une grave faille dans ce service. Au lieu de protéger les ordinateurs, il peut être détourné pour installer des versions plus anciennes et plus vulnérables du système d’exploitation. Cela permet aux cybercriminels de contourner les mesures de sécurité et d'attaquer les PC même si les dernières mises à jour sont installées. C'est comme si l'on remontait le temps pour trouver la vulnérabilité parfaite à exploiter.

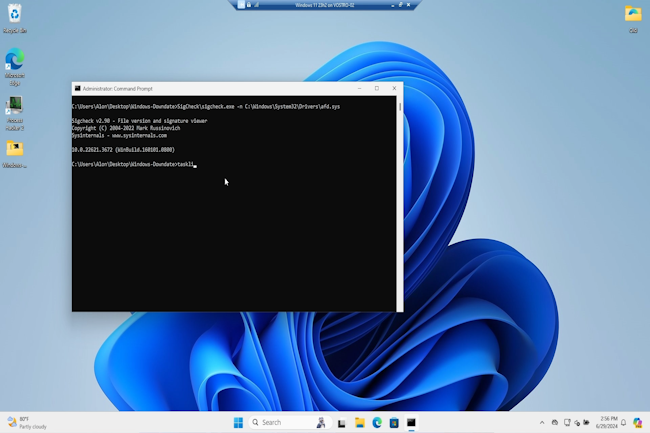

Alon Leviev, chercheur en sécurité chez SafeBreach, a dévoilé une technique (baptisée Windows Downdate) où les acteurs malveillants peuvent manipuler le processus de mise à jour de Windows pour rétrograder les composants critiques du système, rendant ainsi les correctifs de sécurité inutiles. « Avec Windows Downdate, j'ai pu prendre le contrôle total du processus de mise à jour de Windows, en rétrogradant des composants clés du système d'exploitation, notamment des DLL, des pilotes et même le noyau NT » a déclaré le spécialiste lors de la présentation de ses recherches à la conférence Black Hat qui vient de s'achever à Las Vegas. « Cela m'a permis de contourner toutes les étapes de vérification et de rendre une machine Windows entièrement corrigée sensible à des milliers de vulnérabilités antérieures ».

Une inspiration de BlackLotus

Alon Leviev s'est inspiré du BlackLotus UEFI Bootkit 2023, qui a démontré la gravité de telles attaques en dégradant le gestionnaire de démarrage de Windows pour exploiter la CVE-2022-21894, en contournant le Secure Boot et en désactivant d'autres mécanismes de sécurité du système d'exploitation. « Le malware pouvait persister même sur des systèmes Windows 11 entièrement corrigés, ce qui a déclenché l'alarme dans la communauté de la cybersécurité », a ajouté le chercheur.

« J'ai trouvé plusieurs vulnérabilités que j'ai utilisées pour développer Windows Downdate - un outil permettant de prendre le contrôle du processus de mise à jour de Windows afin de créer des rétrogradations totalement indétectables, invisibles, persistantes et irréversibles sur les composants critiques du système d'exploitation - qui m'ont permis d'élever les privilèges et de contourner les fonctions de sécurité », a-t-il déclaré dans le rapport de recherche. Il ajoute, « en conséquence, j'ai pu rendre une machine Windows entièrement corrigée sensible à des milliers de vulnérabilités antérieures, transformant les failles corrigées en zero day et rendant le terme « entièrement patché » insignifiant ».

Réaction discrète de Microsoft

Microsoft n'a pas encore fait de déclaration publique sur les résultats de la recherche. Une demande de commentaires par notre confrère de CSO est restée sans réponse. Toutefois, l’éditeur a publié deux avis - CVE-2024-38202 et CVE-2024-21302 - mercredi, en même temps que la présentation de la conférence. « Microsoft a été informé de l'existence d'une vulnérabilité d'élévation de privilèges dans Windows Backup, permettant potentiellement à un attaquant disposant de privilèges d'utilisateur de base de réintroduire des vulnérabilités précédemment atténuées ou de contourner certaines fonctionnalités de la sécurité basée sur la virtualisation (VBS) » , a déclaré l'entreprise dans un communiqué.

Dans sa présentation, le chercheur a indiqué avoir pu contourner VBS, une fonction de sécurité critique conçue pour protéger contre les menaces avancées. Cette découverte met en évidence la possibilité pour les attaquants de contourner les mesures de sécurité les plus robustes.

Une sensibilisation aux attaques par repli

Il est nécessaire d'accroître la sensibilisation et la recherche sur les attaques par repli de système d'exploitation, a-t-il suggéré dans le rapport. « Au cours de ce processus, je n'ai trouvé aucune mesure d'atténuation empêchant la rétrogradation des composants critiques du système d'exploitation dans Windows ». Un avis partagé par Arjun Chauhan, analyste principal chez Everest Group qui critique le silence de la firme de Redmond, « bien que Microsoft ait déclaré qu'il n'avait pas observé d'attaques de ce type dans la nature, l'absence de solution fiable six mois après que l'équipe SafeBreach a signalé la vulnérabilité soulève des inquiétudes quant à la capacité de Microsoft à résoudre efficacement ce problème ».

En termes d'impact, ces offensives « pourraient avoir de profondes implications pour les entreprises fortement dépendantes des environnements Windows », a souligné le consultant. Il ajoute « ces attaques peuvent annuler les correctifs de sécurité, exposant à nouveau les systèmes à des vulnérabilités précédemment atténuées, augmentant ainsi le risque de violation de données, d'accès non autorisé et de perte d'informations sensibles ». En outre, ces attaques peuvent perturber les opérations en compromettant les infrastructures critiques, ce qui entraîne des temps d'arrêt et des pertes financières.

Commentaire