Alerte sur les environnements virtualisés ! VMware vient de publier un patch d'urgence pour corriger deux vulnérabilités affectant vCenter Server (logiciel de gestion des écosystèmes vSphere), invitant à une action immédiate. Les failles concernent les versions 6.5, 6.7 et 7.0 de vCenter Server qui, si elles sont exploitées, peuvent permettre à des attaquants malveillants des exécutions de commandes à privilège.

Deux vulnérabilités critiques et des correctifs

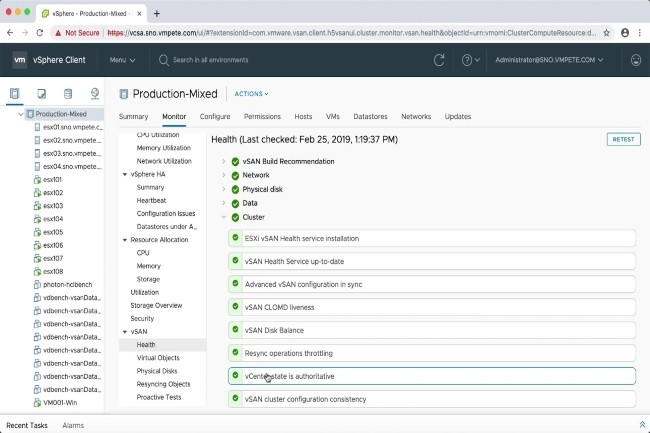

L'une des deux vulnérabilités, référencée CVE-2021-21985, a été classée comme critique par le fournisseur, car elle peut conduire à l'exécution de code à distance dans vSphere Client en raison de l'absence de validation des entrées dans le plug-in vSAN Health Check. Cette fonction est activée par défaut dans vCenter Server et un pirate ayant un accès au port 443 du réseau, utilisé comme port par défaut pour le trafic HTTPS ou crypté, peut exploiter cette faiblesse pour exécuter des commandes avec des privilèges illimités. L'autre vulnérabilité, référencée CVE-2021-21986, peut permettre à des acteurs ayant accès au même port d'exécuter des actions autorisées par les plug-ins vSAN Health Check, Site Recovery, vSphere Lifecycle Manager et VMware Cloud Director Availability.

L'éditeur a publié des correctifs pour ces exploits, et dans un billet de blog rédigé par Bob Plankers, architecte du marketing technique chez VMware, ce dernier recommande « fortement » aux utilisateurs d'appliquer les correctifs disponibles dès que possible. « Si vous pouvez appliquer un correctif à vCenter Server, faites-le », a-t-il écrit. « De façon générale, c'est le moyen le plus rapide de résoudre ce problème. Il n’oblige pas à modifier les fichiers vCenter Server Appliance (VCSA) et supprime complètement la vulnérabilité. Ensuite, vous pourrez mettre à jour tous les plug-ins à mesure que les fournisseurs publieront de nouvelles versions ».

Des moyens de contournement possibles

En attendant, les utilisateurs qui ne peuvent pas appliquer de correctif immédiatement et qui n'utilisent pas vSAN peuvent recourir à diverses solutions de contournement, par exemple l'édition d'un fichier texte sur vCenter Server Appliance (VCSA) et le redémarrage des services. Cependant, si les utilisateurs désactivent le plug-in vSphere Lifecycle Manager dans vSphere 7, ils perdront la fonctionnalité de l’extension jusqu'à ce que vCenter Server soit corrigé à partir de l'interface de gestion Virtual Appliance Management Interface (VAMI).

Il est possible d’utiliser Site Recovery pour désactiver le plug-in concerné et continuer à gérer l'environnement via son interface. Si les clients vSAN choisissent de désactiver le plug-in vSAN, ils ne pourront plus le surveiller et le gérer, n’auront plus les alarmes. « Cette solution pourrait convenir à une entreprise très ponctuellement, mais VMware ne peut le recommander », a averti M. Plankers qui invite à la prudence. « D'autres contrôles de sécurité peuvent éventuellement protéger votre environnement le temps que vous soyez en mesure d'appliquer un correctif. Par exemple, les contrôles d'accès au périmètre du réseau peuvent contribuer à limiter l'accès aux interfaces de gestion de vCenter Server », a-t-il ajouté.

Commentaire