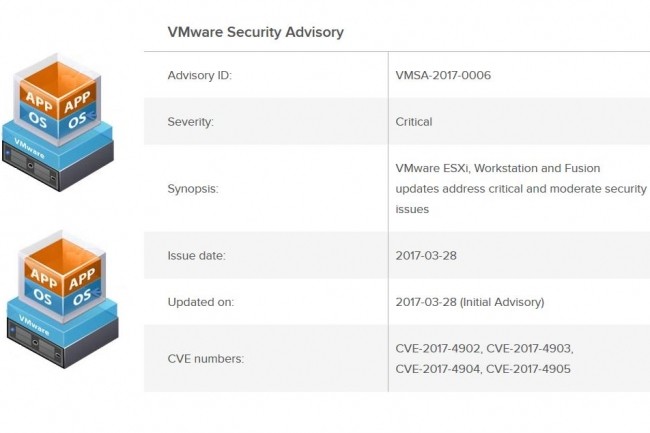

Plusieurs correctifs viennent d’être livrés par VMware pour les quatre failles, mises en évidence lors du dernier concours de hacking Pwn2Own, et qui peuvent être exploitées pour rompre l’isolement des machines virtuelles. Les correctifs s'appliquent aux logiciels ESXi, Workstation Pro, Workstation Player et Fusion. Les deux premières vulnérabilités (CVE-2017-4902 et CVE-2017-4903) ont été démontrées par une équipe de la firme de sécurité chinoise Qihoo 360 il y a deux semaines sur Pwn20wn. Leur chaîne d’intrusion a démarré avec un navigateur Microsoft Edge compromis, avant de passer au kernel Windows puis d'exploiter les deux failles pour s’échapper d’une machine virtuelle et exécuter du code sur le système d’exploitation hôte. Cette présentation a valu aux chercheurs de remporter 105 000 dollars.

Le concours Pwn2Own est organisé par le programme Zero Day Initiative de Trend Micro. Il s’est déroulé du 15 au 17 mars, pendant la conférence CanSecWest, à Vancouver. Les chercheurs en sécurité qui y participent reçoivent des prix en numéraire pour leurs démonstrations zéro day présentant des failles jusqu’alors inconnues. Celles-ci sont exploitées à travers des navigateurs, des OS et d’autres logiciels, parmi les plus couramment utilisés dans les entreprises. Cette année, les organisateurs du concours ont ajouté des prix portant sur l’exploitation de vulnérabilités dans les hyperviseurs comme Workstation de VMware et Hyper-V de Microsoft. Une deuxième équipe a relevé le défi, constituée de chercheurs des divisions Keen Lab et PC Manager du fournisseur de services Internet Tencent. C'est elle qui a exploité les deux autres failles corrigées cette semaine par VMware : CVE-2017-4904 et CVE-2017-4905. Cette dernière vulnérabilité porte sur une fuite d’information en mémoire. Considérée comme modérée, elle pourrait néanmoins aider des pirates à réussir une attaque plus sérieuse.

Corriger Workstation jusqu'à 12.5.5 et ESXi 5.5 à 6.5

VMware conseille à ses utilisateurs de corriger Workstation jusqu’à la version 12.5.5 sur toutes les plateformes et Fusion jusqu’à la version 8.5.6 sur macOS (OS X). Ces correctifs distincts sont également disponibles pour ESXi 6.5, 6.0 U3, 6.0 U2, 6.0 U1 et 5.5, si nécessaire. Les machines virtuelles sont souvent utilisées pour créer des environnements qui n’entraîneront aucune menace pour le système d’exploitation en cas de compromission. Par exemple, les experts de sécurité spécialisés sur les malwares exécutent du code malveillant ou visitent des URL suspectes à l’intérieur des machines virtuelles afin d’observer leur comportement.

Les entreprises font également tourner de nombreuses applications au sein de machines virtuelles pour limiter l’impact potentiel si elles sont attaquées. L’un des rôles principaux d’hyperviseurs comme Workstation est de créer une barrière entre l’OS invité qui s’exécute au sein de la machine virtuelle et l’OS hôte dans lequel tourne l’hyperviseur. C’est la raison pour laquelle les exploits « d’évasion » de VM sont très prisés parmi les hackers.

Commentaire