Le piratage du géant mondial de la billeterie en ligne Ticketmaster ayant débouché sur une violation massive de données - 560 millions d'utilisateurs seraient concernés - n'a pas fini de faire parler de lui. "Nous avons trouvé des preuves qu'un cybercriminel a obtenu des informations d'identification personnelles et accédé à des comptes de démonstration appartenant à un ancien employé de Snowflake, a expliqué l'éditeur en fin de semaine dernière. " Ces comptes ne contenaient pas de données sensibles. Les comptes de démonstration ne sont pas connectés aux systèmes de production ou d'entreprise de Snowflake. L'accès a été possible parce que le compte de démonstration n'était pas derrière Okta ou l'authentification multifacteur (MFA), contrairement aux systèmes de production et d'entreprise de Snowflake. "

Le feu des projecteurs est braqué depuis début juin sur le fournisseur de datawaerhouse cloud, bien que le RSSI de Ticketmaster n'a officiellement pas fait le lien entre son partenaire et la fuite de données de centaines de millions de clients. Snowflake poursuit de son côté ses investigations et s'est épaulé pour cela sur Crowdstrike et de Mandiant. Si l'éditeur reconnait une brèche sur l'un de ses systèmes, il ne fait pour autant pas de lien avec la cyberattaque dont a été victime Ticketmaster. Il va même plus loin en mettant la pression sur ses clients afin d'accroitre leur cyberdéfense. "Nous élaborons également un plan visant à exiger de nos clients qu'ils mettent en œuvre des contrôles de sécurité avancés, tels que l'authentification multifacteur (MFA) ou des politiques de réseau, en particulier pour les comptes clients privilégiés de Snowflake. Dans le même temps, nous continuons à nous engager fermement auprès de nos clients pour les aider à activer le MFA et d'autres contrôles de sécurité en tant qu'étape essentielle de la protection de leur entreprise."

Une enquête en cours et la SEC dans la boucle

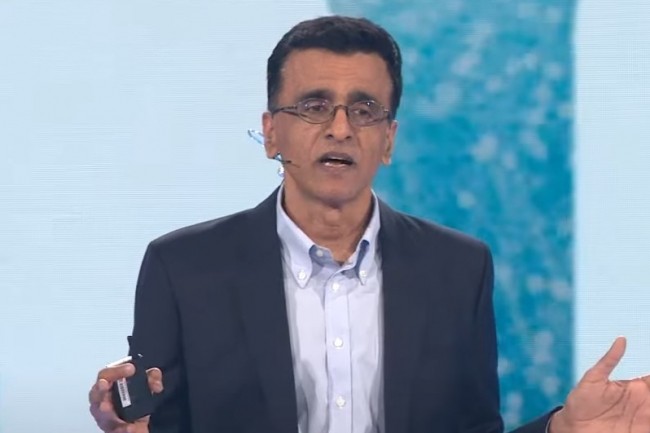

En agissant de cette façon, Snowflake tenterait-il de fuir ses éventuelles responsabilités suite au piratage de Ticketmaster ? Rien n'est moins sûr, mais quelques jours après, d'autres clients du fournisseur dont QuoteWizard (comparateur d'assurance) filiale de LendingTree (prêt en ligne) ont également d'après Techrunch signalé des violations de données après avoir omis d'utiliser le MFA pour sécuriser leurs comptes. Une situation qui a d'ailleurs poussée directement le CEO de l'éditeur Sridhar Ramaswamy à monter personnellement au front sur cette délicate situation : « Il est clair que nous devons faire quelque chose à ce sujet », a déclaré le CEO de Snowflake lors d'une interview jeudi dernier à Runtime. « Je pense que rendre le MFA automatique est la prochaine étape logique que nous devons franchir ».

Reste cependant à connaitre le rôle exact joué dans cette affaire par le compte compromis d'un ancien employé de Snowflake. Ce qui semble pour l'heure compliqué d'établir car on ne sait pas encore quelles données y ont été stockées, ni s'il contenait des informations provenant d'autres clients de Snowflake, l'éditeur n'ayant à ce jour donné aucune information publique sur ce point. Tout comme le fait de préciser ce qu'elle entendait par "données sensibles" du compte de démonstration en question. La SEC ayant été notifiée et une enquête suivant son cours, Snowflake devrait toutefois se montrer plus prolixe sur les détails de ce piratage dans les prochains jours.

Commentaire