Repérée par l’éditeur de sécurité Volexity, une faille zero day a été découverte dans Zimbra, le logiciel de messagerie open source. Pire, la vulnérabilité a été utilisée pour accéder aux mails d’institutions gouvernementales européens et des médias. Volexity a alerté Zimbra le 16 décembre dernier, mais ce dernier n’a pas encore publié de correctif.

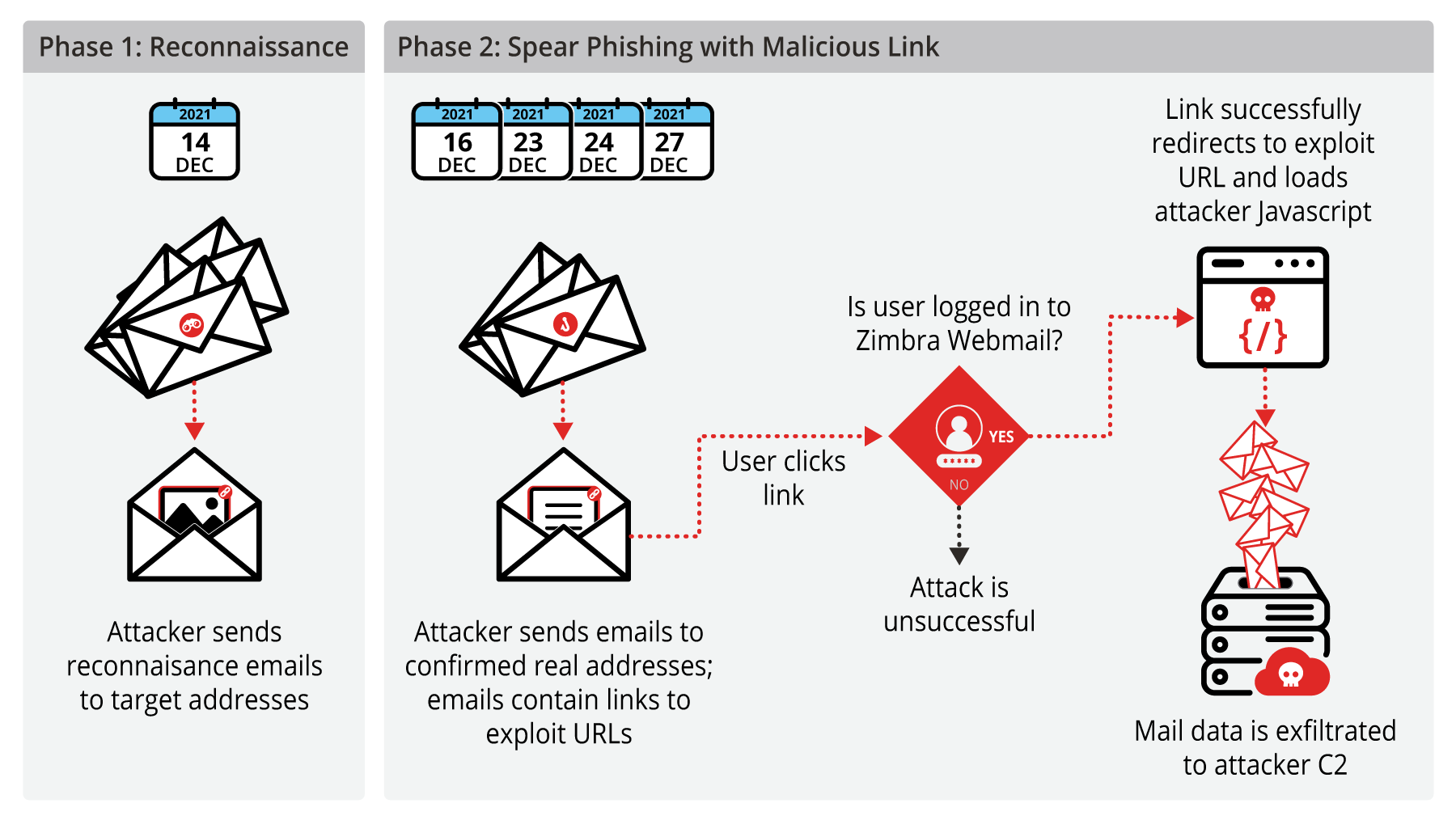

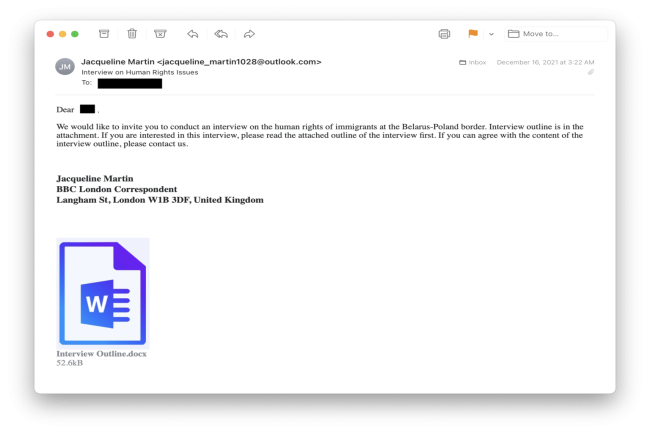

Les experts de Volexity ont donné plus de détails sur cette attaque et le modus operandi d’un groupe nommé TEMP_Heretic (soupçonné d’être d’origine chinoise). Selon eux, la campagne d’attaque s’est déroulée en deux phases avec plusieurs vagues. La phase initiale était une étape de reconnaissance et comportait des courriels conçus pour vérifier simplement si une cible recevait et ouvrait les messages. La deuxième phase s'est déroulée en plusieurs vagues, avec des mails incitant les cibles à cliquer sur un lien malveillant créé par l'attaquant. Si les utilisateurs accédaient à l'URL, ils arrivaient sur un site Web distant où un code JavaScript malveillant exécutait une attaque XSS (cross-site scripting) contre l'application de messagerie Web Zimbra de leur organisation. (cf schéma ci-dessous).

Le modus operandi des attaquants pour exploiter la faille XSS dans Zimbra. (Crédit Photo: Volexity)

Cette faille a été trouvée dans les versions récentes 8.8.15 P29 et P30 des clients de messagerie Web Zimbra. La version 9.0.0 ne serait pas affectée par la faille, observe Volexity. La brèche donne aux attaquants la capacité de voler des cookies de sessions. Ils peuvent, avec ces informations, se connecter à un compte Zimbra pour voler des mails et des pièces jointes, mais aussi envoyer des messages de phishing aux contacts de l’utilisateur et les inviter à télécharger des malwares.

Commentaire