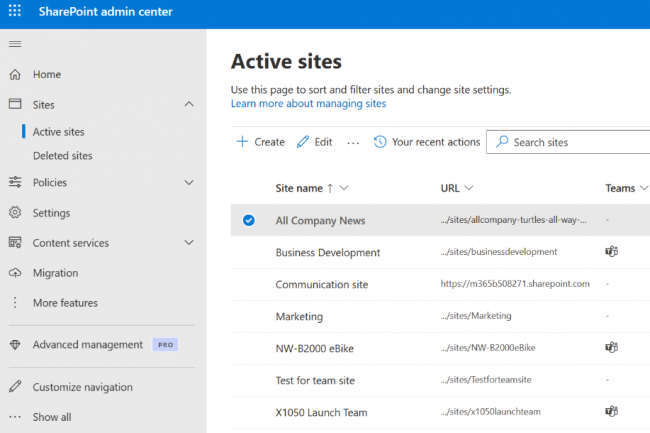

Des attaquants exploitent actuellement une vulnérabilité d'exécution de code à distance récemment divulguée par Microsoft dans Sharepoint pour obtenir un accès initial aux réseaux d'entreprise. Utilisée aussi bien pour concevoir des intranets et de la gestion de contenus (CMS) que des espaces partagés et de travail collaboratif, cette solution est un élément clef de l'écosystème Microsoft 365 avec Teams. La faille, identifiée en tant que CVE-2024-38094, avait fait l'objet d'un correctif dans le gros patch tuesday de juillet du fournisseur. Celle-ci avait été qualifiée d'importante et s'était vu attribuée un score CVSS de 7.2. Si jusqu'à présent elle n'avait pas vraiment fait parler d'elle, c'est désormais le cas étant activement exploitée à des fins malveillantes.

La semaine dernière, la CISA - l'Anssi américaine - a donc logiquement ajouté la vulnérabilité CVE-2024-38094 au catalogue des vulnérabilités exploitées connues, sans toutefois préciser comment la faille était précisément exploitée dans les attaques. Un rapport de Rapid7 publié la semaine dernière indique que les attaquants ont utilisé cette CVE-2024-38094 pour obtenir un accès non autorisé à un serveur SharePoint vulnérable et exécuter un webshell. Son enquête a révélé que des serveurs SharePoint ont été visés par un PoC d'exploit ayant été publiquement divulgué.

Les services antivirus légitimes bloqués

Le vecteur d'attaque initial de cette faille est la compromission d'un compte de service Microsoft Exchange disposant de privilèges d'administrateur de domaine. Disposant de droits élevés, l'attaquant a pu installer Horoung Antivirus et Impacket, une collection de scripts réseau open source. Plus précisément, le pirate a utilisé un script batch (« hrsword install.bat ») pour installer Huorong Antivirus sur le système, configurer un service personnalisé (« sysdiag »), exécuter le pilote (« sysdiag_win10.sys ») et lancer « HRSword.exe » à l'aide d'un script VBS. Cette configuration a provoqué de nombreux conflits dans l'allocation des ressources, les pilotes chargés et les services actifs, ce qui a entraîné le blocage des services antivirus légitimes de l'entreprise. Lors de l'étape suivante, l'attaquant a utilisé l'outil Mimikatz pour collecter des informations d'identification et le Fast Reverse Proxy (FRP) pour l'accès à distance à travers le pare-feu. Pour éviter d'être détecté, Windows Defender a été désactivé, les journaux d'événements ont été modifiés et les logs systèmes compromis manipulés. D'autres outils tels que everything.exe, Certify.exe et Kerbrute ont aussi été utilisés pour analyser le réseau et générer des certificats ADFS et affecter l'environnement Active Directory.

Pour protéger son entreprise contre les attaques basées sur les vulnérabilités de SharePoint dont celle-ci, l'une des bonnes pratiques à suivre est de s'assurer que son environnement Microsoft 365 est bien mis à jour avec la dernière version poussée par l'éditeur.

Je ne comprends pas : Est-ce sharepoint serveur qui est touché ? Car si c'est dans l'écosystème 365 c'est microsoft qui patche.

Signaler un abus