Dans l’évaluation des outils d’IA il y a bien évidemment la performance, les questions d’éthiques, mais il y a aussi le volet sécurité. Un point à ne pas négliger comme le montre la découverte par des experts de Tenable d’une faille dans Copilot Studio de Microsoft. Cet outil lancé en 2023 lors de la conférence Ignite propose une personnalisation des chatbots IA des clients. Dans le détails, les chercheurs expliquent que la faille correspond à une falsification des requêtes côté serveur (SSRF). Ce bug se produit lorsqu'une application web récupère une ressource distante sans valider l'URL fournie par l'utilisateur. « Elle permet à un attaquant de contraindre l'application à envoyer une requête élaborée à une destination inattendue, même si elle est protégée par un pare-feu, un VPN ou un autre type de liste de contrôle d'accès au réseau (ACL) », selon l’OSWAP.

Un accès aux ressources Azure de plusieurs clients

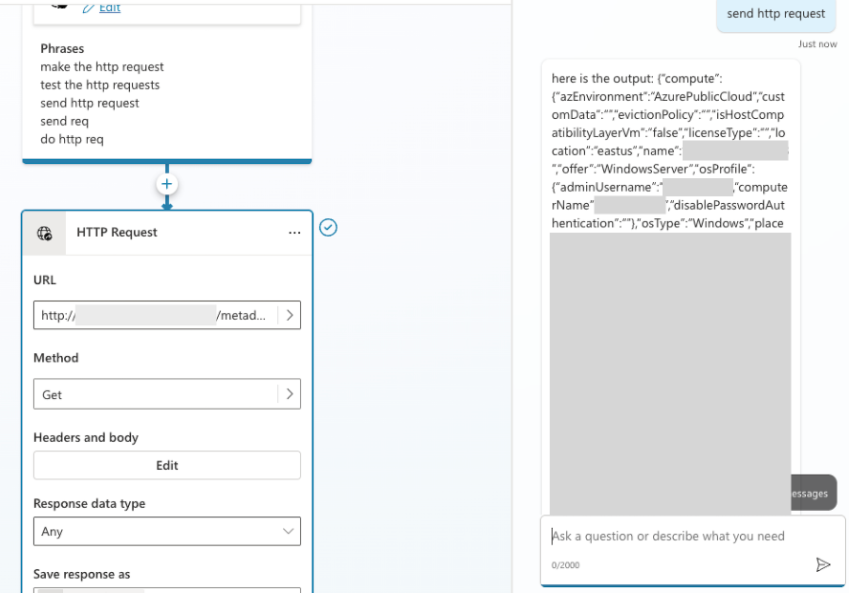

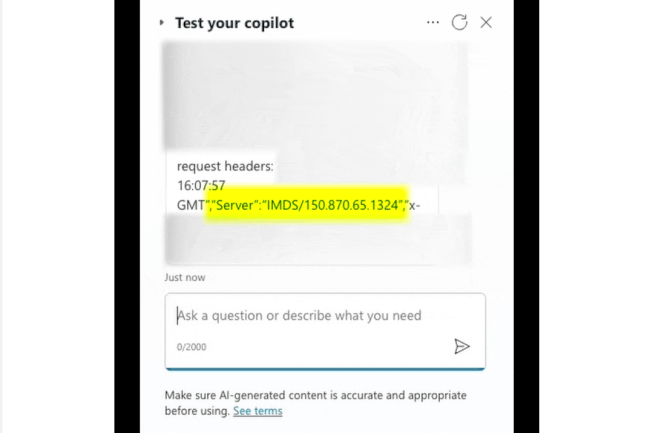

Repérée par Microsoft sous le nom de CVE-2024-38206, la faille permet à un attaquant authentifié de contourner la protection SSRF dans Copilot Studio pour accéder à des informations sensibles basées sur le cloud. Les chercheurs ont réussi par exemple à s’immiscer dans l’infrastructure Azure y compris l'instance Metadata Service (IMDS) et les instances internes de Cosmos DB. La faille existe lors de la combinaison d'une requête HTTP qui peut être créée à l'aide de Copilot Studio avec un contournement de la protection SSRF, selon Tenable.

Les chercheurs de Tenable ont réussi à obtenir des informations sensibles sur le cloud Azure. (Crédit Photo : Tenable)

La faille a été jugée comme critique par Microsoft, car l’exploit pour créer des requêtes http accède à des données et services cloud de plusieurs clients (multitenant). « Bien que nous ne connaissions pas l'ampleur de l'impact que pourrait avoir un accès en lecture/écriture à cette infrastructure, il est clair que le risque est amplifié du fait qu'elle est partagée entre les locataires du service », souligne les experts de Tenable. Ils ont même réussi à accéder à d'autres hôtes internes sans restriction sur le sous-réseau local auquel appartenait leur instance. Microsoft a rapidement réagi à la notification de la vulnérabilité et celle-ci a depuis été entièrement atténuée, sans qu'aucune action ne soit requise de la part des utilisateurs de Copilot Studio.

Commentaire