Même sur des assistants vocaux virtuels, il faut avoir un réflexe d’hygiène de sécurité. La faille découverte par des checheurs de Check Point dans Alexa en est un parfait exemple. Les experts ont déniché une faille dans les sous-domaines d’Amazon et ont élaboré une méthode pour accéder aux données des utilisateurs.

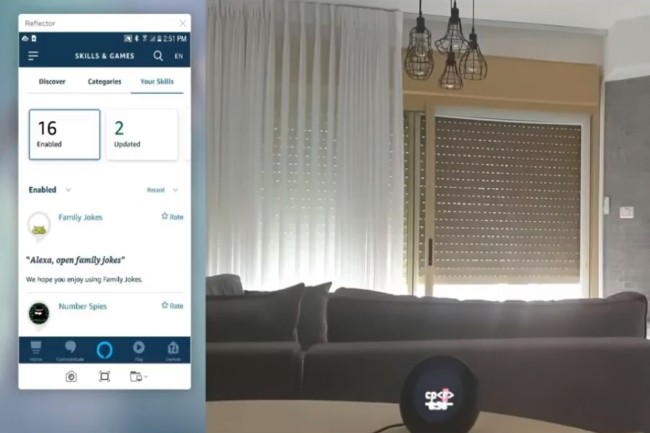

Dans le détail, les chercheurs ont testé l'application mobile qui se connecte à Alexa. Après avoir utilisé un script de décodage SSL Frida pour contourner le mécanisme de contrôle SSL mis en place pour protéger le trafic, ils ont pu visualiser en texte clair le trafic transmis entre l'application et l'enceinte Echo. De là, ils ont trouvé que la fonction CORS était mal configurée. CORS est une méthode qui permet de demander des ressources sur certaines pages web autorisées en dehors du domaine via XMLHttpRequest. Profitant de cette mauvaise configuration, des attaquants peuvent envoyer des requêtes Ajax spécifiques à partir de n'importe quel autre sous-domaine d'Amazon. Ils ont ensuite couplé une injection XSS.

Changement des skills, accès à l’historiques des échanges vocaux ,...

Associé avec une campagne ciblée de phishing, les chercheurs ont pu installer ou supprimer des skills d’Alexa sur le compte d’un utilisateur. Ils ont obtenu la liste de celles installées par ce dernier. Selon les experts de Check Point, il est également possible d’accéder à des données personnelles comme les enregistrements vocaux, des informations bancaires, ...

Amazon a été averti au mois de juin de ces découvertes et a corrigé rapidement les failles. Nonobstant, les chercheurs rappellent la nécessité par exemple d’effacer fréquemment les historiques vocaux enregistrés. Ainsi, Alexa et Google Assistant disposent d’outils, qui une fois activés, effacent automatiquement les enregistrements vocaux après 18 ou 3 mois. A condition de connaître les paramètres à régler.

En juillet, la Commission européenne a lancé une enquête visant Alexa et ses concurrents Google Assistant et Apple Siri, dont un des deux sujets est la collecte de données personnelles (l'autre étant une atteinte à la concurrence).

Commentaire