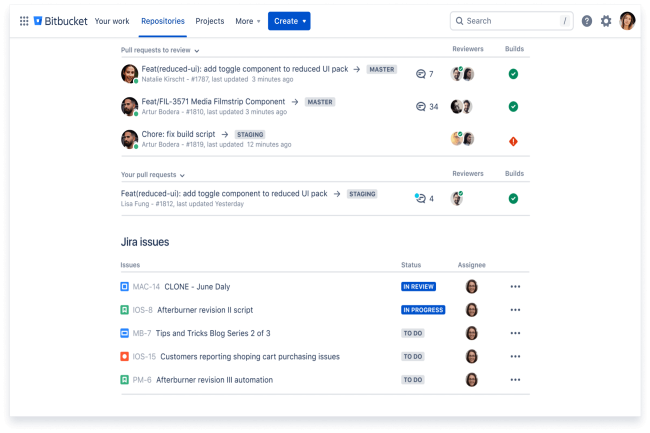

En aout 2021, Atlassian réparait en urgence une faille critique dans Confluence. Celle-ci était rapidement exploitée par les pirates. En juillet dernier, c’est un autre bug grave toujours dans Confluence qui était utilisé par les cybercriminels.Ce n’est a priori pas le cas pour une autre vulnérabilité critique découverte dans Bitbucket de l’éditeur, qui est un gestionnaire de développement se servant du référentiel Git. En l’occurrence, la faille est provoquée par une injection dans les API des versions Server et Datacenter de Bitbucket. Elle donne aux attaquants la capacité d’exécuter à distance des malwares et de visualiser, modifier voire supprimer des données stockées dans les référentiels.

Dans le détail, Atlassian a expliqué dans un avis de sécurité, « un attaquant ayant accès à un référentiel public ou disposant des droits de lecture sur un référentiel Bitbucket privé peut exécuter du code arbitraire en envoyant une requête http malveillante ». La faille a été découverte par le chercheur en sécurité @TheGrandPew a via le programme de Bug Bounty d'Atlassian.

Mise à jour rapide avant exploitation massive

La firme a annoncé avoir corrigé les failles de sécurité qui sont présentes dans les versions 7.0.0 à 8.3.0 du logiciel. Et l’éditeur conseille de mettre à jour très rapidement Bitbucket si vous êtes concernés. En effet la vulnérabilité, connue sous le nom de CVE-2022-36804, a reçu un score CVSS de 9,9 sur 10 en termes de gravité. Et même si aucune exploitation de la faille n’a été découverte, il ne fait aucun doute que les cybercriminels sont déjà en train de scanner les instances vulnérables.

L’éditeur recommande aussi de mettre à jouir les configurations des nœuds Bitbucket Mesh. Il existe une matrice de compatibilité pour aider les utilisateurs à trouver la version de Mesh qui est compatible avec la version de Bitbucket Data Center. En cas d’impossibilité d’actualisation immédiate, Atlassian conseille de désactiver les dépôts publics globaux comme mesure d’atténuation temporaire. Mais « cela ne peut pas être considéré comme une mesure d'atténuation complète, car un attaquant disposant d'un compte utilisateur pourrait encore réussir ».

Commentaire