Alerte sur les fournisseurs de services managés (MSP). En effet, des cybercriminels exploitent une vulnérabilité critique de contournement de l'authentification dans Desktop Central MSP de ManageEngine, un logiciel de gestion et d’analyse à distance des PC et des serveurs des clients des MSP. Les attaques ont commencé avant la publication d’un correctif par l’éditeur. Ce dernier a rapidement réagi en publiant un outil spécial pour détecter les signes d’intrusion.

Pour rappel, ManageEngine est une entité de Zoho, spécialisé dans les logiciels de gestion de parc informatique. La division gère un portefeuille de plus de 90 produits et des services utilisés par des millions d'administrateurs système dans plus de 180 000 entreprises dans le monde.L'annonce de cette dernière vulnérabilité de type « zero-day » intervient après l’exploitation par des pirates de deux autres failles au moins identifiées en 2021 dans les produits ManageEngine.

Contournements multiples de l'authentification

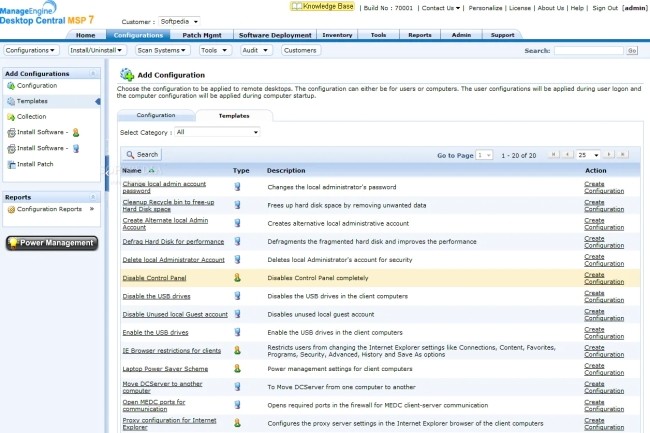

Répertoriée sous la référence CVE-2021-44515, la brèche affectant Desktop Central MSP a été corrigée le 3 décembre 2021. Elle donne aux attaquants la possibilité de contourner l'authentification et d'exécuter du code arbitraire dans le serveur Desktop Central MSP. L’éditeur a publié les builds 10.1.2127.18 et 10.1.2137.3 pour les versions entreprise et MSP du produit. Il a également livré un outil capable d’analyser les déploiements existants pour rechercher des signes de compromission.

Si une installation compromise est détectée, l'entreprise conseille de suivre ces différentes étapes :

- Déconnecter la machine affectée du réseau.

- Effectuer une sauvegarde de la configuration de Desktop Central MSP et des données commerciales critiques.

- Formater la machine compromise.

- Déployer la même version du logiciel, de préférence sur une autre machine.

- Restaurer la sauvegarde.

- Mettre à niveau l'installation vers la dernière version corrigée.

De plus, ManageEngine recommande vivement de réinitialiser le mot de passe de tous les services, comptes et systèmes Active Directory (AD) auxquels on a accédé à partir de la machine compromise. L’éditeur conseille également de réinitialiser le mot de passe de l'administrateur AD.

Le 3 décembre, Zoho a aussi corrigé une autre faille de contournement d'authentification dans un autre produit ManageEngine appelé ServiceDesk Plus, utilisé pour le service d'assistance informatique et la gestion des équipements. Identifiée par la référence CVE-2021-44526, cette faille a un impact sur les déploiements sur site du produit jusqu'à la version 12002. « Cette vulnérabilité peut permettre à un attaquant de contourner l'authentification et d'accéder aux règles de champ et de formulaire des modèles, aux paramètres d’affectation automatique Technician Auto Assign, aux valeurs autorisées Allowed Values du champ Asset Field, aux configurations de traduction et de modification SLA, aux Assets associés à un utilisateur et aux détails des rôles des modèles de modification Change Templates, ainsi que de réorganiser le catalogue de services Service Catalog », a expliqué l’éditeur.

Il est conseillé aux utilisateurs de mettre à niveau vers les builds 11149, 11212 ou 11311 ou 12003, en fonction de la version de ServiceDesk Plus qu'ils utilisent actuellement. Il est également important de noter que les déploiements de Professional et Enterprise ServiceDesk Plus qui utilisent l'agent Desktop Central pour la découverte des ressources sont également touchés par la vulnérabilité CVE-2021-44515 mentionnée précédemment.

Les outils de gestion informatique des MSP, déjà ciblés par des attaques

Le 2 décembre, l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA), en collaboration avec le FBI, a émis un avis concernant des attaques actives ciblant une ancienne vulnérabilité de ManageEngine ServiceDesk Plus corrigée en septembre. Cette brèche, qui porte la référence CVE-2021-44077, exécute du code à distance non authentifiée sur les systèmes affectés. « Le FBI et le CISA estiment que la faille est exploitée en particulier par des cyberacteurs de la menace persistante avancée (APT) », ont déclaré les agences. « L'exploitation réussie de la vulnérabilité permet à un attaquant de télécharger des fichiers exécutables et de placer des webshells, lesquels permettent à l'adversaire de mener des activités post-exploitation, notamment de compromettre les identifiants de l'administrateur, d’effectuer des déplacements latéraux et d’exfiltrer des ruches (hives) de registre et des fichiers Active Directory ».

En septembre, le CISA, le FBI et le United States Coast Guard Cyber Command (CGCYBER) ont publié un avis similaire pour mettre en garde contre des attaques, également menées par des acteurs APT, exploitant une vulnérabilité de contournement d'authentification dans une solution la solution de sécurité ADSelfService Plus du même éditeur. Il est clair que les attaquants s'intéressent aux produits ManageEngine, mais les outils du fournisseur ne sont pas les seules applications de gestion informatique qui ont été ciblées. En juillet, des pirates ont exploité une faille non corrigées dans un outil de gestion à distance appelé Kaseya VSA, utilisé par de nombreux MSP. L'incident a conduit à la compromission de centaines d'entreprises dans le monde entier et à leur infection par le ransomware REvil. En 2019, des groupes de ransomware ont exploité une ancienne vulnérabilité dans l'intégration ConnectWise ManagedITSync, un utilitaire conçu pour synchroniser les données entre le PSA (Professional Services Automation) ConnectWise Manage de ConnectWise et le logiciel de surveillance et de gestion IT à distance (RMM) VSA de Kaseya, pour compromettre des MSP.

Commentaire