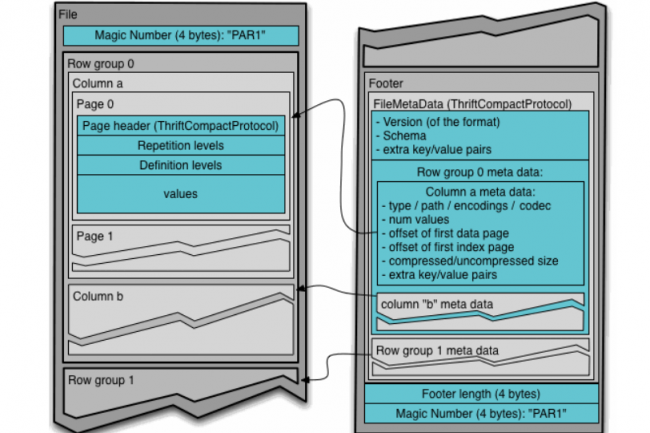

Des attaquants pourraient exploiter une faille dans le code de gestion de Parquet, le format de fichier de données en colonnes open source d'Apache, pour exécuter du code arbitraire sur les instances vulnérables. Ce trou de sécurité, référencé CVE-2025-30065, introduit un problème de désérialisation (CWE-502) dans la bibliothèque Java de Parquet pouvant déboucher sur l'exécution de fichiers Parquet malveillants. « Cette vulnérabilité peut avoir un impact sur les pipelines de données et les systèmes d'analyse qui importent des fichiers Parquet, en particulier lorsque ces fichiers proviennent de sources externes ou non fiables », a expliqué Endor Labs dans un billet de blog. Les entreprises qui utilisent Parquet pour leurs piles de big data et d'analyse, un cas d’usage courant pour le stockage de données en colonnes de Parquet, doivent faire pression pour que cette faille soit corrigée immédiatement afin d'éviter une prise de contrôle potentielle du système.

Les implémentations Java d'Apache Parquet concernées

La bibliothèque Parquet Java, une implémentation de référence pour travailler avec les fichiers Parquet dans l'écosystème Java, est affectée dans les versions antérieures à 1.15.1. « Nos propres données indiquent que ce problème a été introduit dans la version 1.8.0, mais les directives actuelles prévoient l'examen de toutes les versions antérieures », indique Endor Labs. Même si les détails techniques d'un exploit potentiel restent à venir, un module spécifique, Parquet-avro, découvert dans la bibliothèque, rend possible la désérialisation de données non fiables et l'exécution de codes envoyés à distance sous forme de fichiers Parquet élaborés. Toute application ou service utilisant la bibliothèque Java, y compris les frameworks de big data populaires comme Hadoop, Spark et Flink, sont susceptibles d'être attaqués. « L'exécution de code à distance (Remote Code Execution, RCE) qui en résulte sur les systèmes des victimes peut permettre aux attaquants de prendre le contrôle des systèmes, d'altérer ou de voler des données, d'installer des logiciels malveillants et/ou de perturber les services », a ajouté Endor Labs.

Pas d'exploit connu à date

Ni Endor Labs ni l'entrée NVD du NIST n'ont signalé de tentatives d'exploitation de la vulnérabilité CVE-2025-30065 à date. Apache a publié discrètement un correctif avec la version 1.15.1 le 16 mars 2025, avec une redirection GitHub vers les changements apportés dans la mise à jour. Endor Labs conseille de corriger rapidement la vulnérabilité, qui menace la confidentialité, l'intégrité et la disponibilité des systèmes concernés. Il a averti les développeurs que l'absence d'attaques signalées ne devrait pas retarder l'action, car le problème est maintenant connu du public. L'un des facteurs atténuants pour les entreprises vulnérables est la nécessité d'une interaction avec l'utilisateur pour une exploitation réussie. Seul un fichier Parquet malveillant importé par l'utilisateur dans leurs systèmes peut déclencher la vulnérabilité. Mais cela ne les met pour autant à l’abri très longtemps. Le mois dernier, une faille critique découverte dans un autre service d'Apache basé sur Java, Tomcat, a été exploitée dans les 30 heures qui ont suivi sa divulgation.

Commentaire