Servant à rationaliser le développement d'applications web Java EE, le frameork open source Apache Struts est encore touché par une faille. Actuellement exploitée, cette vulnérabilité ouvre a voie à de l'exécution de code à distance. Un correctif a cependant été poussé qu'il convient d'appliquer dès que possible. "Un attaquant peut manipuler les paramètres de téléchargement de fichiers pour déclencher du path transversal [accès à des fichiers et répertoires stockés en dehors de la racine du site web, ndlr] et, dans certaines circonstances, cela peut conduire au téléchargement d'un fichier malveillant qui peut être utilisé pour effectuer une exécution de code à distance", prévient la fondation Apache dans un bulletin de sécurité.

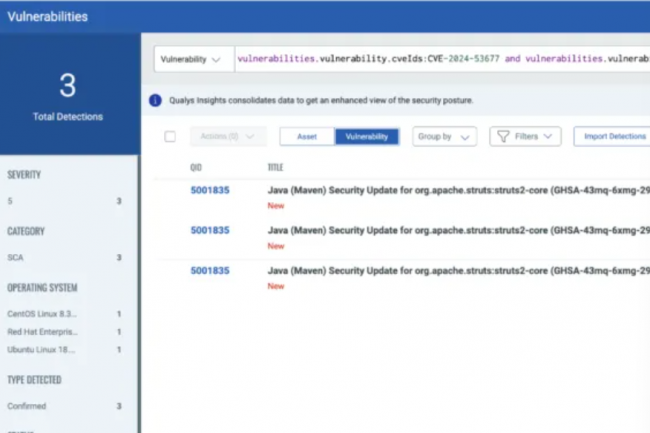

Identifiée en tant que CVE-2024-53677, cette faille critique (score CVSS de 9.5) affecte différentes versions d'Apache Struts : 2.0.0 jusqu'à 2.3.37, 2.5.0 jusqu'à 2.5.33, et 6.0.0 jusqu'à 6.3.0.2. Pour s'en prémunir, la fondation recommande de passer à la version Struts 6.4.0 (ou plus récente) via ce dernier mécanisme de téléchargement de fichiers. Ce trou de sécurité a été corrigé la semaine dernière mais est actuellement exploité dans la nature. Ce n'est pas la première fois qu'Apache Struts est affecté par une faille critique de type RCE : cela avait déjà été le cas l'an dernier avec la CVE-2023-50164.

Commentaire