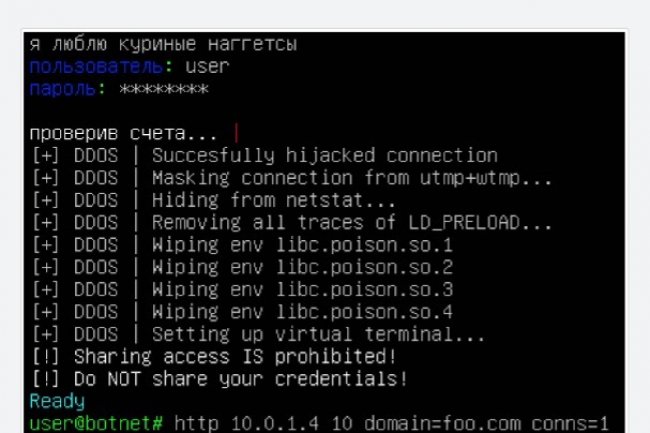

Scott Tenaglia, chercheur en sécurité chez Invincea Labs, a trouvé le moyen d’exploiter une faiblesse dans le code source du malware Mirai – il a été publié le 3 octobre dernier - pour contrer ses attaques DDoS. Plus précisément une vulnérabilité de dépassement de mémoire tampon offrant un moyen de bloquer le processus, et donc de mettre fin à une attaque générée par ce bot.

Les attaques DDoS sont aujourd’hui le moyen le plus simple de bloquer un site ou un service web en l’inondant de requêtes. Si la vulnérabilité découverte dans le code source peut être mis à profit pour faire cesser ces attaques, il est encore impossible de prévenir la menace autrement que par des capacités excédentaires et la migration de l’attaque. L’exploitation de cette faille pourrait toutefois aboutir à une forme de défense active contre un botnet IoT qui pourrait être utilisé par un service d’atténuation DDoS pour se prémunir en temps réel contre une attaque par déni de service basée sur Mirai.

Cette exploit est malheureusement incapable de débarrasser les équipements IoT détournés par Mirai pour lancer ses attaques DDoS massives, puisqu’il faudrait intervenir sur des périphériques sans l’accord de leurs propriétaires. Les fournisseurs de produits connectés accélèrent toutefois la sortie de mises à jour et incitent les utilisateurs à changer le mot de passe utilisé par défaut.

Commentaire