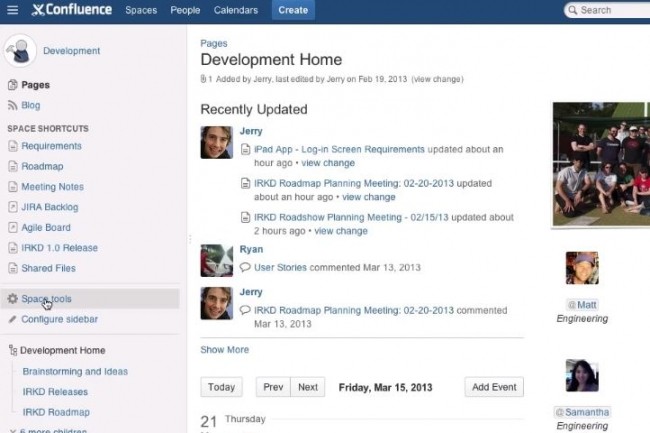

Fournissant aux employés un espace de travail partagé de type wiki, l'application Web Confluence d'Atlassian, basée sur Java, est utilisée par des dizaines de milliers d'entreprises dans le monde. Raison de plus pour celles qui sont concernées d'ouvrir les yeux sur la vulnérabilité, référencée CVE-2019-3396, localisée dans le Widget Connector du logiciel qui permet aux utilisateurs d'intégrer du contenu de YouTube, Twitter et d'autres sites dans des pages Web. Les attaquants peuvent exploiter la faille pour injecter un template malveillant et exécuter du code à distance sur le serveur. Selon l'avis de sécurité publié le 20 mars par Atlassian, toutes les versions de Confluence Server et Confluence Data Center antérieures aux versions 6.6.12, 6.12.3, 6.13.3 et 6.14.2 sont affectées.

Selon un nouveau rapport de l'entreprise de sécurité Alert Logic, le code de l'exploit de preuve de concept pour la vulnérabilité a été rendu public le 10 avril et les pirates n'ont pas tardé à l'utiliser pour mener leurs attaques. « Moins d'une semaine après l'apparition du code d'exploitation dans notre lac de données, un premier groupe de clients a subi un vol de données », ont déclaré les chercheurs d'Alert Logic. « Dans le cas du premier de ces clients, les charges utiles malveillantes le faisait interagir avec une adresse IP bien connue et suivie dans notre base de données – tout simplement parce qu'elle était associée à une exploitation antérieure réussie et généralisée de CVE-2017-10271 (une vulnérabilité Weblogic Oracle déjà documentée). Il semble que les attaquants qui contrôlent cet espace IP ont rapidement et efficacement ajouté ce nouveau vecteur à leur arsenal ».

Le retour en grâce des ransomwares face aux cryptomineurs

La charge utile malveillante déployée par les pirates sur des serveurs Confluence compromis télécharge un script PowerShell malveillant et l'exécute sur le système. Ce script télécharge ensuite une version personnalisée d'un agent de post-exploitation open source PowerShell appelé Empire depuis une page Pastebin. L'agent Empire est utilisé pour injecter un fichier exécutable appelé len.exe dans la mémoire d'un processus en cours d'exécution et les chercheurs ont découvert que ce fichier n'était autre que GandCrab 5.2, un ransomware qui a infecté de nombreuses entreprises au cours de l'année passée. Apparu en janvier de l'année dernière, GrandCrab est l'une des menaces de ransomware visant les consommateurs et les entreprises parmi les plus répandues actuellement. Ses créateurs la partagent avec d'autres groupes de cybercriminels qui leur reversent un pourcentage de leurs revenus en contrepartie.

Les ransomwares, et c'est le cas de GandCrab, se propagent généralement via des documents Office malveillants joints à des courriels de phishing. Il est arrivé dans le passé que la distribution passe par des vulnérabilités présentes dans des logiciels de type serveur, mais les attaquants réservent généralement cette méthode aux programmes de cryptomining car ils peuvent tirer un meilleur parti de la puissance de calcul disponible sur ces systèmes. « Cette réapparition des ransomwares dans l'exploitation d'une vulnérabilité d'exécution de code à distance non authentifiée est peut-être une bonne opportunité pour utiliser des ransomwares à la place des mineurs de cryptomonnaies en raison de la nature de la vulnérabilité exploitée », ont déclaré les chercheurs d'Alert Logic.

Pas encore d'outil de décryptage des fichiers déjà verrouillés

« Parce que la vulnérabilité CVE-2019-3396 cible Confluence (donc une plate-forme wiki), l'application en question pourrait contenir des informations précieuses sur l'entreprise sans faire l'objet d'une sauvegarde suffisante. Les attaquants peuvent estimer que la probabilité que l'entreprise paie la rançon offre un rendement plus élevé que ce que pourrait rapporter le minage d'une cryptomonnaie sur l'hôte ». Grâce aux vulnérabilités trouvée par le passé dans le cryptage des fichiers GandCrab, les chercheurs en sécurité ont pu créer des outils de décryptage gratuits pour les utilisateurs. Mais les auteurs du ransomware étant très réactifs, il n'y existe actuellement aucun outil pour décrypter les fichiers affectés par la version 5.2 de GandCrab utilisée dans cette attaque.

Commentaire